6000 desarrolladores fueron víctimas de dos líneas de código, y nadie se dio cuenta

Una solicitud de extracción con un nombre inocente desencadenó una reacción en cadena que casi termina en desastre.

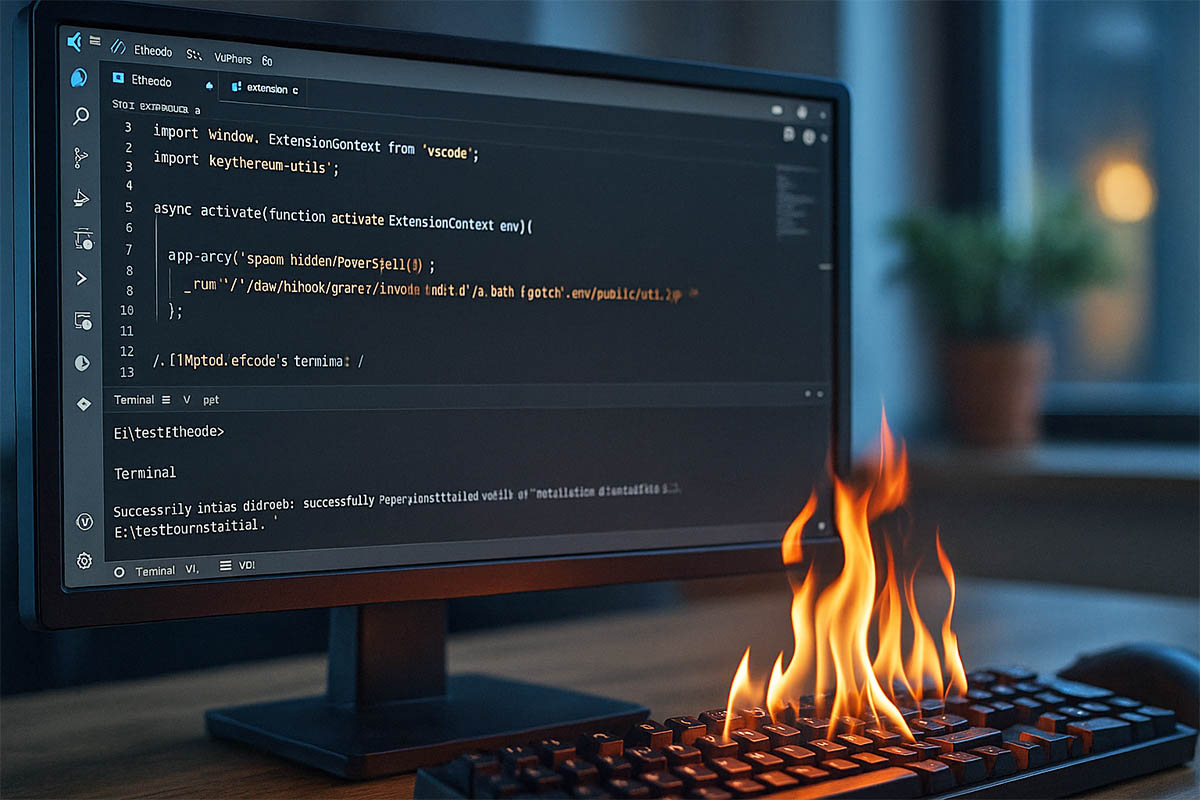

Un ataque a la extensión de Visual Studio Code llamada Ethcode puso en riesgo a más de 6 000 desarrolladores en todo el mundo. El problema surgió debido a la inyección de código malicioso en una herramienta popular utilizada para trabajar con contratos inteligentes en blockchains compatibles con Ethereum Virtual Machine.

Ethcode fue lanzado originalmente en 2022 por un desarrollador con el seudónimo 7finney. Estaba destinado al despliegue y ejecución de contratos Solidity en el ecosistema EVM. La última actualización legítima del proyecto fue en septiembre de 2024. Sin embargo, el 17 de junio de 2025, se recibió un pull request en el repositorio de GitHub por parte del usuario Airez299, en el que se proponían amplias actualizaciones de código, incluida la integración con la biblioteca viem y un nuevo sistema de pruebas basado en Mocha.

A primera vista, los cambios parecían útiles, especialmente considerando la larga pausa en el desarrollo del proyecto. Sin embargo, especialistas de ReversingLabs descubrieron que entre más de 4 000 líneas de código y 43 commits se escondían solo dos líneas maliciosas que cambiaron el destino de toda la extensión. El atacante añadió la dependencia "keythereum-utils" al archivo package.json y la importó en el archivo principal TypeScript de la extensión.

La biblioteca de JavaScript, que luego fue eliminada del registro de npm, resultó estar fuertemente ofuscada e incluía un mecanismo de carga para la segunda etapa del ataque: un código malicioso desconocido. El paquete malicioso fue descargado un total de 495 veces. Sus versiones fueron publicadas desde cuentas llamadas 0xlab, 0xlabss y 1xlab, que ahora están eliminadas. Después de desofuscar el código, se descubrió que el script lanzaba un PowerShell oculto que en segundo plano descargaba y ejecutaba un script por lotes desde un hosting público.

Se presume que el objetivo final del ataque era el robo de activos en criptomonedas o la interferencia en el proceso de desarrollo de contratos inteligentes. Tras la notificación a Microsoft, la extensión fue retirada del marketplace. El desarrollador que mantenía el proyecto, bajo el seudónimo 0mkara, confirmó posteriormente que la dependencia maliciosa fue eliminada y que Ethcode volvió a estar disponible en la lista de extensiones.

El ataque a Ethcode es parte de una ola creciente de ataques a las cadenas de suministro de software. Los atacantes utilizan cada vez más la confianza en repositorios abiertos como PyPI y npm para insertar directamente código malicioso en los entornos de trabajo de los desarrolladores. La cuenta Airez299 fue creada el mismo día del envío del pull request, sin historial de actividad, lo que indica que fue creada exclusivamente para introducir el código malicioso.

Según Sonatype, solo en el segundo trimestre de 2025 se detectaron 16 279 paquetes de código abierto maliciosos, un aumento del 188 % en comparación con el mismo período del año anterior. En el primer trimestre se registraron 17 954 casos. De estos, más de 4 400 paquetes estaban dirigidos a recolectar y enviar datos sensibles, incluidos tokens y credenciales. Al mismo tiempo, la cantidad de soluciones maliciosas orientadas a la corrupción de datos y sabotaje se duplicó — más de 400 casos únicos.

Confiar en el código abierto ya no es una garantía de seguridad — hoy en día, un solo commit bien camuflado puede comprometer ecosistemas de desarrollo enteros. Y es por eso que controlar cada línea de código se vuelve no solo una buena práctica, sino una necesidad.