¿Pensabas que el problema eran los hackers? En realidad estaba en la arquitectura. Microsoft acaba de cambiarla y ya está preparada para los ataques cuánticos

Microsoft se cansó de mover las claves por la red y puso una cerradura en cada servidor.

Microsoft lleva años construyendo su seguridad en la nube sobre bases de hardware, y tras una serie de fallos notorios ya no puede permitirse puntos débiles. En la conferencia Hot Chips, Bryan Kelly, arquitecto de seguridad asociado en Microsoft, explicó en detalle cómo se organiza la protección multicapa en Azure: desde entornos de ejecución confiables en procesadores hasta chips propios para guardar claves y un módulo abierto de arranque seguro.

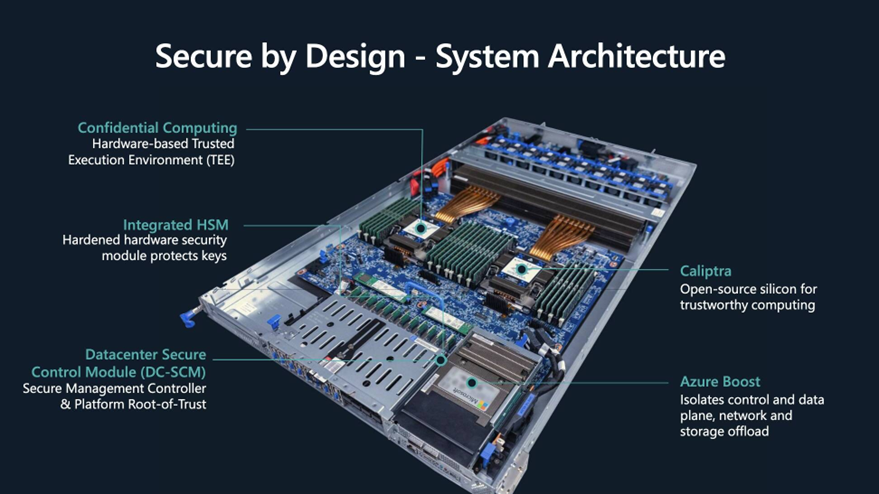

La idea central es la aislación. Las claves criptográficas han sido trasladadas de racks externos a módulos de seguridad integrados en el hardware, y las máquinas virtuales se separan mediante entornos de ejecución seguros incorporados en CPUs y GPUs modernas. Las capas de control, datos, red y almacenamiento se descargan en smartNICs, reduciendo los puntos de contacto comunes. El ancla de confianza se implementa mediante el módulo abierto Caliptra, que verifica que cada componente del sistema sea realmente lo que dice ser.

Medidas de aislamiento en la pila de cómputo (The Register)

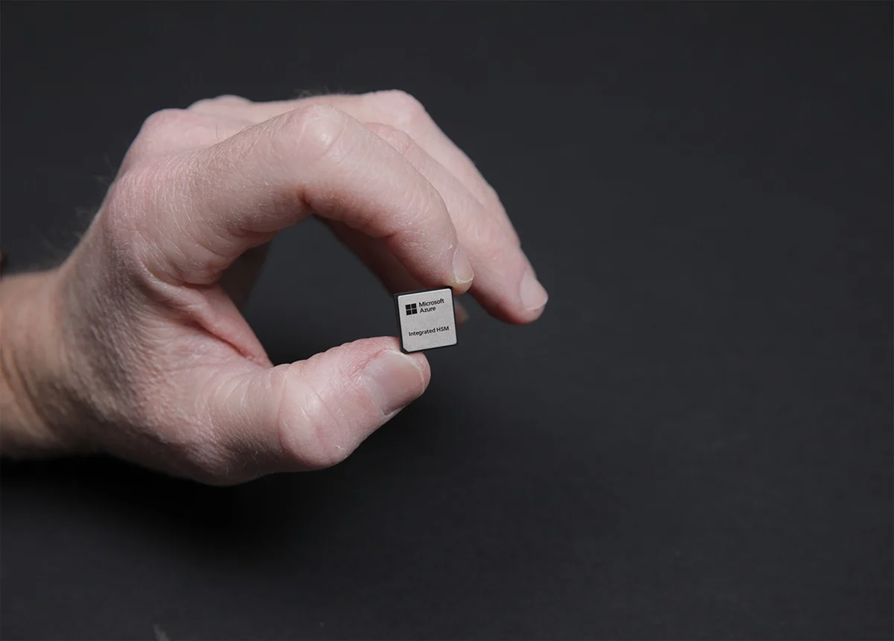

El foco de la presentación estuvo en el nuevo hardware de 2025: un HSM integrado y Caliptra 2.0, ahora estándar en las últimas implementaciones de Azure. La idea es sencilla: convertir cada servidor en su propio almacén de claves. Antes, los HSM funcionaban como sistemas externos que daban servicio a múltiples equipos a través de la red. Ese modelo añadía latencia y complicaba la expansión: la carga debía establecer conexión TLS con el módulo, esperar la operación y recibir el resultado. Llevar la función al mismo chasis donde corren las aplicaciones elimina ese coste de red y simplifica la escalabilidad.

Para hacerlo posible, Microsoft creó el chip Azure Integrated HSM. Este acelera en hardware AES y operaciones con claves privadas, se comunica mediante interfaces seguras como TDISP (TEE Device Interface Security Protocol) y está reforzado contra ataques físicos y de canal lateral. El encapsulado hermético impide la manipulación con sondas y hace inútil cualquier intento de abrirlo fuera del centro de datos. El módulo complementa la arquitectura de cómputo confidencial de Azure, donde los datos se cifran en disco, memoria y red, y el código se ejecuta en áreas aisladas a las que otras máquinas virtuales no tienen acceso.

Chip Azure Integrated HSM (The Register)

La integridad de firmware, hipervisor, dispositivos y la cadena de arranque recae en Caliptra, un root of trust abierto creado en 2022 con la participación de Microsoft, AMD, Google y Nvidia. La versión 2.0 incorpora Adam’s Engine, un acelerador de criptografía resistente a la computación cuántica, y añade soporte a la especificación LOCK del Open Compute Project para la gestión de claves NVMe. Su diseño transparente permite al ecosistema revisar el código e identificar fallos con mayor rapidez, lo que resulta esencial en un área donde los algoritmos deben ser estandarizados y no se tolera improvisación.

En conjunto, esto conforma un “pastel en capas” de seguridad: el cómputo se aísla en hardware, las claves residen en HSM locales junto a la carga de trabajo, las capas de sistema se descargan en smartNICs y el módulo abierto de arranque confiable vigila constantemente que no existan alteraciones externas. Según Microsoft, esta arquitectura reduce la latencia, facilita la expansión de clústeres de IA y nube, y bloquea ataques habituales en los límites entre software y hardware. Todo ello ya se está desplegando en la infraestructura de Azure de 2025.