¿De vuelta a 2008? Detectan en servidores DNS BIND vulnerabilidades similares al ataque de Kaminsky

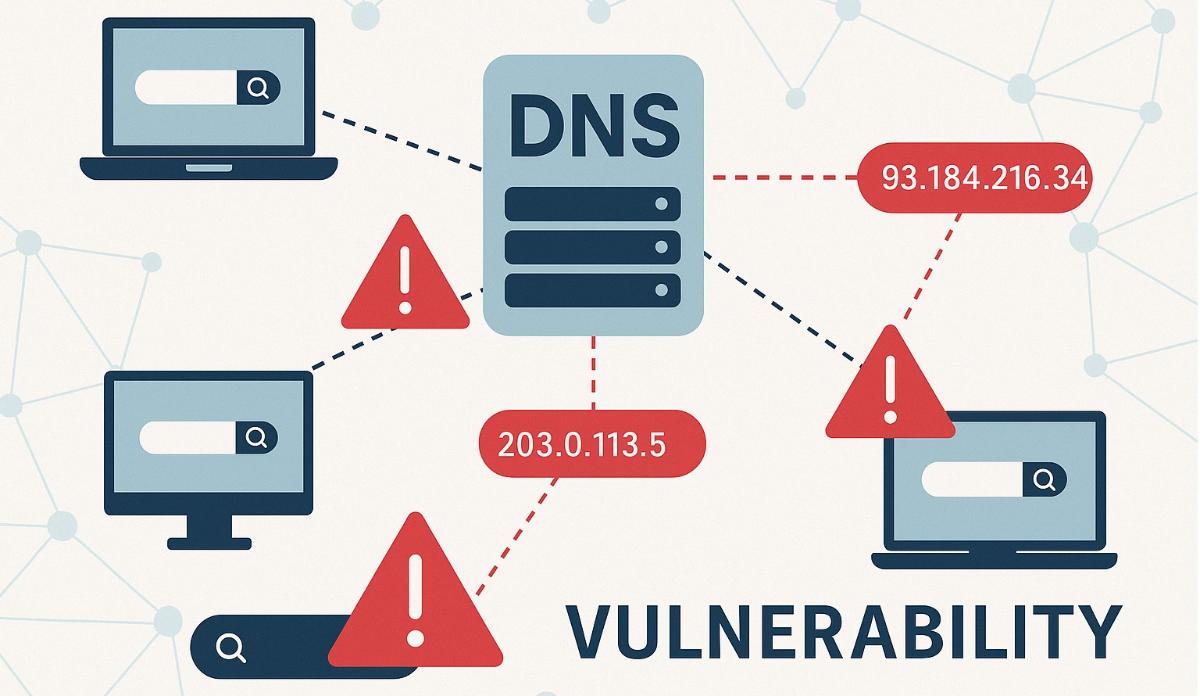

Ciberdelincuentes pueden suplantar respuestas DNS y redirigir a los usuarios a sitios maliciosos.

Los desarrolladores de BIND — el software más difundido para la resolución de nombres de dominio — advirtieron sobre dos vulnerabilidades críticas que permiten a atacantes falsificar los resultados de consultas DNS y redirigir a los usuarios a sitios fraudulentos, indistinguibles a simple vista de los reales.

Los fallos se registran como CVE-2025-40778 y CVE-2025-40780 y tienen una alta puntuación de severidad — 8,6. El primero está relacionado con un error lógico al procesar respuestas DNS; el segundo, con el debilitamiento del mecanismo de generación de números pseudoaleatorios. El miércoles se publicaron parches que corrigen ambos problemas. Vulnerabilidades similares fueron halladas en el resolvedor Unbound, donde se les asignó una puntuación de 5,6.

Ambos fallos permiten envenenar las cachés DNS — sustituir direcciones IP correctas de sitios por otras maliciosas. Esto remite al famoso ataque contra la infraestructura DNS descrito por el investigador Dan Kaminsky en 2008. Entonces demostró que, mediante el envío masivo de paquetes UDP falsos, un atacante puede lograr coincidencias en los identificadores de transacción y falsificar direcciones IP para cualquier dominio, incluidos Google o Bank of America.

En respuesta a su descubrimiento, la industria implementó medidas de protección: los resolvedores empezaron a usar la selección aleatoria de puertos (en lugar del puerto fijo 53), lo que aumentó significativamente la entropía y volvió prácticamente imposible adivinar la combinación correcta.

Sin embargo, la nueva vulnerabilidad CVE-2025-40780 vuelve a debilitar estas barreras. Según los desarrolladores de BIND, debido a la debilidad del generador pseudoaleatorio incorporado, un atacante puede predecir qué puerto y qué identificador de consulta utilizará el resolvedor y falsificar la respuesta.

La segunda vulnerabilidad — CVE-2025-40778 — está relacionada con que BIND realiza comprobaciones demasiado laxas de los registros recibidos y en algunos casos acepta datos falsos. Esto permite inyectar respuestas DNS falsas en la caché y afectar a consultas posteriores.

Aunque los nuevos fallos no representan una amenaza del tamaño del ataque de Kaminsky, las consecuencias aún pueden ser notables. Los servidores DNS autoritativos no son vulnerables, pero los resolvedores dentro de redes corporativas siguen en riesgo, especialmente si no utilizan capas adicionales de protección.

Red Hat señaló que explotar las vulnerabilidades no es sencillo: el ataque requiere suplantación de red, coincidencia precisa de temporizaciones y no conduce a la toma de control del servidor. No obstante, la compañía recomienda instalar las actualizaciones con urgencia.

Medidas modernas como DNSSEC, limitaciones de velocidad y cortafuegos siguen conteniendo eficazmente la mayoría de estos ataques. Pero para quienes usan versiones antiguas de BIND o Unbound sin registros firmados, el riesgo sigue siendo real.

Las actualizaciones ya están disponibles para descarga en el sitio de ISC y en NLnet Labs.