Noticias

Hackers paralizan el suministro de Casio

El guardián japonés del tiempo pierde el control de sus secretos.

Hackers turned Google Assistant into a tool for million-dollar thefts

Los servicios legítimos se han convertido en una herramienta para el robo de criptomonedas a multimillonarios e inversores.

Búsqueda de secretos espaciales: Japón expone a los ciberespías de Beijing

Cómo los buzones de correo pirateados se convirtieron en claves para secretos de defensa.

Un sistema secreto de vigilancia de los ciudadanos de EE. UU. ha salido a la luz en la red

Una filtración masiva de datos afecta a todos los usuarios, desde teléfonos inteligentes hasta agencias de inteligencia.

CVE-2024-43405: vulnerabilidad en Nuclei pone en riesgo la seguridad de miles de empresas

La manipulación de la verificación de firmas se ha convertido en una baza clave para los atacantes.

Los piratas informáticos se apoderan de los enrutadores ASUS a través de las vulnerabilidades de AiCloud

Millones de redes domésticas han sido el objetivo de los ciberdelincuentes.

LDAPNightmare: un golpe fatal a los servidores Windows

Una sola petición es suficiente para destruir cualquier infraestructura.

Ciberdelincuencia 2024: los casos más impactantes del año

Amenazas cibernéticas e incidentes que marcaron un antes y un después en el mundo.

China convirtió las redes de telecomunicaciones de EE. UU. en un canal de inteligencia

¿Dónde se han ido los hackers chinos de los sistemas de telecomunicaciones estadounidenses?

De la seguridad a la vulnerabilidad: cómo las interrupciones en Wi-Fi ayudan a robar contraseñas

¿El protocolo WPA3 no es tan confiable como creíamos?

Hackers chinos penetraron en los sistemas de gestión ganadera de EE.UU.

CISA insiste en que la vulnerabilidad crítica se aborde de inmediato.

La vulnerabilidad de 0 días en DigiEver DS-2105 convierte los DVR en zombis

Los ataques digitales comienzan su camino justo debajo del parabrisas.

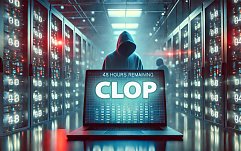

Las primeras 66 víctimas del hackeo de Cleo recibieron un ultimátum

Los piratas informáticos de Clop esperan 48 horas para recibir una respuesta. ¿Qué sigue?

CVE-2024-53961: Adobe ha lanzado una actualización de emergencia para ColdFusion

El exploit PoC ya está en línea, instale el parche lo antes posible.

De estudiante a administrador: vulnerabilidad crítica en los sistemas de aprendizaje en línea

Los complementos populares de WordPress se han convertido una vez más en una fuente de amenaza global.