JPCERT contra ransomware: un nuevo método para detectar ciberataques

Los registros de eventos de Windows saben mucho más de lo que parece.

Expertos de JPCERT realizaron una investigación que permite identificar ataques de ransomware a partir del análisis de los registros de eventos de Windows. Por lo general, una de las tareas más difíciles en la detección de estos ataques es identificar el vector de entrada de los atacantes.

Normalmente, analizar posibles vulnerabilidades, como dispositivos VPN, puede llevar mucho tiempo, especialmente cuando hay varios posibles puntos de entrada. Por ello, la detección efectiva de un ataque comienza con la identificación del grupo de atacantes a partir de los archivos cifrados y notas de rescate dejadas en el dispositivo infectado.

Sin embargo, como señalan los expertos, no siempre es posible identificar un ataque basado en estos artefactos. Por esta razón, decidieron investigar si es posible utilizar la información de los registros de eventos de Windows para determinar el tipo de ransomware.

Durante la investigación se confirmó que algunos programas de ransomware dejan rastros característicos en los registros de eventos de Windows que permiten su identificación. Se analizaron cuatro registros principales de eventos de Windows: Application Log, Security Log, System Log y Setup Log, así como una variedad de familias de ransomware.

Conti

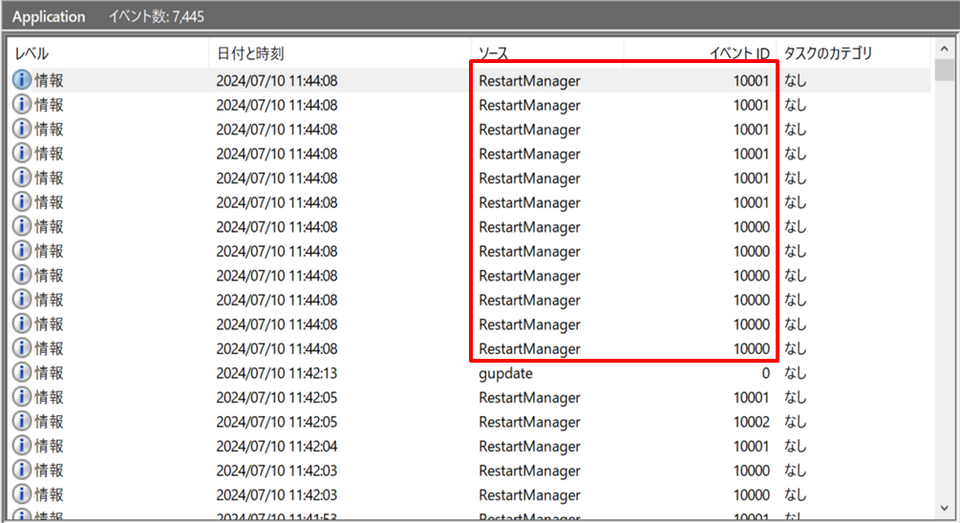

Uno de los primeros programas de ransomware detectados en los registros fue Conti. Este ransomware fue visto por primera vez en 2020, y en 2022 se filtró su código fuente, lo que dio lugar a numerosas modificaciones. Al cifrar archivos, Conti utiliza la función Restart Manager, lo que genera una gran cantidad de eventos (ID: 10000, 10001) en un corto período de tiempo.

Además, eventos similares se registran en los registros del sistema por otros programas relacionados con Conti, como Akira, Lockbit3.0, HelloKitty, Abysslocker, avaddon, bablock.

Phobos

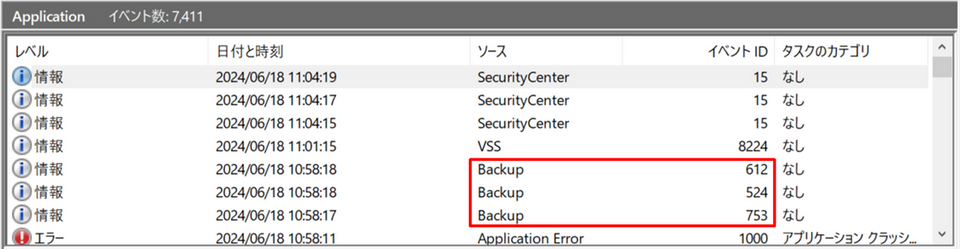

Phobos es un programa de ransomware detectado por primera vez en 2019. Es capaz de eliminar copias de volúmenes en sombra y directorios de copias de seguridad del sistema en los dispositivos infectados, dejando rastros característicos:

- ID 612: se canceló la copia de seguridad automática.

- ID 524: se eliminó el directorio del sistema.

- ID 753: el sistema de respaldo se inició con éxito.

Rastros similares en los registros pueden encontrarse en otros programas relacionados con Phobos, como 8base y Elbie.

Midas

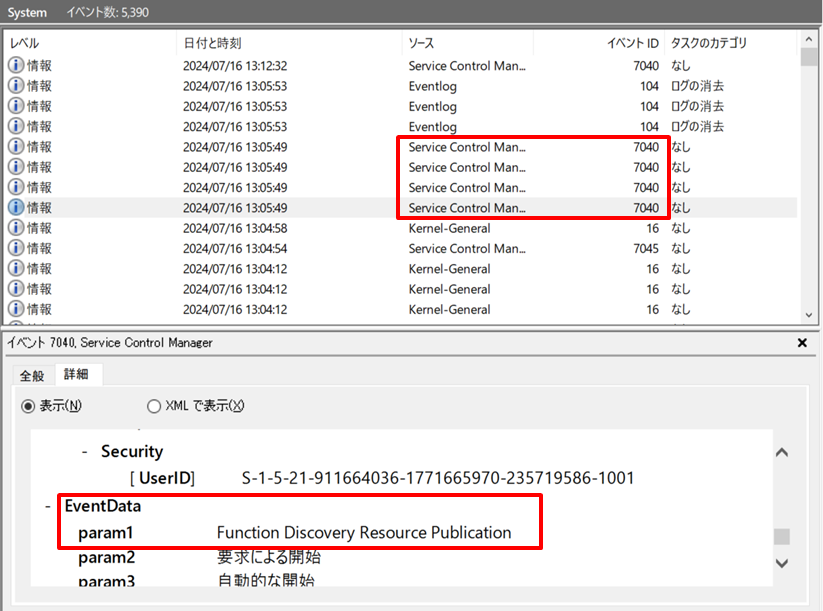

Midas es otro programa de ransomware identificado por primera vez en 2021. Su característica particular es que deja rastros en los registros de cambios en la configuración de los servicios de red, lo que puede indicar intentos de propagación de la infección.

BadRabbit

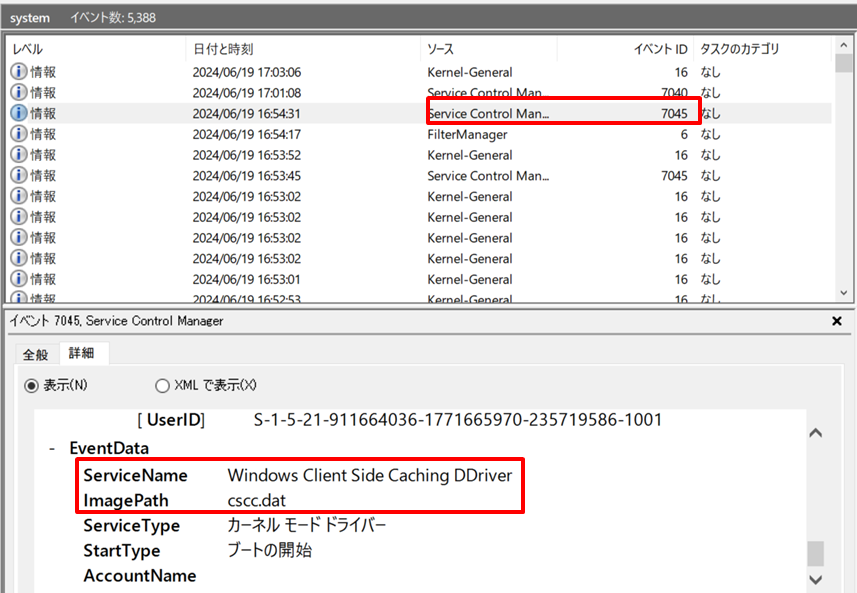

La investigación también encontró rastros característicos en los registros asociados con BadRabbit. El estatus de BadRabbit como programa de ransomware se confirmó por primera vez en 2017. Su particularidad radica en que deja registros (ID: 7045) sobre la inserción del componente cscc.dat para el cifrado de datos.

Bisamware

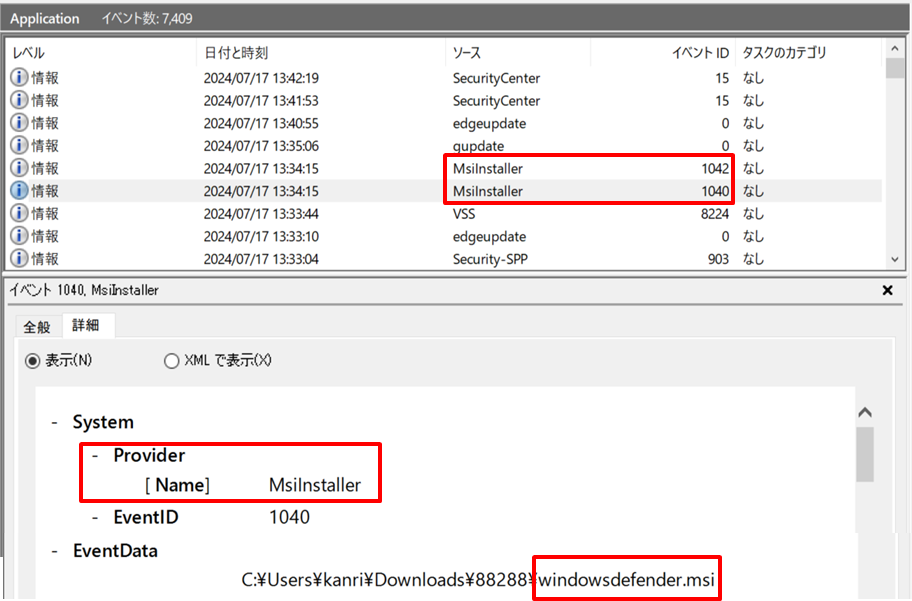

Bisamware es un programa de ransomware detectado en 2022. Está dirigido a usuarios de Windows y se propaga a través de vulnerabilidades en herramientas de Microsoft. Al iniciarse, registra el inicio (ID 1040) y la finalización (ID 1042) de la transacción del instalador de Windows.

Rastros comunes en los registros

Merecen atención especial tipos de ransomware como Shade, GandCrab, AKO, avoslocker, BLACKBASTA, VICE SOCIETY. Comparten características comunes en los registros de eventos (ID: 13, 10016) que indican problemas de acceso al servidor COM asociado con el Volume Shadow Copy Service.

Para algunos programas de ransomware más antiguos, como WannaCry, Petya y Ryuk, los investigadores, desafortunadamente, no pudieron identificar signos claros en los registros de eventos. Sin embargo, el hecho de detectar tales patrones en el futuro podría acelerar significativamente la identificación de infecciones por malware.

El análisis de los registros de eventos de Windows abre nuevas posibilidades en la lucha contra el cibercrimen, demostrando que incluso los atacantes más sofisticados dejan rastros digitales. Este enfoque no solo acelera el proceso de identificación de amenazas, sino que también destaca la importancia de la monitorización y análisis constante de los registros del sistema como parte fundamental de una estrategia de ciberseguridad.