Una botnet de 130,000 dispositivos asalta las redes corporativas de Microsoft 365

Ni siquiera MFA puede ayudar.

Los especialistas de SecurityScorecard informan que una botnet masiva de más de 130,000 dispositivos comprometidos está llevando a cabo ataques de rociado de contraseñas (Password Spraying) contra cuentas de Microsoft 365 en todo el mundo. El ataque está dirigido al mecanismo obsoleto de autenticación Basic Authentication (Basic Auth), lo que permite a los atacantes eludir la autenticación multifactor (MFA).

Los ciberdelincuentes utilizan credenciales robadas mediante un keylogger. El ataque se lleva a cabo a través de intentos de inicio de sesión no interactivos con Basic Auth, lo que permite a los atacantes evitar la activación de los sistemas de seguridad.

Los expertos advierten que las organizaciones que dependen únicamente del monitoreo de inicios de sesión interactivos siguen siendo vulnerables. El acceso no interactivo, utilizado con frecuencia para conexiones de servicio y protocolos obsoletos (como POP, IMAP, SMTP), en la mayoría de los casos no requiere autenticación multifactor. A pesar de la eliminación gradual de Basic Auth por parte de Microsoft, este método aún está habilitado en algunas configuraciones empresariales, lo que lo convierte en un objetivo atractivo para los ataques.

Basic Auth se emplea para probar credenciales con contraseñas ampliamente utilizadas (o filtradas). Si se logra descifrar una contraseña, el MFA no se activa, lo que permite a los hackers acceder a la cuenta sin verificaciones adicionales. Este mismo mecanismo permite eludir las políticas de acceso condicional (Conditional Access Policies), haciendo que el ataque sea prácticamente indetectable.

Como resultado de la filtración de credenciales, los atacantes pueden acceder a servicios antiguos que no admiten MFA o utilizar los datos para realizar ataques de phishing con el fin de tomar el control total de las cuentas. Los signos de estos ataques pueden detectarse en los registros de Entra ID. Entre los indicios se incluyen un aumento de intentos de acceso no interactivos, múltiples intentos fallidos de autenticación desde diversas direcciones IP y la presencia del agente "fasthttp" en los registros.

Intentos fallidos de inicio de sesión (SecurityScorecard)

Los investigadores sospechan que la botnet podría estar vinculada a grupos de China, aunque aún no hay datos precisos. La escalabilidad del ataque se debe a la distribución de los intentos de inicio de sesión entre una gran cantidad de direcciones IP, lo que dificulta la detección y el bloqueo de la botnet.

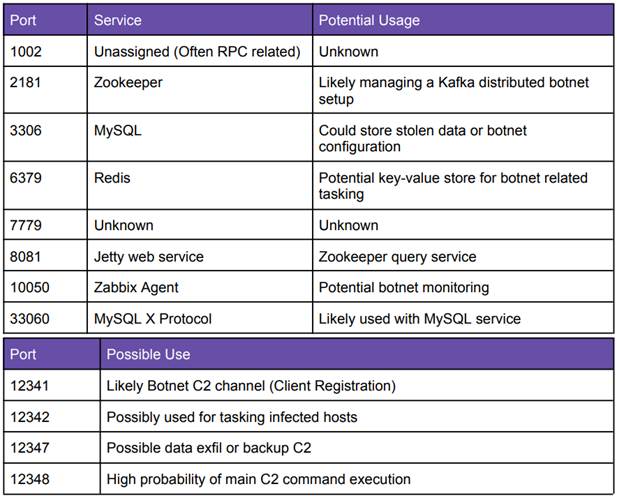

La gestión de la botnet se realiza a través de 6 servidores C2 ubicados en la infraestructura del proveedor estadounidense Shark Tech, y el tráfico pasa por los servicios de alojamiento de UCLOUD HK (Hong Kong) y CDS Global Cloud (China). Los servidores C2 operan con Apache Zookeeper y Kafka, y la zona horaria del sistema está configurada en Asia/Shanghai. Los registros de uptime muestran que la botnet ha estado activa desde diciembre de 2024.

Puertos utilizados para la gestión de la botnet (SecurityScorecard)

Los especialistas recomiendan que las organizaciones desactiven de inmediato Basic Authentication en Microsoft 365, bloqueen las direcciones IP indicadas en el informe y habiliten políticas de acceso condicional para restringir los intentos de inicio de sesión. También es crucial activar el MFA para todas las cuentas y monitorear intentos de acceso sospechosos a través de Entra ID.