Un hacker vulneró el mensajero de los funcionarios y descubrió un archivo completo de sus conversaciones

El mensajero "seguro" se convirtió en una herramienta de vigilancia sobre las élites.

Un hacker vulneró los servidores de la empresa israelí TeleMessage, especializada en la venta de versiones modificadas de mensajeros como Signal, WhatsApp, Telegram y WeChat. Estas aplicaciones se presentaban como herramientas seguras para archivar las conversaciones de organismos estatales y grandes empresas. Según informó la prensa, como resultado del ataque se robaron fragmentos de mensajes, credenciales de acceso a los paneles administrativos y datos personales de usuarios, incluidos funcionarios de agencias estadounidenses y empleados de instituciones financieras.

La vulnerabilidad resultó ser crítica: pese a las afirmaciones de TeleMessage sobre mantener el cifrado de extremo a extremo, las aplicaciones modificadas reenviaban todos los mensajes entrantes y salientes a un servidor del cliente, eludiendo el modelo de seguridad original. Precisamente ese servidor, ubicado en la infraestructura en la nube de Amazon AWS en Virginia del Norte, fue el objetivo del hacker. Afirmó que el acceso tomó menos de 20 minutos y describió el proceso como “sorprendentemente simple”.

Entre los datos comprometidos se encontraban mensajes de chats grupales, incluido uno llamado “Upstanding Citizens Brigade”, donde se compartían materiales políticos relacionados con entrevistas de Donald Trump. También se detectaron mensajes de grupos vinculados presuntamente con la empresa de criptomonedas Galaxy Digital, donde se discutía una iniciativa legislativa —posiblemente sobre regulación del mercado cripto— con menciones a senadores y a las probabilidades de aprobación en el Senado.

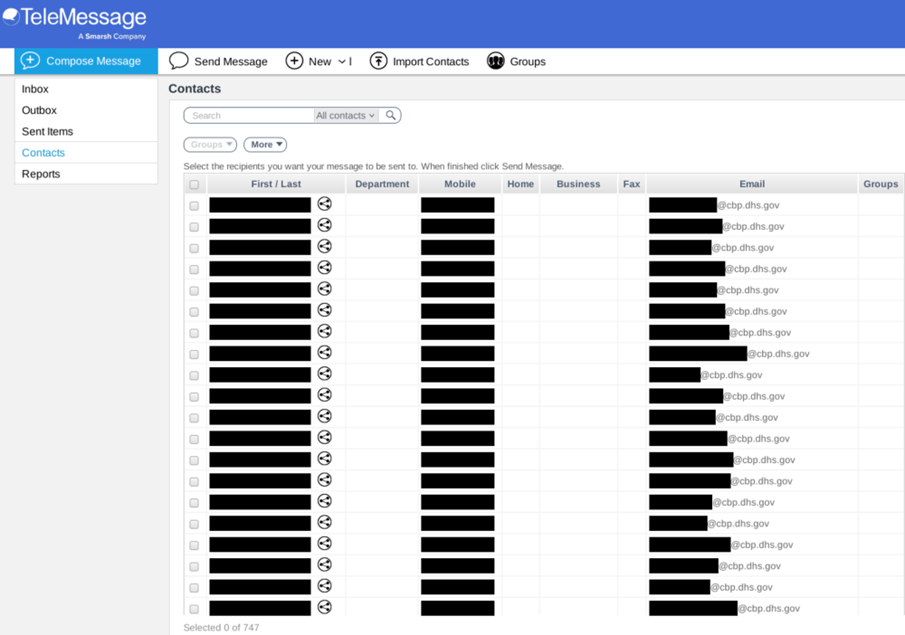

Captura de pantalla proporcionada por el hacker (404 Media)

En las capturas proporcionadas por el hacker aparecen contactos de funcionarios de la Oficina de Aduanas y Protección Fronteriza de EE. UU. (CBP) —algunos números fueron verificados por periodistas de 404 Media mediante llamadas telefónicas. En uno de los paneles administrativos de TeleMessage se visualizaban hasta 747 registros asociados al CBP, lo que indica un volumen significativo de datos comprometidos. De manera similar, se confirmaron teléfonos de empleados de la plataforma de criptomonedas Coinbase y otras firmas financieras.

Otra captura apunta al uso de TeleMessage por parte de la unidad de inteligencia de la policía de Washington. También se menciona al banco Scotiabank, que al igual que otras entidades financieras, podría haber utilizado el producto para cumplir con los requisitos de archivado de comunicaciones empresariales.

Pese a la gravedad del incidente, TeleMessage, según los materiales filtrados, seguía afirmando en sus videos de YouTube que sus aplicaciones mantenían el cifrado y la seguridad del Signal original. En la práctica, sin embargo, la solución de la empresa convertía un mensajero seguro en una herramienta que duplicaba todos los datos en un servidor remoto, exponiéndolos ante cualquier vulnerabilidad. Un representante de Signal ya había declarado que la organización no garantiza la seguridad de las versiones modificadas de su app.

La historia salió a la luz después de que un fotógrafo de Reuters captara por accidente al miembro del Consejo de Seguridad Nacional de EE. UU. Mike Waltz usando una versión de Signal modificada por TeleMessage durante una reunión con Trump. Al ampliar la imagen, los periodistas notaron elementos de interfaz propios de dicha aplicación. Anteriormente, Waltz también había provocado una filtración al añadir por error a un editor de The Atlantic en un chat donde se discutían operaciones militares.

Tras la avalancha mediática sobre el hackeo y las filtraciones, el sitio de TeleMessage fue completamente limpiado: desaparecieron las páginas de productos e incluso los enlaces de descarga de las apps. Ni la empresa matriz Smarsh, ni representantes de CBP, Coinbase, Scotiabank u otras partes involucradas emitieron comentarios inmediatos.

El ataque no comprometió todos los datos en los servidores de TeleMessage —el hacker accedió a instantáneas temporales registradas por el sistema con fines de depuración. Aun así, esos fragmentos contenían mensajes vivos y sin cifrar, lo que desmonta por completo la ilusión de seguridad. El atacante explicó que actuó por pura curiosidad y no notificó directamente a TeleMessage, temiendo que la empresa tratara de encubrir la vulnerabilidad.

El incidente es una demostración directa de los peligros de incorporar funciones de archivado en mensajeros diseñados originalmente para garantizar confidencialidad total. En vez de obtener protección confiable, las agencias gubernamentales y las empresas acabaron con un sistema vulnerable, donde una filtración puede producirse sin necesidad de hackear el teléfono del usuario —basta con llegar al punto de archivo, como lo demostró el hacker.