Traiga su propio instalador: EDR ya no protege, sino que, por el contrario, ayuda a los piratas informáticos

De repente, los mecanismos de seguridad comenzaron a funcionar contra los usuarios.

A principios de 2025, especialistas del equipo de respuesta a incidentes Stroz Friedberg de la empresa Aon identificaron un nuevo esquema para eludir los mecanismos de protección de las soluciones de clase EDR. Se trata de una técnica denominada Bring Your Own Installer (BYOI), que permite sortear la protección e instalar software malicioso.

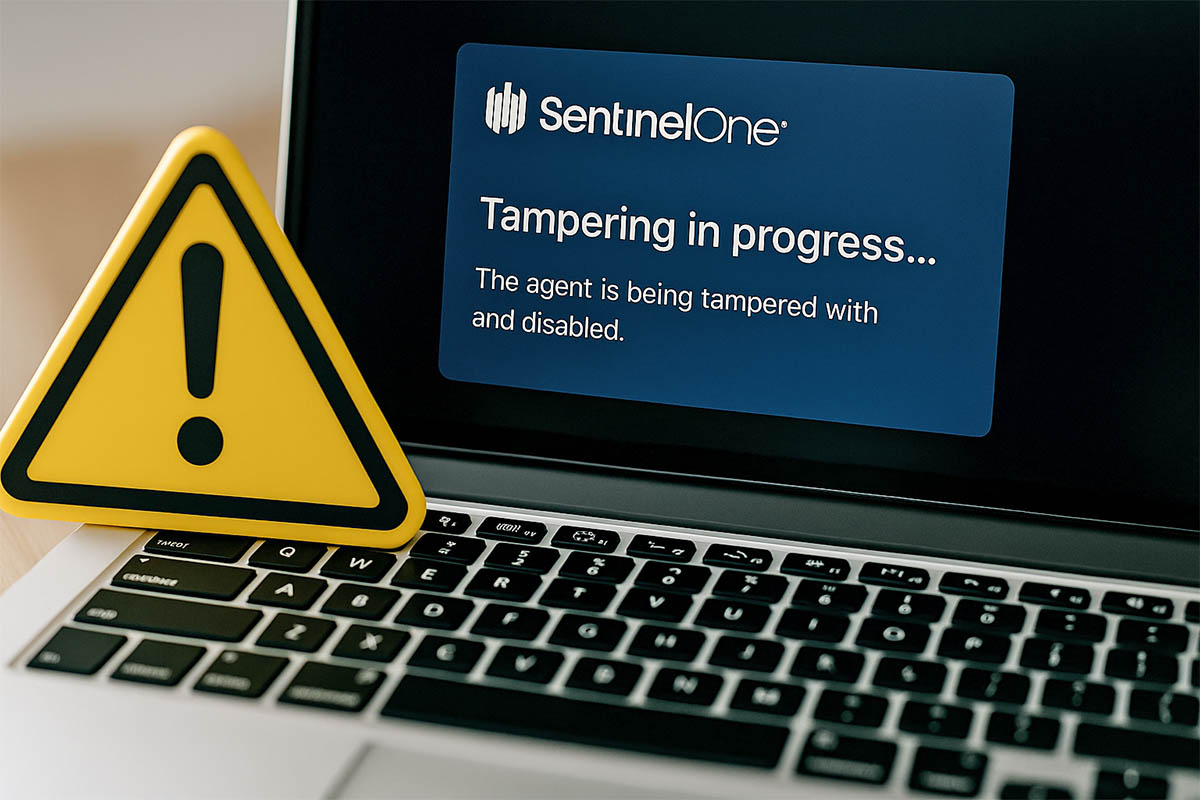

Durante la investigación de un ataque a una red corporativa, los expertos descubrieron que los atacantes utilizaron un instalador legítimo de SentinelOne. En un momento específico del proceso de actualización —justo después de detener los servicios del sistema, pero antes de completar la instalación— interrumpían la ejecución del instalador, lo que provocaba una desactivación temporal de la protección en el dispositivo. Este intervalo era aprovechado para activar un ransomware.

A diferencia de otros métodos de evasión de EDR, en este caso no se utilizaron controladores de terceros ni componentes maliciosos. La vulnerabilidad estaba integrada en el propio mecanismo de actualización del agente. Según John Aylse y Tim Mashni, representantes de Stroz Friedberg, las acciones maliciosas se realizaban con privilegios administrativos obtenidos previamente a través de una vulnerabilidad en la infraestructura del cliente. Además, como revelaron las pruebas, la técnica funciona en múltiples versiones del software de SentinelOne y no depende de la versión específica instalada en el momento del ataque.

Tras la publicación del informe, SentinelOne fue notificada de la vulnerabilidad y distribuyó entre sus clientes recomendaciones para mitigarla. El paso clave consiste en activar la opción «Online Authorization» —que está desactivada por defecto—. Activar esta función requiere una confirmación desde la consola de gestión de SentinelOne antes de instalar, desinstalar o degradar la versión del agente, lo que elimina la posibilidad de evasión sin la aprobación de un administrador.

A pesar de las advertencias, los especialistas de Stroz Friedberg señalaron que en comprobaciones posteriores en infraestructuras reales, algunos clientes aún no habían activado la configuración necesaria, lo que mantiene el riesgo de repetición del ataque. Además, SentinelOne compartió información sobre esta técnica con otros grandes proveedores de EDR para advertir sobre una posible propagación del problema.