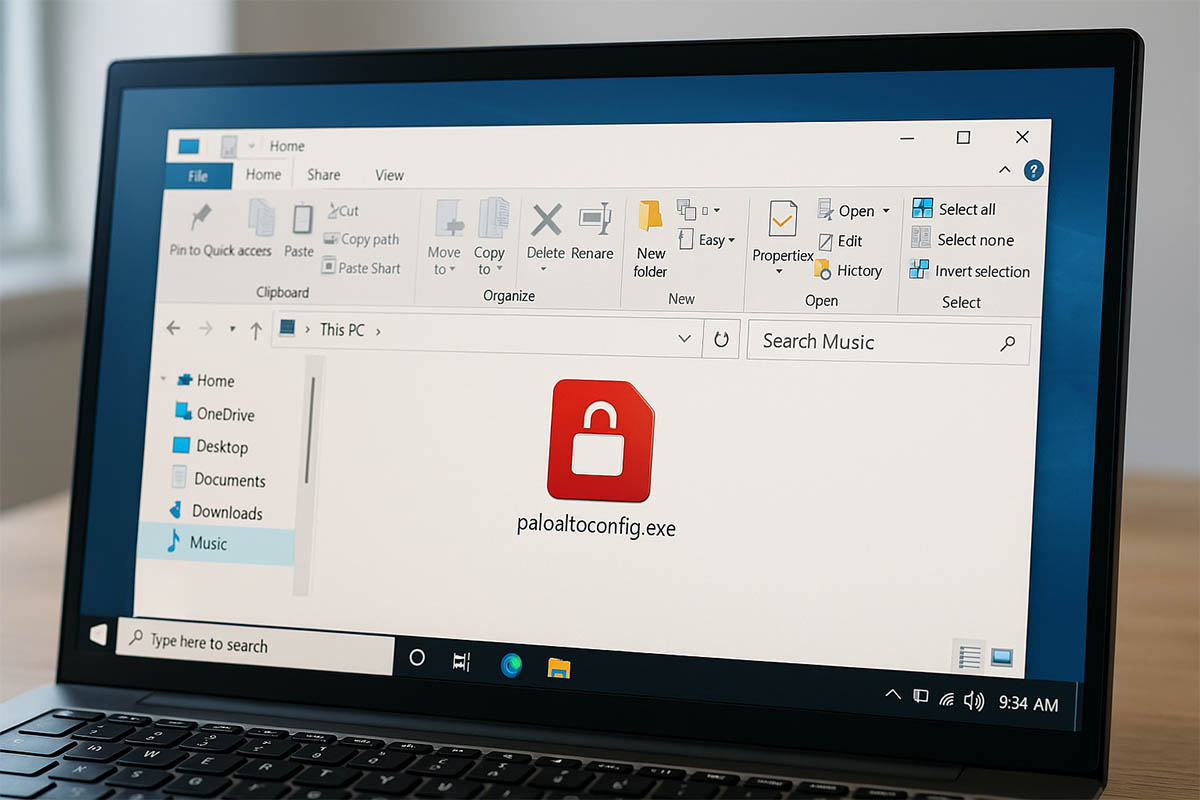

CVE-2025-29824: Vulnerabilidad de día cero y DLL maliciosa alojada en la carpeta "Música"

Los hackers de Play están de vuelta en el escenario, y ahora su álbum está en el directorio de Música del sistema.

Hackers vinculados al grupo Play utilizaron una vulnerabilidad 0day en Windows para infiltrarse en una organización estadounidense. El problema afectó al componente Common Log File System (CLFS), y la propia brecha — CVE-2025-29824 — fue corregida por Microsoft hace solo un mes, pero ya en ese momento era utilizada activamente por los atacantes.

El grupo Play, también conocido como Balloonfly y PlayCrypt, aplica desde 2022 la táctica de doble extorsión: antes del cifrado, los hackers roban datos sensibles para aumentar la presión sobre la víctima. En el caso analizado, los delincuentes lograron penetrar en la red, presumiblemente, a través de un firewall público Cisco ASA, tras lo cual se trasladaron a otra máquina con Windows dentro de la infraestructura. Cómo ocurrió exactamente ese movimiento lateral aún no ha sido determinado por los especialistas de Symantec, quienes descubrieron el ataque, según informan.

Se sabe con certeza que en el nodo atacado se utilizó una puerta trasera que se hacía pasar por software de Palo Alto Networks — archivos con nombres como «paloaltoconfig.exe» resultaron ser parte de la herramienta maliciosa Grixba, previamente relacionada por investigadores con el grupo Play. Este módulo fue el que utilizó el exploit para CVE-2025-29824, ubicándose en la carpeta del sistema «Música». Al mismo tiempo, los hackers recopilaban información sobre todas las computadoras en el Active Directory y la guardaban en un archivo CSV para su posterior análisis.

En la fase de explotación se crearon dos archivos en el sistema: «PDUDrv.blf» — un log CLFS básico que indica el uso de la vulnerabilidad, y «clssrv.inf» — una DLL maliciosa que se inyectaba en el proceso «winlogon.exe». Esta biblioteca ejecutaba dos scripts por lotes. El primero — «servtask.bat» — elevaba privilegios, extraía secciones críticas del registro (SAM, SYSTEM, SECURITY), creaba un usuario «LocalSvc» y lo agregaba al grupo de administradores. El segundo — «cmdpostfix.bat» — eliminaba rastros de la intrusión.

Resulta interesante que durante el ataque no se ejecutó ningún ransomware, lo cual podría indicar una fase de reconocimiento o una prueba de herramientas. Los expertos creen que el exploit para CVE-2025-29824 pudo haber estado disponible para varios grupos delictivos incluso antes del parche oficial de Microsoft, lo que incrementa el riesgo de ataques repetidos.

Se subraya por separado que los métodos descritos por Symantec difieren de otro incidente en el que Microsoft asoció la explotación de esta misma vulnerabilidad con el grupo Storm-2460 y el troyano PipeMagic. Esto confirma que CVE-2025-29824 se ha convertido en un verdadero trofeo para varios clústeres de hackers que la utilizan con diferentes fines.

Según los especialistas, esto representa la continuación de una tendencia preocupante: cada vez más grupos utilizan días cero en ataques dirigidos a la extorsión. Un año antes, una táctica similar fue utilizada por el grupo Black Basta, que empleó como día cero la CVE-2024-26169 — una vulnerabilidad en el servicio de informes de errores de Windows.