ん – El símbolo que reescribió las reglas de la ciberseguridad

Cómo una simple letra del alfabeto japonés convierte cualquier sitio web en una trampa.

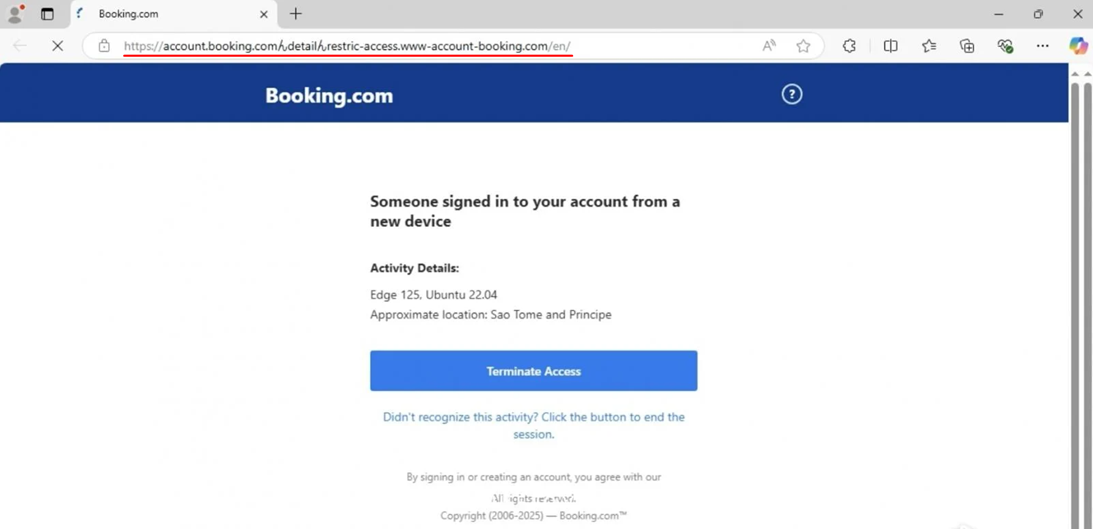

Los atacantes han comenzado a utilizar un método inusual para enmascarar enlaces de phishing, haciéndolos parecer direcciones de Booking.com. En la nueva campaña de distribución de malware se emplea el carácter «ん» (U+3093) del silabario japonés hiragana. En algunas tipografías e interfaces, este símbolo se asemeja visualmente a una barra diagonal, lo que provoca que la URL parezca una ruta legítima en el sitio, aunque en realidad conduce a un dominio falso.

El investigador JAMESWT descubrió que en el envío masivo de correos de phishing, el enlace aparenta ser

https://admin.booking.com/hotel/hoteladmin/..., pero en realidad redirige al usuario a una dirección como

https://account.booking.comんdetailんrestric-access.www-account-booking.com/en/.

Todo lo que aparece antes de «www-account-booking[.]com» es solo un subdominio que imita la estructura del sitio real. El dominio registrado legítimamente pertenece a los atacantes. Al acceder, la víctima finalmente llega a la página www-account-booking[.]com/c.php?a=0, desde donde se descarga un archivo MSI malicioso desde el nodo CDN updatessoftware.b-cdn[.]net.

Según el análisis en MalwareBazaar y ANY.RUN, el instalador despliega componentes adicionales — probablemente infostealers o herramientas de acceso remoto.

La técnica se basa en el uso de homoglifos, es decir, caracteres que se parecen a otros pero pertenecen a alfabetos o conjuntos Unicode diferentes. Estos símbolos se emplean a menudo en ataques homográficos y de phishing. Un ejemplo sería la «О» cirílica (U+041E), casi indistinguible de la «O» latina (U+004F). Aunque los desarrolladores de navegadores y servicios añaden protecciones contra este tipo de sustituciones, los ataques continúan apareciendo.

Booking.com no es la primera vez que sirve como cebo para phishing. En marzo, Microsoft Threat Intelligence advirtió sobre envíos masivos disfrazados de este servicio de reservas y que utilizaban la técnica ClickFix para infectar computadoras de empleados de hoteles. Y en abril, investigadores de Malwarebytes informaron sobre un esquema similar.

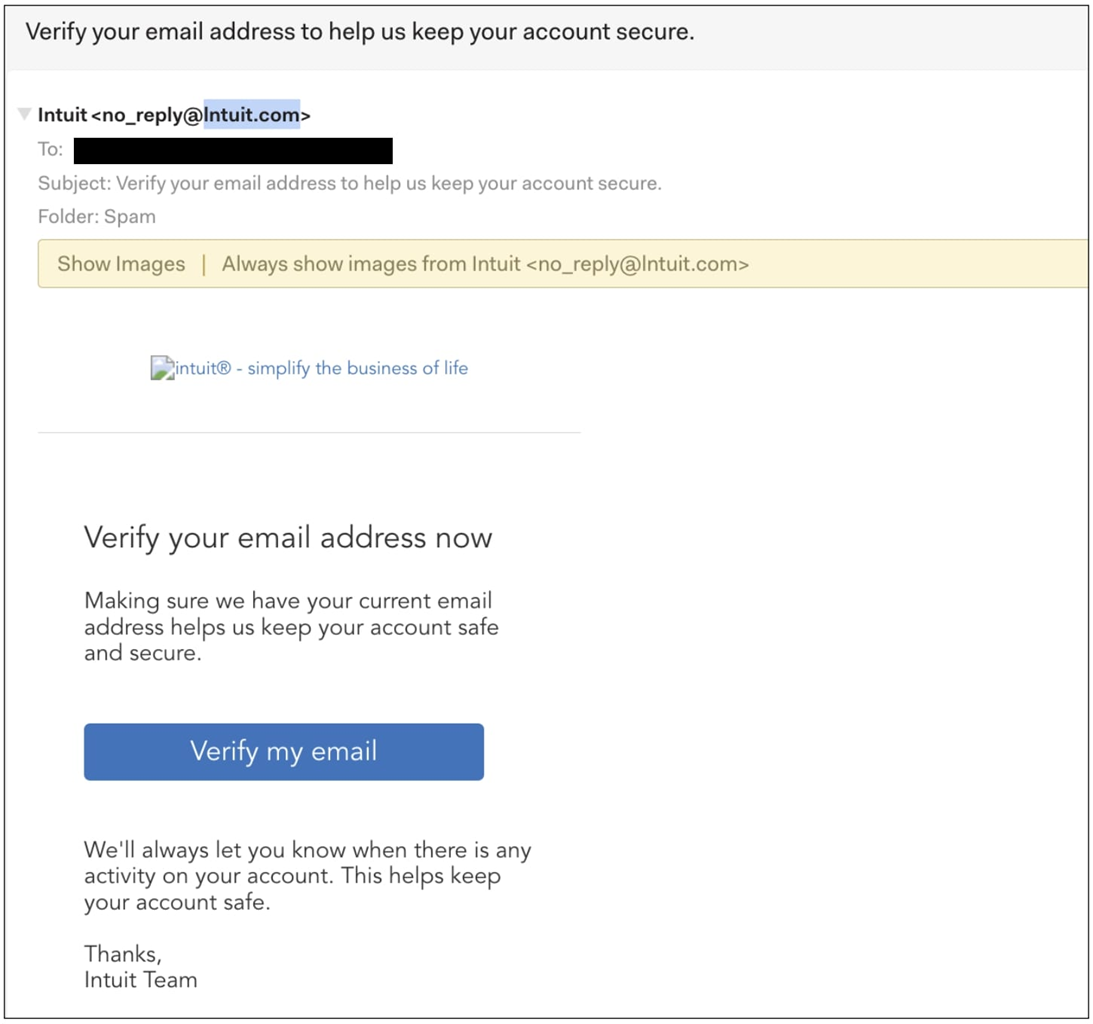

Paralelamente, BleepingComputer detectó otra campaña activa dirigida a clientes de Intuit. En este caso, se reemplazaba la primera letra «i» por una «L» mayúscula, que en minúsculas y en ciertas tipografías luce idéntica. Los correos estaban diseñados para ser vistos en dispositivos móviles, donde la atención del usuario a los detalles de la URL es menor. El botón «Verify my email» llevaba a intfdsl[.]us/sa5h17 y, al acceder directamente, redirigía a la página legítima de inicio de sesión de Intuit, lo que ocultaba aún más el ataque.

Ambas campañas demuestran que la sustitución de caracteres en los dominios sigue siendo una herramienta eficaz de la ingeniería social. Verificar el enlace antes de hacer clic y prestar atención a la parte del dominio situada inmediatamente antes de la primera barra simple siguen siendo medidas básicas de protección.

Sin embargo, el uso de homoglifos como «ん» puede engañar incluso a los usuarios más atentos, por lo que es importante complementar la precaución con un software antivirus actualizado que pueda bloquear la descarga de contenido malicioso.