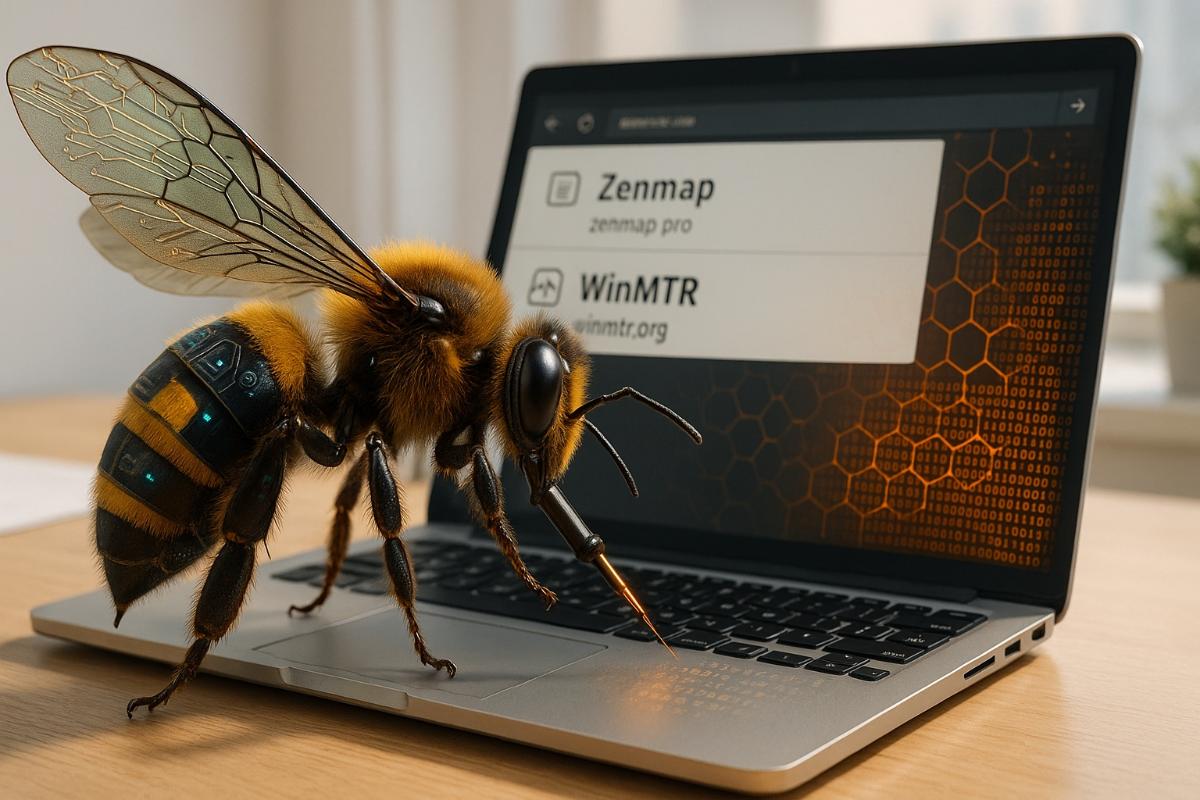

Abres Zenmap — ejecutas Bumblebee. Bienvenido a un nuevo nivel de ingeniería social

El plan perfecto de los hackers: desactivar el sitio oficial, subir uno falso y esperar tranquilamente a que la víctima llegue sola.

Los ciberdelincuentes han ampliado el alcance del ataque Bumblebee, dirigido a usuarios de software popular: crearon sitios web falsos que imitan proyectos legítimos de código abierto y los promocionan mediante optimización en motores de búsqueda. A principios de esta semana, expertos detectaron una campaña fraudulenta usando la marca RVTools, pero la investigación reveló una red mucho más amplia de recursos falsificados.

Investigadores de BleepingComputer identificaron nuevos dominios que explotan la reputación de conocidas utilidades de administración de redes. Los criminales replicaron sitios de Zenmap —interfaz gráfica del escáner de red Nmap— y del programa de trazado de rutas WinMTR. Esta táctica permite a los atacantes interceptar el tráfico de usuarios que buscan herramientas legítimas a través de buscadores.

El cargador malicioso Bumblebee se distribuye al menos a través de dos dominios falsos: zenmap[.]pro y winmtr[.]org. El segundo sitio ya no está disponible, pero el primero sigue activo y muestra contenidos diferentes según la forma en que el visitante accede. Si se accede directamente, el usuario ve un blog falso con materiales sobre Zenmap.

Sin embargo, quienes llegan al sitio a través de los resultados de búsqueda ven algo completamente distinto. El sistema detecta la fuente del tráfico y sustituye el contenido por una copia exacta del sitio web oficial de Network Mapper. Esta tecnología permite a los estafadores imitar con gran precisión páginas legítimas, engañando incluso a administradores experimentados.

Gracias a técnicas de envenenamiento SEO, los sitios falsos ocupan posiciones altas en los resultados de Google y Bing. Los delincuentes optimizan el contenido con palabras clave relacionadas con el software objetivo, elevando artificialmente la clasificación de sus páginas. Los algoritmos de los buscadores interpretan estas páginas como fuentes relevantes y confiables.

El acceso directo al sitio falso de Zenmap muestra varios artículos generados por inteligencia artificial. Estos textos están escritos con apariencia profesional y contienen detalles técnicos sobre escaneo de redes. El objetivo es convencer al visitante de la autenticidad del recurso y adormecer su vigilancia antes de descargar el software.

Los archivos maliciosos están ocultos en la sección de descargas bajo los nombres zenmap-7.97.msi y WinMTR.msi, idénticos a los de los instaladores oficiales. Ambos ejecutables logran evadir la mayoría de los motores antivirus en la plataforma VirusTotal, lo que dificulta su detección como amenazas. Su alto nivel de camuflaje se debe a la inserción del código malicioso en archivos ejecutables legítimos.

Los paquetes de instalación realmente instalan las aplicaciones declaradas, manteniendo toda su funcionalidad. Sin embargo, junto al programa principal se infiltra una biblioteca dinámica maliciosa que contiene el cargador Bumblebee. Esta estrategia permite que los criminales permanezcan ocultos, ya que el software objetivo funciona sin fallos aparentes.

Bumblebee actúa como un backdoor multifuncional, capaz de analizar el sistema infectado y cargar módulos adicionales maliciosos. El análisis de la víctima incluye la recopilación de datos sobre el software instalado, configuración de red y privilegios del usuario actual. Esta información se envía a los operadores, quienes deciden el siguiente paso.

Según el valor del objetivo, los atacantes pueden desplegar diversos tipos de malware. Entre ellos se encuentran ladrones de contraseñas y datos personales, programas de cifrado para extorsión y herramientas de control remoto. Su arquitectura modular permite adaptar el ataque a las características de cada máquina comprometida.

Además, los investigadores descubrieron que la campaña también afecta a otros productos populares. Los estafadores crearon versiones falsas del software de gestión de cámaras de videovigilancia WisenetViewer de la empresa surcoreana Hanwha. Aplican una táctica similar para comprometer a usuarios que buscan soluciones especializadas de seguridad.

El especialista en ciberseguridad Joe Vrieden, de la empresa Cyjax, identificó una versión troyanizada del sistema de gestión de vídeo Milestone XProtect dentro de la misma operación. Los instaladores maliciosos se distribuyen a través del dominio milestonesys[.]org, que aún está activo. La expansión de los productos objetivo demuestra el carácter sistemático del ataque.

Los sitios oficiales de RVTools —robware.net y rvtools.com— siguen mostrando advertencias sobre los riesgos de descargar software desde fuentes no oficiales. No obstante, estos sitios no ofrecen enlaces para obtener la herramienta de forma segura, lo que deja a los usuarios en una situación complicada.

La empresa Dell Technologies negó oficialmente que su infraestructura haya sido utilizada para distribuir versiones comprometidas de RVTools. Sus representantes señalaron que los sitios oficiales del producto fueron desactivados por ataques DDoS masivos, no por una violación de seguridad en sus servidores. Confían en que esta aclaración restaurará la confianza en la marca y disipará sospechas de negligencia.

El hecho de que los portales oficiales estén desactivados podría ser parte de la estrategia de los ciberdelincuentes para aumentar el tráfico hacia los sitios fraudulentos. Los ataques distribuidos de denegación de servicio crean una escasez artificial de fuentes legítimas. Los usuarios, al no poder acceder a las páginas oficiales, recurren a fuentes alternativas y caen en las trampas preparadas.

Para protegerse de estas amenazas, los expertos recomiendan descargar software únicamente desde los sitios oficiales de los desarrolladores o repositorios de confianza. Como medida adicional, es aconsejable verificar las sumas hash de los archivos descargados con los valores de referencia publicados en recursos legítimos.