¿Pensabas que JPEG era seguro? APT37 demostró lo contrario con una sola imagen

El antivirus detecta una foto limpia, pero en su interior hay un virus espía de Kim Jong-un.

Los especialistas del Genians Security Center descubrieron una versión mejorada del malware RoKRAT, vinculado al grupo norcoreano APT37. La nueva variante se distingue por un método inusual de ocultar el código malicioso: dentro de imágenes JPEG aparentemente normales. Este enfoque permite eludir los sistemas antivirus tradicionales, ya que la funcionalidad maliciosa no se escribe directamente en el disco, sino que se extrae en la memoria operativa.

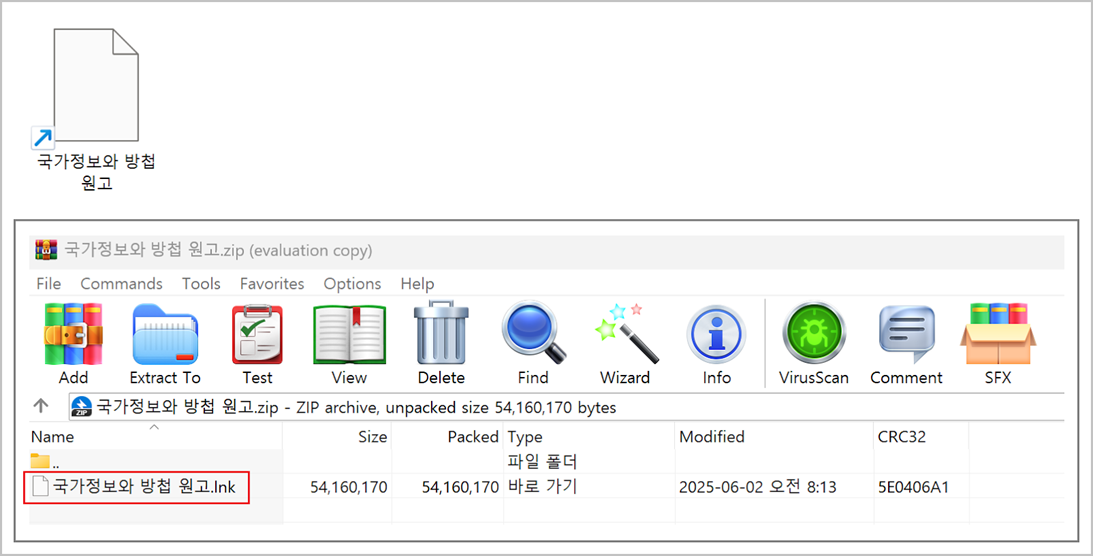

La infección inicial comienza con la ejecución de un acceso directo malicioso en formato .LNK, contenido dentro de un archivo ZIP. Un ejemplo es un archivo comprimido llamado «National Intelligence and Counterintelligence Manuscript.zip». Su estructura incluye un archivo .LNK de gran tamaño (más de 50 MB) que contiene documentos señuelo y componentes codificados: shellcode (ttf01.dat), un script de PowerShell (ttf02.dat) y un archivo por lotes (ttf03.bat).

Al ejecutar el archivo, se activa PowerShell, que aplica un XOR de un solo byte con la clave 0x33, descifrando el shellcode de 32 bits. La etapa posterior incluye la inserción de un segundo nivel de código cifrado, que se descifra a partir del desplazamiento 0x590 usando la clave 0xAE. Después de esto, se genera un archivo ejecutable que contiene referencias a información de depuración, como la ruta «D:\Work\Util\InjectShellcode\Release\InjectShellcode.pdb».

El fragmento descifrado se inyecta luego en procesos legítimos de Windows, como «mspaint.exe» o «notepad.exe», ubicados en el directorio SysWOW64. En este procedimiento se crea memoria virtual en la que se escriben bloques de datos de aproximadamente 892 928 bytes. Estos se descifran nuevamente mediante XOR, esta vez con la clave 0xD6. En esta etapa, se activa la parte principal de RoKRAT.

El archivo no se guarda en el disco, lo que dificulta considerablemente el análisis posterior a la infección. Los indicios de pertenencia a APT37 incluyen marcas de tiempo de archivos, por ejemplo, el 21 de abril de 2025 a las 00:39:59 UTC, y construcciones únicas como «–wwjaughalvncjwiajs–».

Una innovación importante es el uso de la esteganografía. El cargador malicioso de RoKRAT se inserta en una imagen JPEG, como «Father.jpg», alojada en Dropbox. Este archivo mantiene un encabezado Exif válido, pero a partir del desplazamiento 0x4201 contiene shellcode codificado. Para su extracción se aplica una doble transformación XOR: primero con la clave 0xAA y luego con 0x29. Tras esto, RoKRAT se carga directamente en la memoria y se ejecuta sin dejar rastros en el sistema de archivos.

Para ejecutar el archivo DLL malicioso, se emplean técnicas de carga lateral a través de utilidades legítimas como ShellRunas.exe o AccessEnum.exe, que se insertan en documentos en formato HWP. Las descargas se realizan desde plataformas en la nube, incluyendo Dropbox, pCloud y Yandex Disk, utilizando API y tokens de acceso caducados, como: «hFkFeKn8jJIAAAAAAAAAAZr14zutJmQzoOx-g5k9SV9vy7phb9QiNCIEO7SAp1Ch».

Además de recopilar información del sistema y documentos, RoKRAT toma capturas de pantalla y las envía a servidores externos. Las muestras más recientes, fechadas en julio de 2025, se distribuyen bajo la apariencia de accesos directos como «Academy Operation for Successful Resettlement of North Korean Defectors in South Korea.lnk». Estas versiones ya utilizan «notepad.exe» como proceso objetivo para la inyección, y dentro del código se indican nuevas rutas, como «D:\Work\Weapon», lo que indica un desarrollo continuo de la herramienta.

Para protegerse de ataques de este tipo, es fundamental el uso de sistemas de detección y respuesta en endpoints (EDR). Estas soluciones monitorizan actividades inusuales, incluidas inyecciones de código y conexiones de red con API en la nube. La visualización a través de EDR permite reconstruir toda la cadena de ataque —desde la ejecución del LNK hasta la transferencia de datos al servidor de comando— y aislar rápidamente la amenaza según la metodología MITRE ATT&CK.

Ante los métodos cada vez más sofisticados de los grupos APT, basados en la eliminación de archivos y el uso de transferencias de datos encubiertas, resulta evidente que las protecciones basadas únicamente en firmas ya no son suficientes. Especialmente cuando los sistemas Windows en Corea del Sur y otros países de la región se convierten en objetivo.

Tu privacidad está muriendo lentamente, pero nosotros podemos salvarla