RTX 5090, 5 dólares por hora y miles de millones de años: cómo las potentes GPU cambiaron las reglas del juego para descifrar contraseñas

El auge de la IA ha hecho el hacking más accesible.

Los investigadores de Specops actualizaron su investigación sobre el craqueo de contraseñas protegidas con el algoritmo bcrypt. Hace dos años ya publicaron datos similares, pero desde entonces el mercado de hardware ha cambiado mucho: el auge de la IA y el aumento de la demanda de potencia de cálculo han hecho que las tarjetas gráficas de gama alta sean más accesibles y baratas que nunca.

No se trata solo de juegos. Las GPU modernas se usan para entrenar grandes modelos de lenguaje, y su tiempo libre a menudo se alquila en servicios como vast.ai. Ese mismo hardware también puede emplearse en otros escenarios, por ejemplo, en ataques contra contraseñas hashadas.

En la nueva investigación el equipo usó un clúster con ocho RTX 5090: hoy en día este tipo de tarjetas se ha convertido en "el mínimo sensato" para los atacantes. Además, el alquiler de ese hardware potente en la nube cuesta alrededor de $5 por hora, lo que hace que estos ataques sean accesibles incluso para grupos pequeños. No obstante, existen configuraciones más serias, por ejemplo, hosts con 16 tarjetas gráficas.

A diferencia de mediciones anteriores, los investigadores no usaron el factor de coste obsoleto de bcrypt igual a 5, sino que eligieron valores más robustos, 10 y superiores. Para las pruebas generaron 750.000 hashes basados en la conocida lista de contraseñas reales RockYou. Cuanto mayor es el factor de coste, más tiempo lleva no solo el ataque sino también la propia generación: por ejemplo, crear la base con el parámetro 14 llevó casi cinco horas incluso en una estación de trabajo potente.

Los datos obtenidos mostraron que la RTX 5090 es aproximadamente un 65% más rápida que su predecesora al trabajar con bcrypt. Sin embargo, el aumento del factor de coste compensa en parte esa ganancia de rendimiento. Al final, las contraseñas cortas y simples como '123456' o 'admin' siguen rompiéndose con facilidad, mientras que las combinaciones largas —especialmente por encima de los 12 caracteres— se vuelven prácticamente invulnerables al ataque por fuerza bruta.

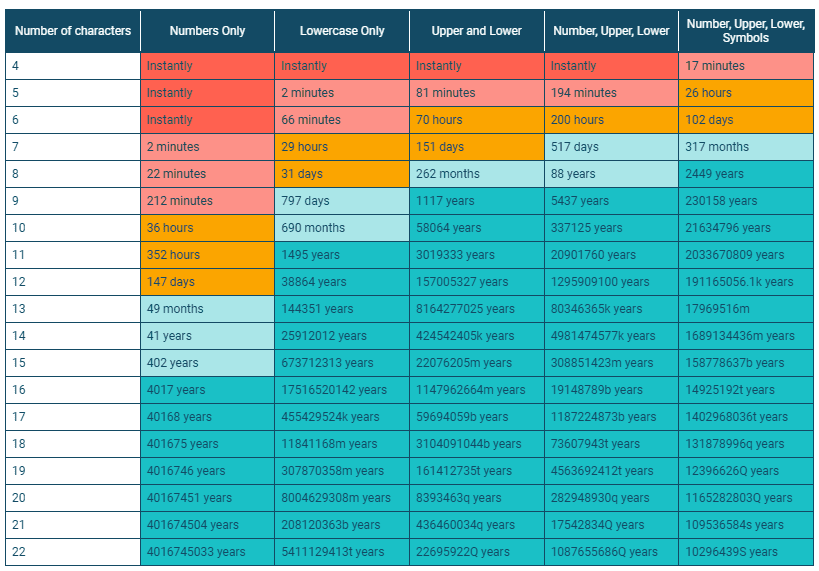

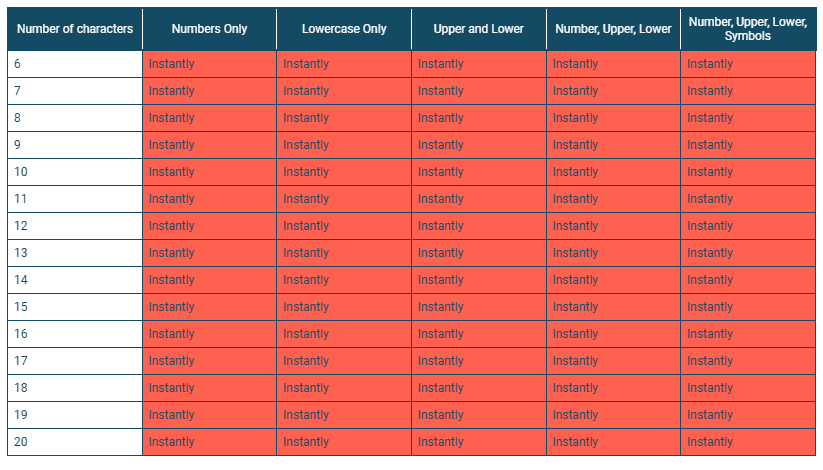

La tabla de tiempos de craqueo muestra que las contraseñas cortas formadas por conjuntos simples de caracteres se descifran de inmediato: las de cuatro o cinco dígitos se rompen al instante, las de seis dígitos compuestas solo por números o letras tardan minutos u horas. Pero si una contraseña de ocho caracteres incluye dígitos, letras en mayúsculas y minúsculas y símbolos especiales, el tiempo de craqueo se eleva a miles de años. A partir de 12 caracteres con el conjunto completo de clases de caracteres, el descifrado por fuerza bruta resulta prácticamente imposible en plazos razonables.

Es importante entender que los ataques reales rara vez se basan en un análisis exhaustivo. Con más frecuencia se usan diccionarios, reglas de transformación o listas dirigidas, elaboradas, por ejemplo, a partir de sitios corporativos. Pero precisamente el brute force proporciona una evaluación básica de la capacidad de cálculo del atacante y permite comprender el valor de la longitud y la entropía de la contraseña.

Los investigadores subrayan que solo aumentar la complejidad del hash no basta. Si una contraseña ya ha sido comprometida y aparece en una base de filtraciones, ningún bcrypt ayudará: en ese caso la protección es nula.

Por eso, para las organizaciones se recomienda diseñar una política integral: longitud mínima de al menos 18 caracteres, uso obligatorio de distintos tipos de caracteres y soporte para frases de contraseña largas. Además, conviene implementar un diccionario propio que bloquee palabras relacionadas con la organización —especialmente el nombre de la empresa y sus productos. Para crear esa lista negra se puede usar la utilidad CeWL, ejecutándola sobre recursos públicos de la empresa.

La conclusión del estudio es simple: el craqueo se ha vuelto más accesible por el aumento de la potencia del hardware, pero la protección sigue siendo efectiva si se usan contraseñas largas y únicas. La entropía y la longitud siguen siendo el factor principal de seguridad en un mundo donde se puede alquilar una GPU por $5 la hora.