Noticias

Bitchat: el mensajero para el postapocalipsis. Sin internet. Sin servidores. Sin rastro de protección

Solo queda el Bluetooth y la fe ciega... en algo.

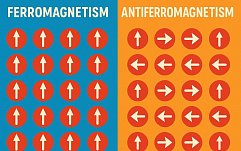

Aceleran los datos cientos de veces — y acaban de ser domesticados. Les presentamos: los antiferromagnéticos

Los científicos han aprendido a controlar lo que antes nos ignoraba.

El cerdo que no se enferma — ya está listo. Solo falta convencer a los paranoicos de que merece estar en el plato

Científicos: «¡Todo limpio!». Gente: «¿Podemos verificar una vez más?».

eSIM permite leer mensajes ajenos e interceptar llamadas. Y esto ya ha sido demostrado

Un teléfono con eSIM puede convertirse en espía de sí mismo.

Para hackear un Mercedes, solo se necesita un clic y un poco de paciencia

Bluetooth abre el camino al corazón de Mercedes-Benz, Volkswagen y Skoda.

Tribunal castiga severamente a un intercambiador de tarjetas SIM: ¿Cómo 18 meses de prisión se convirtieron en 12 años?

Un error de cálculo fatal le costó al criminal una sentencia ocho veces mayor.

¡Revisa tu Termius! Puede que los hackers lleven meses escondidos ahí

¿Creías que las firmas digitales te protegían de todo? Pues no.

Microsoft finalmente despidió al "empleado" que fingió trabajar con normalidad durante 28 años

El registro de trabajo indicaba "motor de scripts", pero en realidad se dedicaba exclusivamente a la recepción de hackers.

A veces la diabetes mata en silencio. Este implante fue creado para romper ese silencio — 10 minutos antes del final

Duerme bajo la piel durante semanas. Se despierta cuando lo que está en juego es tu vida.

Los chinos han inventado “trucos” para las comunicaciones por radio: cómo dar órdenes sin delatar tu posición

Las metasuperficies empezaron a hablar. Y ahora la guerra ya no será como antes.

Quark top + anti-top: partículas condenadas a la soledad… colisionaron. En contra de todas las leyes

¿Entonces… el toponio sí existe?

Cumpla con los estándares y requisitos internacionales con PT Application Firewall

¿Cómo evitar los obstáculos en el camino hacia el reconocimiento global?

Cuanto más potente sea tu GPU AMD para juegos, más fácil será para los hackers robar tus contraseñas

Fabricantes crearon accidentalmente una arquitectura que espía a sus propios usuarios.

Una bofetada a las grandes tecnológicas: Un pequeño país crea una IA más potente que ChatGPT y la regala

Esta supercomputadora fue diseñada para cálculos atómicos. Pero revolucionó la industria de la IA.

La IA se ha convertido en chef, y funciona

No percibe el sabor, pero crea obras maestras gastronómicas únicas.