Para hackear un Mercedes, solo se necesita un clic y un poco de paciencia

Bluetooth abre el camino al corazón de Mercedes-Benz, Volkswagen y Skoda.

Cuatro vulnerabilidades en la pila Bluetooth BlueSDK de la empresa OpenSynergy, agrupadas bajo el nombre PerfektBlue, representan una amenaza para la seguridad de millones de vehículos. Estas vulnerabilidades permiten la ejecución remota de código en el dispositivo objetivo y, potencialmente, el acceso a componentes críticos de automóviles de fabricantes como Mercedes-Benz, Volkswagen y Skoda.

Los problemas de software fueron descubiertos por especialistas de la empresa PCA Cyber Security, especializada en la protección de sistemas automotrices. Informaron a OpenSynergy en mayo de 2024. Ya en junio, el desarrollador confirmó las vulnerabilidades y en septiembre del mismo año proporcionó parches a sus clientes. Sin embargo, una parte significativa de los fabricantes de automóviles aún no ha implementado el firmware actualizado. Al menos un gran fabricante se enteró del problema recientemente.

El ataque PerfektBlue puede llevarse a cabo mediante una cadena de exploits que los expertos lograron encadenar. En la mayoría de los casos, basta con un solo clic del usuario para activarlo. Las vulnerabilidades pueden explotarse a través de una conexión Bluetooth, y en algunos casos no se requiere confirmación del propietario del vehículo, solo una configuración específica del sistema.

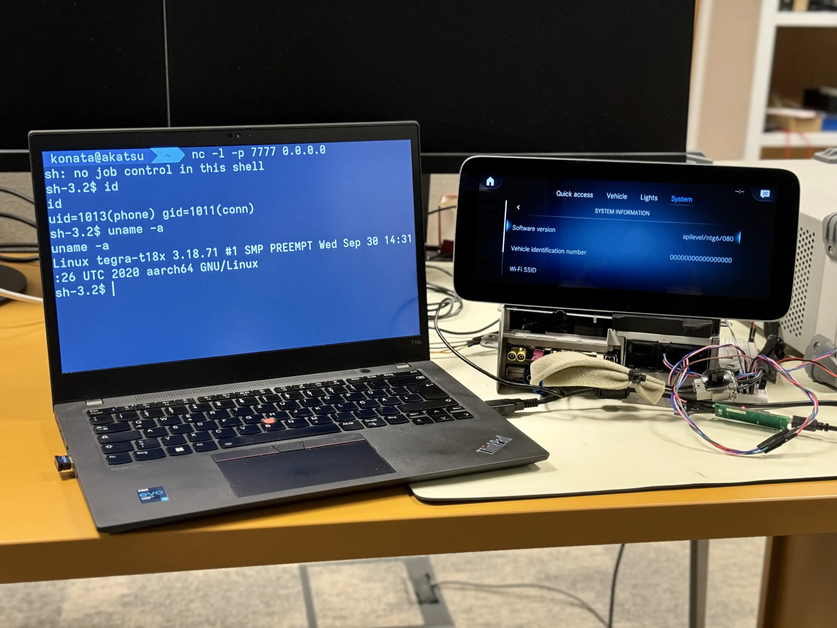

BlueSDK se utiliza ampliamente en la industria automotriz, aunque también se emplea en otros sectores. Esto hace que el alcance del daño potencial sea especialmente grave. PCA Cyber Security afirma que las vulnerabilidades afectan a millones de dispositivos, y lo demostraron en la práctica: lograron obtener una reverse shell en vehículos Volkswagen ID.4 (sistema ICAS3), Mercedes-Benz (NTG6) y Skoda Superb (MIB3), accediendo a la red a través del sistema de infoentretenimiento.

Los problemas más peligrosos detectados están relacionados con el perfil Bluetooth AVRCP y el protocolo RFCOMM:

-

CVE-2024-45434 (alta gravedad): un error de tipo use-after-free (UAF) en el servicio AVRCP permite al atacante controlar dispositivos multimedia;

-

CVE-2024-45433 y CVE-2024-45432 (gravedad media): problemas con la finalización de funciones y parámetros incorrectos en llamadas dentro de RFCOMM;

-

CVE-2024-45431 (baja gravedad): verificación insuficiente del identificador de canal en L2CAP.

La investigación se realizó sin acceso al código fuente: los especialistas analizaron el archivo binario compilado de BlueSDK. Según ellos, una vez comprometido el sistema, es posible rastrear coordenadas GPS, escuchar conversaciones en el habitáculo, acceder a la agenda telefónica, así como desplazarse dentro de la red del vehículo hacia otros componentes.

Obtención de una reverse shell en el sistema Mercedes-Benz NTG6 (PCA Cyber Security)

OpenSynergy no ha comunicado el número exacto de clientes afectados. Esto se debe a que BlueSDK suele ser modificado e integrado en diferentes sistemas, lo que dificulta su rastreo. Volkswagen reconoció la existencia de la vulnerabilidad, pero subrayó que su explotación requiere una combinación específica de condiciones. En particular, el atacante debe estar a 5–7 metros del vehículo, el motor debe estar encendido, el sistema en modo de emparejamiento y el usuario debe confirmar manualmente la conexión.

Además, Volkswagen aseguró que, incluso en caso de un ataque exitoso, los sistemas de control críticos, como la dirección, los frenos y el motor, están protegidos por separado y aislados del módulo Bluetooth.

PCA Cyber Security señala que en junio de 2025 confirmaron la presencia de PerfektBlue en otro fabricante que no recibió la advertencia de OpenSynergy. El nombre de esta empresa aún no se revela, ya que no se le ha dado tiempo suficiente para reaccionar. La información técnica completa sobre las vulnerabilidades se presentará en noviembre de 2025 en formato de conferencia.

Hasta el momento, Mercedes-Benz no ha comentado la situación. Por su parte, Volkswagen inició una investigación tras recibir el aviso y declaró que está buscando formas de mitigar la amenaza. No obstante, la cuestión de la rapidez con la que los fabricantes responden a este tipo de riesgos sigue sin resolverse.