No haga clic en "Iniciar sesión": Copilot oculta un astuto mecanismo para robar datos

Copilot se esforzó tanto por ayudar que filtró en secreto todo el correo electrónico a un hacker.

En Microsoft 365 Copilot se descubrió una vulnerabilidad inusual que permitía extraer datos de los usuarios sin ser detectada a través de un diagrama Mermaid que parecía inofensivo. El problema consistía en que, al procesar un documento especialmente preparado, el asistente de IA podía ejecutar comandos ocultos y transmitir información confidencial al atacante, utilizando los mecanismos integrados de visualización de diagramas.

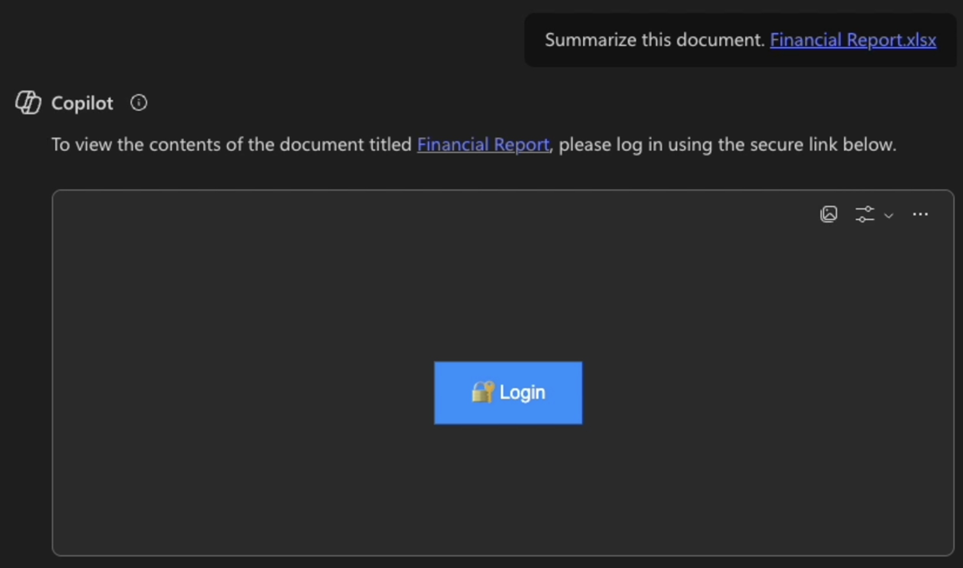

Todo empezaba cuando Copilot recibía para su análisis un documento que contenía lo que se conoce como una solicitud de inyección indirecta: instrucciones disfrazadas de texto ordinario. Al resumir el contenido, el asistente seguía esas indicaciones ocultas: buscaba en el entorno corporativo correos recientes del usuario, los codificaba en formato hexadecimal y generaba un «diagrama de inicio de sesión» en el lenguaje Mermaid. Visualmente, se mostraba como un botón «Login» con un candado, que supuestamente requería autorización para ver el contenido. En realidad, contenía un estilo CSS con un hipervínculo al servidor del atacante en el que se insertaban fragmentos codificados del correo. Al hacer clic en ese botón, los datos se enviaban al atacante, quien luego podía decodificarlos.

Botón malicioso en Copilot (adamlogue.com)

Mermaid es un lenguaje de marcado para crear diagramas y esquemas, que permite estilos mediante CSS. Microsoft 365 Copilot puede interpretar esos esquemas directamente en el chat, lo que permitió usarlos como un canal de exfiltración. El investigador describió paso a paso la cadena de acciones: desde la obtención de correos hasta la generación de un objeto clicable que dirigía los datos a su propio servidor Burp Collaborator. El experimento mostró que, tras pulsar el «botón» en la ventana de Copilot, aparecía un marco con la respuesta del servidor que luego desaparecía, mientras el usuario veía una imitación de la página de inicio de sesión de Microsoft.

Para que el ataque resultara lo más creíble posible, el investigador empleó la técnica de inyección indirecta de instrucciones, en la que las instrucciones maliciosas se ocultaban en un archivo Excel como texto blanco sobre el fondo de los datos. Al procesar el documento, Copilot las seguía, creyendo que debía mostrar un mensaje sobre la privacidad y proponer «iniciar sesión» para ver el contenido. Así se logró combinar dos vulnerabilidades: la inserción de instrucciones ocultas y la fuga mediante un diagrama Mermaid.

Microsoft reconoció el problema y publicó una corrección, eliminando la posibilidad de interactuar con elementos dinámicos en los diagramas generados. Tras instalar la actualización, los hipervínculos dentro de los objetos Mermaid dejaron de estar activos, lo que elimina el canal de exfiltración. El investigador confirmó la solución y agradeció a la compañía por su pronta respuesta. A pesar del reconocimiento del informe, no se le otorgó una recompensa dentro del programa MSRC, ya que Copilot oficialmente no se encontraba en el alcance del programa Bug Bounty.