Cadenas de suministro entre los tres principales: OWASP admite que el proyecto no corrige una vulnerabilidad, sino que elimina una dependencia defectuosa de NPM/PyPI

Dos nuevas categorías de amenazas a aplicaciones web entran en el Top 10 de OWASP.

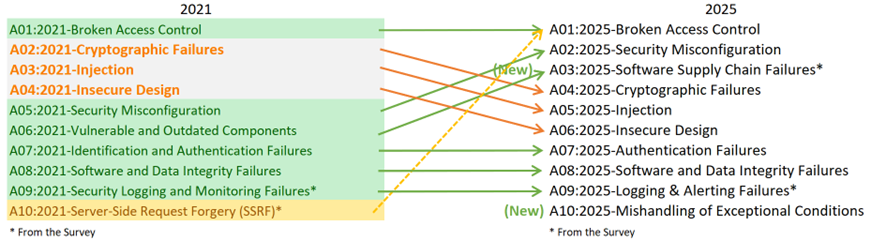

OWASP actualizó la lista de los riesgos más peligrosos para aplicaciones web, añadiendo dos nuevas categorías y revisando la estructura del ranking. La organización presentó el proyecto versión de 2025, que está abierto a discusión hasta el 20 de noviembre. Este documento es casi la versión final del OWASP Top 10, que refleja las amenazas actuales para desarrolladores y administradores de sistemas web.

Como en la edición anterior, en primer lugar se mantuvo Broken Access Control — errores de control de acceso. La categoría se amplió e incluye ahora también vulnerabilidades de la clase SSRF, que antes ocupaban la décima posición. En la segunda posición se situó Security Misconfiguration — errores de configuración de seguridad, que subió desde la quinta posición (en el ranking de 2021). La tercera posición la ocuparon Software Supply Chain Failures — problemas en las cadenas de suministro de software. Esta es una versión ampliada de la categoría Vulnerable and Outdated Components, que incluye fallos y compromisos en el ecosistema de dependencias, sistemas de compilación e infraestructura de distribución. Según OWASP, estos riesgos se convirtieron en una de las principales preocupaciones de la comunidad profesional en la encuesta.

Luego siguen Cryptographic Failures, Injection (que incluye XSS y inyecciones SQL) e Insecure Design — las tres categorías descendieron dos puestos y ahora ocupan el cuarto, quinto y sexto lugares, respectivamente. Authentication Failures, Software or Data Integrity Failures y Logging & Alerting Failures mantuvieron sus posiciones anteriores — de la séptima a la novena.

La nueva categoría en el Top 10 es Mishandling of Exceptional Conditions, que cierra la lista. Incluye errores en el manejo de condiciones excepcionales, respuesta incorrecta ante anomalías, tratamiento inadecuado de errores y fallos lógicos que surgen en condiciones de operación no estándar.

Cambios en OWASP Top10 en comparación con 2021 (OWASP)

Representantes de OWASP señalaron que la estructura de 2025 difiere de la de 2021. Ahora, para el análisis se tuvieron en cuenta datos sobre la cantidad de aplicaciones probadas por año y el número de sistemas en los que se detectó al menos un caso de una CWE específica (Common Weakness Enumeration). Este enfoque permite rastrear la prevalencia de vulnerabilidades en todo el conjunto de productos probados, sin considerar cuántas veces se repite el mismo problema dentro de una aplicación. Para el análisis se usaron 589 CWE, mientras que en 2017 había solo 30 y en 2021 — alrededor de 400.

Al evaluar la explotabilidad y el impacto técnico, OWASP empleó datos de CVE, agrupándolos por CWE y calculando valores medios de las puntuaciones CVSS. Debido a las limitaciones del testeo automatizado, solo ocho categorías se seleccionaron sobre la base de estos datos. Otras dos aparecieron gracias a la encuesta de la comunidad, en la que los especialistas indicaron los riesgos que consideran más críticos en la práctica.

Así, OWASP Top 10 — 2025 refleja un desplazamiento del enfoque de la comunidad: la atención se ha movido desde los errores clásicos de implementación hacia problemas de configuración, arquitectura y cadenas de suministro, que cada vez con mayor frecuencia son la causa de la compromisión de las aplicaciones web modernas.