80% de probabilidad de un nuevo 0‑day: el sondeo masivo de las pasarelas VPN GlobalProtect es solo el preludio

Los ataques contra GlobalProtect de Palo Alto se multiplicaron por 40; analistas esperan la divulgación de una vulnerabilidad crítica.

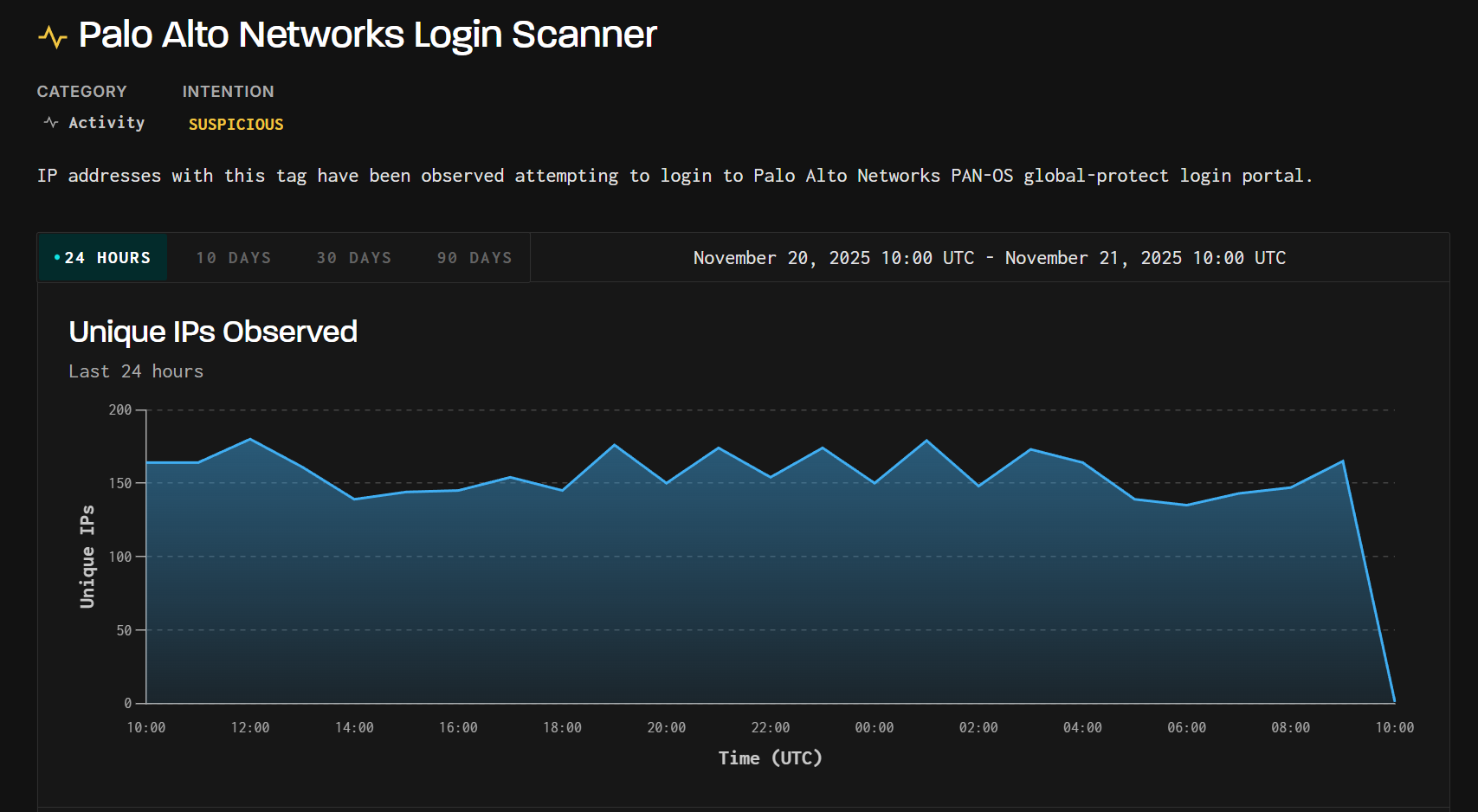

GreyNoise registró un fuerte aumento de las solicitudes automatizadas a los portales de autenticación Palo Alto Networks GlobalProtect. La magnitud del repunte fue atípica: el volumen de sesiones de red dirigidas a */global-protect/login.esp creció 40 veces en 24 horas. Los analistas interpretan esta dinámica como señal de una nueva campaña coordinada, relacionada con operadores que en el pasado ya habían mostrado interés por estas pasarelas VPN.

La actividad comenzó a aumentar el 14 de noviembre y en pocos días alcanzó un máximo de los últimos 3 meses. Según GreyNoise, los escaneos automatizados provienen principalmente de rangos del sistema autónomo AS200373 (3xK Tech GmbH): a ese AS corresponde el 62% de las direcciones IP implicadas, la mayor parte asignada a Alemania. Otro 15% de las direcciones se encuentran en Canadá. Parte del tráfico se asocia al AS208885 (Noyobzoda Faridduni Saidilhom), lo que también coincide con olas previas de escaneos similares.

Aumento de laactividad de escaneo en los portales PAN GlobalProtect (GreyNoise)

La mecánica de las solicitudes indica intentos masivos de comprobar la disponibilidad y la configuración de la página de inicio de sesión de GlobalProtect, que los usuarios emplean para autenticarse en la pasarela protegida de Palo Alto Networks. Entre el 14 y el 19 de noviembre GreyNoise registró 2,3 millones de esas sesiones, con impactos repartidos aproximadamente entre tres regiones: EE. UU., México y Pakistán. Según las huellas TCP/JA4t recogidas y la reutilización de los mismos proveedores de red, la campaña se correlaciona con una serie de eventos de octubre y abril, cuando el número de direcciones que escaneaban primero aumentó un 500% y luego alcanzó los 24.000 nodos.

GreyNoise vuelve a señalar que esos picos suelen ser una fase preparatoria antes de que se descubra una nueva vulnerabilidad. Según sus estadísticas, en el 80% de los casos esos picos se producen poco antes de la publicación de nuevas vulnerabilidades, y esa relación es especialmente notable para los productos de Palo Alto Networks.

Durante el año se confirmaron ya episodios de explotación real para esta línea de soluciones. En febrero los atacantes explotaron sucesivamente CVE-2025-0108, y luego la combinación de CVE-2025-0111 y CVE-2024-9474, obteniendo la posibilidad de eludir los mecanismos de protección. En otoño la compañía también informó sobre la compromisión del soporte interno: los atacantes del grupo ShinyHunters obtuvieron acceso a datos de clientes y a solicitudes de asistencia en el marco de la operación Salesloft Drift.

En este contexto, la última oleada de escaneos es vista por los analistas como una señal de posible preparación para la publicación de una nueva vulnerabilidad o un intento de identificar de antemano configuraciones vulnerables para usarlas en futuros ataques.

¿Estás cansado de que Internet sepa todo sobre ti?