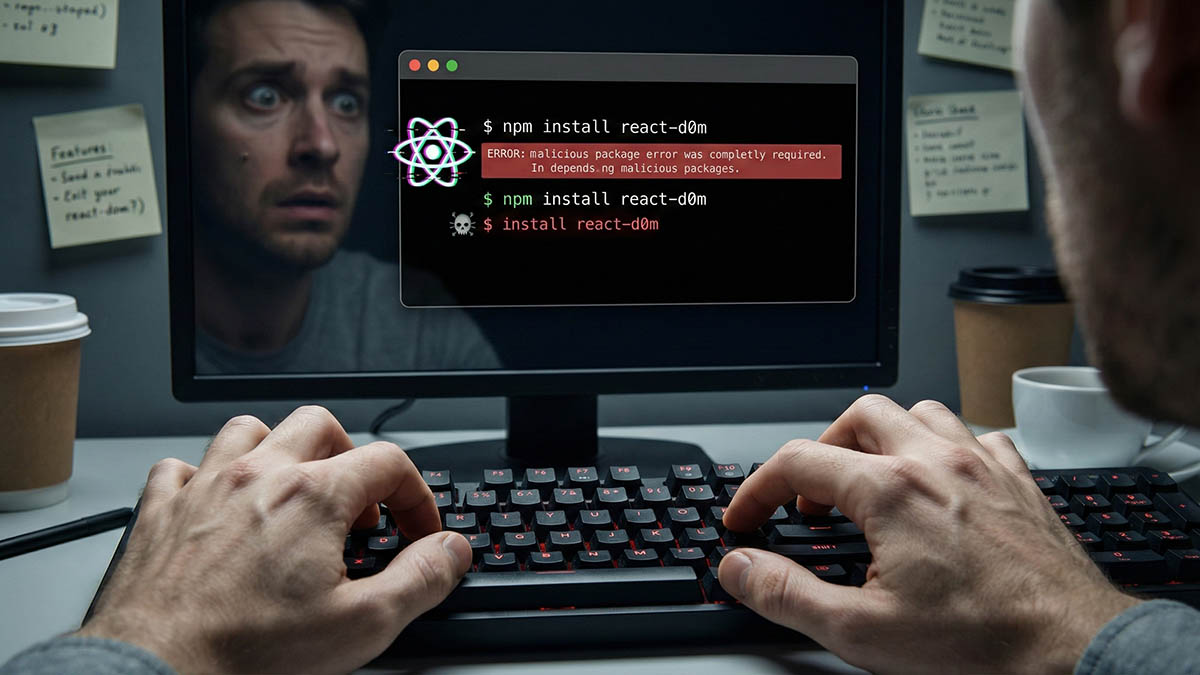

Solo una letra de diferencia: ciberdelincuentes falsifican herramientas populares para desarrolladores (y funciona)

El riesgo acecha donde todo parece predecible.

La campaña Glassworm contra extensiones populares para Visual Studio Code continúa — los especialistas registran ya la tercera ola de publicaciones maliciosas en los repositorios OpenVSX y Microsoft Visual Studio Marketplace. A pesar de la limpieza reciente de las plataformas, los atacantes lograron alojar nuevas extensiones y volver a pasar la moderación.

Glassworm fue descrito por primera vez por la empresa Koi Security en octubre de 2025. El código malicioso se inserta en extensiones para editores compatibles con VS Code y se disfraza mediante caracteres Unicode invisibles, lo que dificulta la detección de fragmentos del programa durante la revisión. Según BleepingComputer, la ola actual incluye 24 nuevos paquetes alojados en ambas plataformas de distribución de extensiones.

Tras la instalación de una extensión infectada, Glassworm intenta robar las credenciales de GitHub, npm y OpenVSX, así como datos de carteras de criptomonedas vinculadas a decenas de extensiones. Además, el código malicioso despliega un proxy SOCKS para enrutar el tráfico de los operadores a través del dispositivo de la víctima e instala un componente HVNC que proporciona acceso remoto oculto al sistema.

La primera ola de infecciones fue eliminada de los catálogos, y OpenVSX declaró la completa contención del incidente y la rotación de los tokens de acceso comprometidos. Sin embargo, los operadores de Glassworm regresaron rápidamente, creando nuevas cuentas de editor y paquetes recientes que, externamente, no se distinguen de las extensiones legítimas.

La tercera ola fue descrita por el equipo Secure Annex. Según su informe, los nombres de las extensiones maliciosas imitan herramientas y frameworks conocidos, incluidos Flutter, Vim, Tailwind, Svelte, React Native, Vue, soporte para YAML y conjuntos de iconos. En Microsoft Visual Studio Marketplace y OpenVSX, esas publicaciones a menudo difieren del original en una sola letra y se muestran junto a los proyectos auténticos.

Los autores de Glassworm primero consiguen la aprobación de las extensiones en el catálogo y luego publican una actualización que introduce código malicioso. La descarga de las extensiones se impulsa artificialmente: se hinchan los contadores de instalaciones, lo que mejora su posición en las búsquedas y crea la ilusión de una herramienta fiable y popular.

Secure Annex señala que, a nivel técnico, Glassworm ha evolucionado: ahora se integran implantes escritos en Rust dentro de las extensiones, y la técnica de los caracteres Unicode invisibles sigue utilizándose para ocultar áreas clave del código. BleepingComputer envió consultas a OpenVSX y Microsoft sobre cómo las extensiones maliciosas logran eludir los mecanismos de defensa de los marketplaces, y espera comentarios oficiales de las compañías.