Noticias

Ataque sin precedentes a Oracle Cloud: 6 millones de registros en manos de hackers

¿Por qué la empresa niega la filtración a pesar de la confirmación de expertos en seguridad de la información?

PDF to RAT: cómo una simple conversión de archivos permite a los piratas informáticos acceder a su PC

El FBI descubre un plan que convierte a los convertidores en línea en armas cibernéticas.

“Barcos silenciosos”: los piratas informáticos paralizaron las comunicaciones en 116 barcos iraníes

Las tripulaciones de los petroleros han perdido las comunicaciones de emergencia en el mar.

Jira en crisis: oleada de ataques HellCat expone datos corporativos

¿Cómo un sistema de gestión de tickets se convirtió en la clave del cofres de Ascom?

CSLU bajo ataque: los hackers utilizan masivamente una puerta trasera integrada en los sistemas de Cisco

Acceso de administrador y filtración de datos en un par de clics.

Los chatbots creyeron en un cuento de hadas: cómo los mundos fantásticos ayudan a hackear la IA

Otra vulnerabilidad preocupante en los modelos de lenguaje modernos.

Tres meses de peligro: cómo iOS 18 puso en riesgo las contraseñas de millones de usuarios

El uso del protocolo HTTP en la aplicación Contraseñas exponía a los usuarios a ataques de phishing.

Los ciberdelincuentes disfrazan código malicioso como reCAPTCHA y Cloudflare Turnstile

Detrás de los falsos controles de seguridad se esconde un sofisticado ataque sigiloso.

10 de 10: CVE-2024-54085 incinera centros de datos mediante comando remoto

La manipulación de voltaje desactiva físicamente los equipos vulnerables.

331 aplicaciones de virus: cómo el código malicioso pasó a través de los filtros de Google Play

Un ataque a gran escala a dispositivos Android pasó desapercibido hasta el último momento.

Positive Technologies advierte: empresas y gobiernos de ASEAN en peligro

El 2024 fue el año con más ciberataques en el Sudeste Asiático.

«Paga o llamo a Snowden»: los extorsionadores encuentran una nueva táctica de chantaje

Ox Thief comienza una nueva era de ataques.

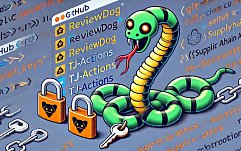

Teg v1: paciente cero del ataque a la cadena de suministro de GitHub

Los expertos han reconstruido la línea de tiempo completa del hackeo de GitHub.

El eco del hackeo: por qué OKX cerró su servicio y qué pasará con el mercado

El intercambio cierra una vía para el lavado de millones del grupo Lazarus.

StilachiRAT: el ciberrata depredador roba bitcoins y te espía a través de la cámara web

El discreto troyano se disfraza hábilmente y resucita instantáneamente cuando se intenta desactivarlo.