¿Virus en la página principal? Estudiantes expusieron sus sistemas a hackers entre el 12 y el 16 de abril

Incluso los usuarios experimentados no sospechaban que había un truco en el CAPTCHA habitual.

En el sitio web del popular servicio educativo iClicker, utilizado por millones de estudiantes y profesores en todo Estados Unidos, se llevó a cabo un inusual ataque de ingeniería social. Del 12 al 16 de abril de 2025, la página principal de iClicker contenía un CAPTCHA malicioso que obligaba a los usuarios a ejecutar un script de PowerShell disfrazado como un proceso de verificación de identidad.

iClicker, propiedad de la editorial Macmillan, ofrece herramientas digitales para la enseñanza: seguimiento de asistencia, realización de encuestas y análisis del compromiso de los estudiantes. Es utilizado por más de 5.000 profesores y 7 millones de estudiantes, incluidos los de las universidades de Michigan, Florida y las principales instituciones de California.

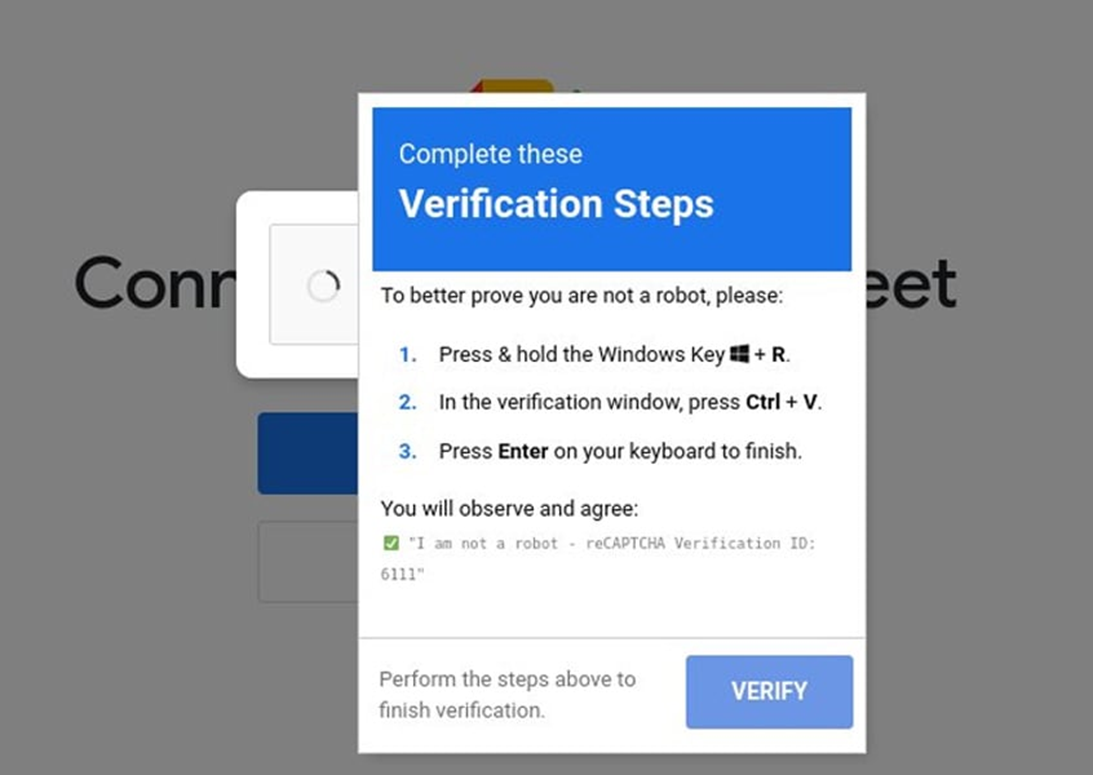

Según explicó el equipo de Safe Computing de la Universidad de Michigan, al cargar la página principal del sitio se ofrecía al usuario hacer clic en el botón "No soy un robot". Tras hacer clic, el sistema colocaba automáticamente un script de PowerShell en el portapapeles: un ataque del tipo ClickFix. Luego aparecían instrucciones para abrir la ventana "Ejecutar" (Win + R), pegar el script y presionar Enter, supuestamente para completar la verificación.

En la práctica, este escenario conducía a la descarga de un código PowerShell ofuscado que se conectaba a un servidor externo y descargaba un segundo script, personalizado para cada usuario. En el caso de objetivos reales (como estudiantes y profesores), se descargaba un malware con acceso completo al sistema. En el caso de sandboxes o analistas, se descargaba un archivo inofensivo: el instalador original de Microsoft Visual C++ Redistributable.

Todavía no se ha determinado la naturaleza exacta del malware, pero basándose en ataques similares, se puede suponer que se trataba de un infostealer: un programa espía capaz de robar contraseñas, cookies, datos de tarjetas bancarias, criptomonedas y documentos con información sensible (por ejemplo, archivos con nombres como seed.txt, wallet.txt, entre otros). Después, los datos eran empaquetados y enviados al servidor del atacante, y posteriormente podían utilizarse en ataques contra redes universitarias o venderse en mercados clandestinos.

Aunque el código malicioso ya ha sido eliminado del sitio web, las consecuencias del incidente siguen siendo relevantes. En una declaración oficial, los representantes de la plataforma aseguraron que ni los datos de los usuarios ni las aplicaciones de iClicker se vieron afectados durante este ataque. Sin embargo, a los usuarios que accedieron al sitio durante el periodo mencionado y siguieron las instrucciones del CAPTCHA se les recomienda escanear su sistema con un antivirus, cambiar la contraseña de iClicker y actualizar todas las contraseñas almacenadas en el ordenador.

Solo se vieron afectados quienes accedieron al sitio iClicker[.]com desde un PC e interactuaron con el CAPTCHA falso. La aplicación móvil del servicio no fue comprometida y sigue siendo segura para su uso.

Las huellas digitales son tu debilidad, y los hackers lo saben