¿Pensabas que el CAPTCHA te protegía de los robots? Ahora convierte a las personas en robots... y ellos mismos ejecutan los virus

Ahora incluso el Explorador de Windows trabaja en tu contra.

La técnica de ingeniería social llamada ClickFix, basada en falsos controles CAPTCHA, ha mostrado un rápido crecimiento en popularidad entre los ciberdelincuentes durante el último año. Según datos de ESET, entre julio de 2024 y junio de 2025, la cantidad de ataques que utilizan ClickFix como etapa inicial del hackeo aumentó en un impresionante 517%.

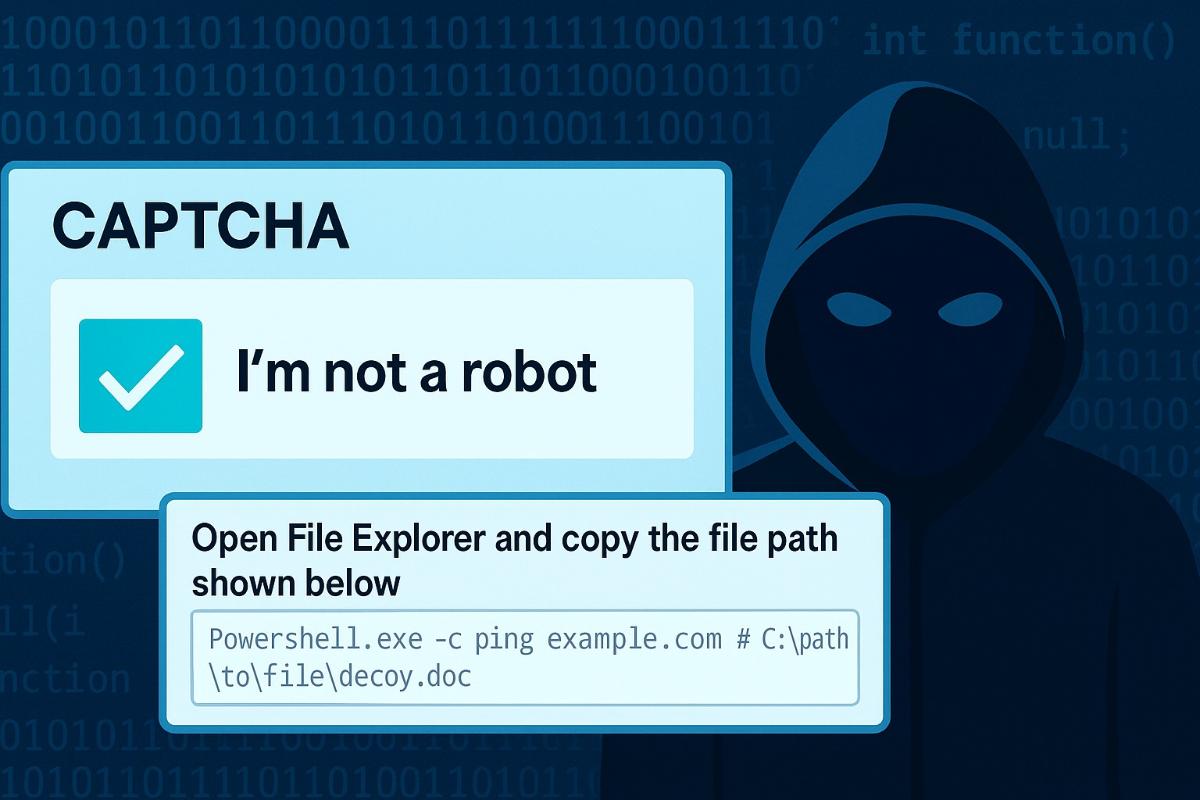

ClickFix es un método bastante simple, pero extremadamente efectivo para obligar al usuario a ejecutar código malicioso por su propia cuenta. A la víctima se le muestra un mensaje de error falso o un formulario CAPTCHA que supuestamente requiere confirmación. Luego se le pide al usuario que copie un texto proporcionado y lo pegue en la ventana "Ejecutar" de Windows o en la terminal de macOS, lo que provoca la ejecución de un script peligroso.

Según los especialistas, la lista de amenazas que se propagan mediante ClickFix sigue ampliándose constantemente. Entre ellas se incluyen programas espía, ransomware, troyanos de acceso remoto, mineros de criptomonedas, herramientas de post-explotación e incluso sofisticadas muestras de malware desarrolladas por grupos vinculados a estados.

La mayor actividad de ClickFix se ha detectado en Japón, Perú, Polonia, España y en la propia Eslovaquia. La alta efectividad de la técnica ha llevado a la aparición de kits especializados que ofrecen a los atacantes páginas listas para usar con scripts de ClickFix integrados.

Paralelamente, ha surgido otro esquema peligroso conocido como FileFix, presentado por el investigador conocido como mrd0x. A diferencia de ClickFix, FileFix no explota la ventana de comandos, sino la funcionalidad del Explorador de Windows que permite ejecutar comandos del sistema a través de la barra de direcciones.

El escenario de ataque con FileFix funciona de la siguiente manera: se muestra a la víctima una página falsa con un mensaje sobre un supuesto documento recibido. Se le pide al usuario que abra el Explorador de Windows y pegue en la barra de direcciones una ruta de archivo previamente copiada del portapapeles. En lugar de una ruta real, el portapapeles contiene un comando de PowerShell camuflado, precedido por un comentario falso y espacios, lo que oculta visualmente el fragmento malicioso. Como resultado de ejecutar este comando, el equipo de la víctima queda comprometido.

La situación con ClickFix y los esquemas relacionados demuestra claramente lo fácil que sigue siendo para los delincuentes obtener resultados mediante simples técnicas de ingeniería social combinadas con vulnerabilidades técnicas y presión psicológica.