Un contable abre una factura de Dropbox: hackers acceden a las finanzas de toda la empresa.

Todo parecía tan oficial que a nadie se le ocurrió siquiera comprobar el enlace.

Desde principios de 2025, los especialistas de Cisco Talos han estado registrando una nueva campaña maliciosa dirigida a usuarios de habla portuguesa en Brasil. El ataque utiliza versiones de prueba de software corporativo legítimo de administración remota (RMM) para establecer un control persistente y discreto sobre los dispositivos de las víctimas.

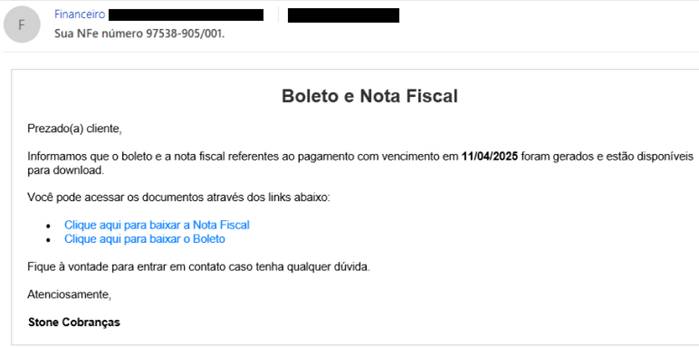

Los ciberdelincuentes envían correos electrónicos falsos que simulan notificaciones de deudas por parte de instituciones financieras y operadores móviles. El contenido del mensaje utiliza el sistema de facturación electrónica NF-e, ampliamente utilizado en Brasil, lo que le da verosimilitud al correo. En el cuerpo del mensaje hay un enlace a un archivo alojado en Dropbox: en esencia, es un instalador de una herramienta de administración remota.

Como principales herramientas de acceso remoto se utilizan soluciones como N-able RMM Remote Access y PDQ Connect. Una vez instaladas, permiten a los atacantes leer y escribir archivos en el sistema comprometido. En algunas etapas, el operador de la campaña instala además otros programas RMM, como ScreenConnect, para ampliar el control sobre la máquina.

La investigación reveló que el objetivo principal del ataque son empleados de los departamentos financieros, de recursos humanos y de gestión, incluyendo personal directivo. Han sido afectadas tanto empresas privadas como instituciones gubernamentales y educativas. Todo indica que se trata de la actividad de un broker de acceso inicial (IAB), que utiliza versiones de prueba gratuitas de software RMM para infiltrarse en redes corporativas. La empresa N-able ya ha bloqueado las cuentas de prueba comprometidas.

El principal peligro de este enfoque es que el software utilizado está firmado con certificados digitales de empresas reconocidas y prácticamente no despierta sospechas en los mecanismos de defensa. Además, los ataques tienen un coste mínimo para los delincuentes, ya que todas las herramientas son proporcionadas por los propios proveedores durante los periodos de prueba.

A pesar del progreso en las herramientas de ciberprotección, muchos ataques de phishing todavía logran evadir los filtros y llegar a las bandejas de entrada. Los atacantes adaptan constantemente sus métodos, y el uso de software legal como caballo de Troya hace que estos ataques sean especialmente difíciles de detectar.