Quería consultar el precio del bitcoin… y perdí toda la cartera

El sitio para seguir el mercado de criptomonedas resultó ser una herramienta para robarlas.

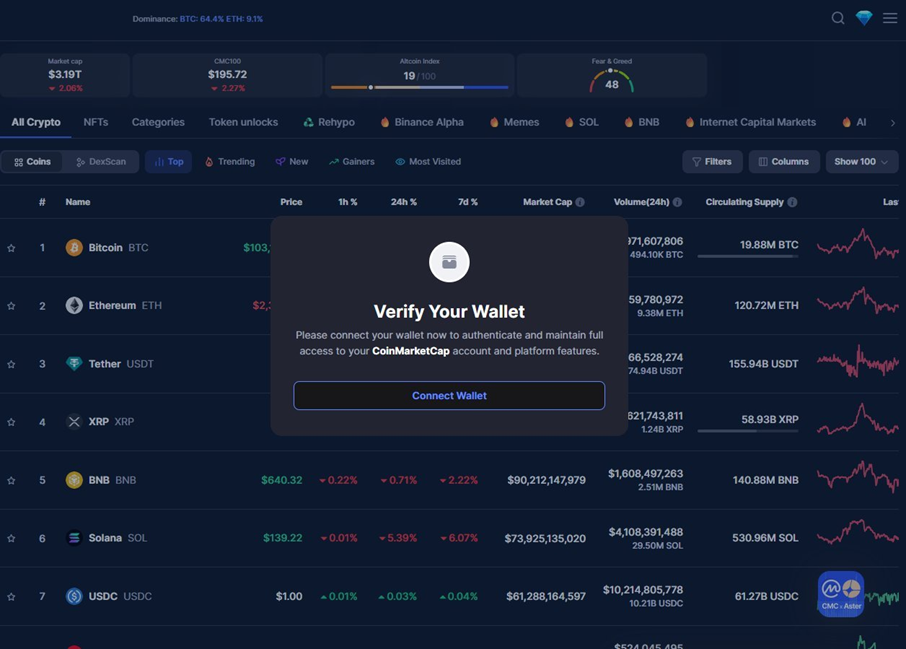

Uno de los mayores sitios web del mundo para seguir criptomonedas, CoinMarketCap, fue víctima de un ataque. Los visitantes del portal se encontraron inesperadamente con ventanas emergentes de Web3 que supuestamente ofrecían conectar sus billeteras al sitio. Sin embargo, al aceptar, en realidad permitían a los atacantes vaciar sus activos en criptomonedas.

La propia empresa confirmó que los atacantes aprovecharon una vulnerabilidad en la página principal del sitio. El problema se escondía en un elemento gráfico, conocido como "doodle", una imagen interactiva en el portal. Según explicaron los especialistas de CoinMarketCap, la imagen contenía un enlace que activaba un código malicioso a través de una solicitud API. Como resultado, algunos usuarios vieron inesperadamente una ventana emergente pidiéndoles conectar su billetera de criptomonedas.

Ventana emergente maliciosa (@ReyXBF)

Tras descubrir el incidente, el equipo del sitio eliminó rápidamente el elemento malicioso y localizó la fuente del problema. Según aseguraron los representantes de CoinMarketCap, actualmente todos los sistemas funcionan con normalidad y el portal es seguro para los usuarios.

Sin embargo, la investigación reveló detalles preocupantes. Según informaron los especialistas de la empresa c/side, se trató de un típico ataque a la cadena de suministro. Es decir, los propios servidores de CoinMarketCap no fueron comprometidos directamente: los atacantes vulneraron un recurso o herramienta externa utilizada por el sitio.

Los delincuentes, de forma aún desconocida, modificaron la API que el sitio emplea para cargar el "doodle" en la página principal. Esta supuesta carga JSON legítima incluía una etiqueta maliciosa de script, que insertaba el drenador de billeteras en CoinMarketCap desde un sitio externo llamado "static.cdnkit[.]io".

Cuando los usuarios accedían a la página principal de CoinMarketCap, el script se ejecutaba automáticamente y mostraba una ventana emergente falsa con el diseño corporativo del sitio, imitando a la perfección una solicitud oficial de conexión Web3. En realidad, se trataba de un Wallet Drainer, un código malicioso diseñado para vaciar las billeteras conectadas sin que el usuario lo percibiera.

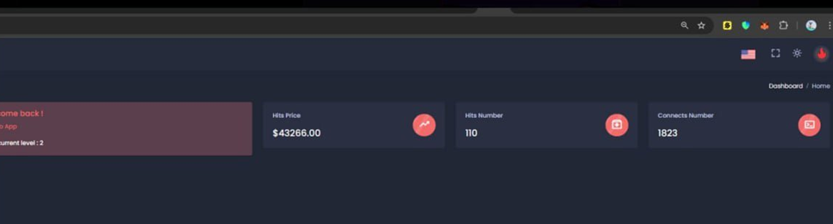

Más tarde, se conocieron detalles adicionales por parte de un delincuente conocido como Rey, quien reveló que los hackers responsables del ataque a la cadena de suministro de CoinMarketCap compartieron una captura de pantalla del panel de drenaje en un canal de Telegram. Según esa información, durante el ataque lograron robar criptomonedas por un valor de 43.266 dólares. En total, las víctimas fueron 110 personas. Curiosamente, los participantes de ese canal se comunicaban en francés, lo que sugiere un posible origen francófono del grupo criminal.

Captura de pantalla del panel de control (@ReyXBF)

Este tipo de ataques se ha convertido en una auténtica plaga para la comunidad cripto. A diferencia del phishing clásico, donde se engaña a las víctimas para que ingresen en sitios falsos, los drenadores de billeteras suelen propagarse a través de redes sociales, extensiones fraudulentas para navegadores, anuncios publicitarios e incluso scripts externos en páginas web legítimas. Solo en 2024, los daños por estos ataques alcanzaron casi 500 millones de dólares. En un año, los delincuentes vaciaron más de 300.000 billeteras de criptomonedas.

El problema ha alcanzado tal magnitud que incluso Mozilla se vio obligada a implementar nuevas medidas de control para las extensiones de su catálogo de Firefox. En concreto, la empresa ha introducido un sistema de detección automática de drenadores de billeteras maliciosos entre los complementos del navegador.