¿Quieres acceso barato a las funciones de inteligencia artificial de Cursor? Y ahora los hackers quieren… instalar una puerta trasera en tu Mac

Ni siquiera notarás cómo tu editor de código comienza a ejecutar los comandos de otra persona.

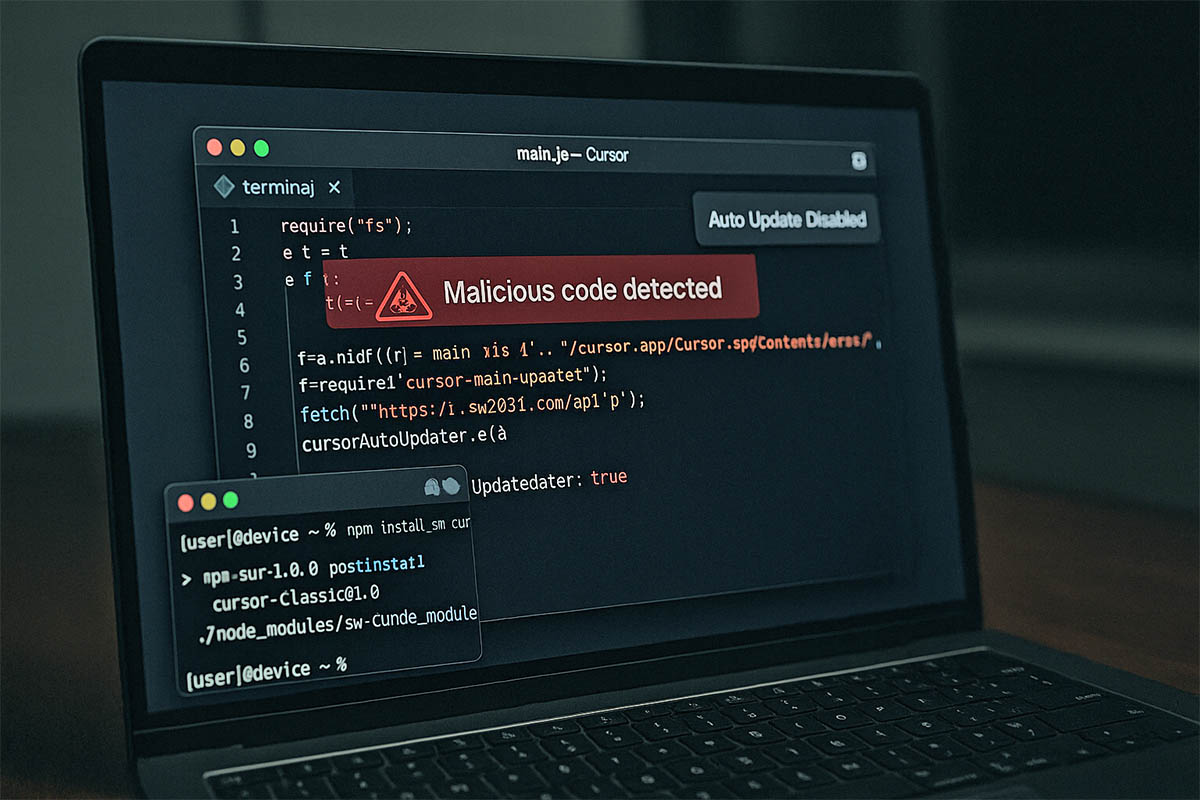

Investigadores de la empresa Socket identificaron un nuevo ataque a la versión para macOS del popular editor de código fuente Cursor: los atacantes están distribuyendo bibliotecas troyanizadas a través de npm, prometiendo la “API de Cursor más barata”, pero en realidad insertan puertas traseras y reemplazan archivos del editor.

Los paquetes problemáticos — «sw-cur», «sw-cur1» y «aiide-cur» — están disfrazados como herramientas para desarrolladores. Todos siguen disponibles en el registro de npm y en total se han descargado más de 3200 veces. El más antiguo fue publicado el 13 de febrero de 2025 bajo el nombre «gtr2018», y «aiide-cur» el 14 de febrero por el usuario «aiide». En la descripción se afirma que la biblioteca es una herramienta CLI para configurar Cursor en macOS.

Tras la instalación, el malware roba las credenciales de usuario del editor y se conecta con los servidores remotos de los atacantes — «t.sw2031[.]com» y «api.aiide[.]xyz» — para descargar una carga útil cifrada. Luego sobrescribe el archivo «main.js» en el directorio de Cursor, desactiva el mecanismo de actualizaciones automáticas y termina los procesos del editor para luego reiniciarlo con la lógica maliciosa ya implantada.

La sustitución del código no solo permite la ejecución de comandos arbitrarios dentro de una aplicación de confianza, sino que también mantiene el acceso persistente incluso después de eliminar la biblioteca de npm. Para eliminar completamente la infección, es necesaria una reinstalación completa de Cursor, ya que los archivos originales del editor permanecen comprometidos.

Este enfoque representa una nueva amenaza para las cadenas de suministro de software: en lugar de insertar código malicioso directamente en la biblioteca, los atacantes se hacen pasar por una herramienta inocua y modifican de forma maliciosa el software ya confiado en la máquina de la víctima. Como resultado, el código malicioso obtiene el mismo nivel de privilegios que la aplicación original, incluyendo acceso a claves API, tokens, claves privadas y recursos de red.

Según Kirill Boychenko de Socket, la campaña está dirigida a desarrolladores interesados en la inteligencia artificial y aprovecha su deseo de obtener acceso más económico a modelos de IA. El eslogan «The Cheapest Cursor API» se usó para captar la atención del público prometiendo beneficios, cuando en realidad instalaba una puerta trasera.

Además, los especialistas de Socket descubrieron dos otras bibliotecas maliciosas dirigidas a usuarios de macOS de la plataforma de criptomonedas BullX. Los paquetes «pumptoolforvolumeandcomment» y «debugdogs» recopilan claves de monederos criptográficos, archivos con contraseñas y datos de operaciones, y luego los envían a través de un bot de Telegram. La primera biblioteca se ha descargado 625 veces, la segunda — 119. Al mismo tiempo, «debugdogs» simplemente llama a la primera, actuando como un “envoltorio” y facilitando la distribución bajo distintos nombres sin cambiar el contenido malicioso.

El ataque puede provocar la pérdida total de fondos en cuestión de segundos y la filtración de datos críticos. Estos ataques subrayan una vez más la necesidad de controlar la integridad de las dependencias, detectar scripts postinstall, monitorear cambios fuera de node_modules y configurar herramientas de análisis en tiempo real.

No esperes a que los hackers te ataquen: ¡suscríbete a nuestro canal y conviértete en una fortaleza impenetrable!