¿ClickFix para Linux? Ninguna defensa servirá si eres el enemigo

¿Funcionará el truco popular contra usuarios experimentados de Linux?

El método ClickFix, basado en la ingeniería social, ya no se limita únicamente a Windows. Los especialistas de Hunt.io descubrieron una nueva ola de ataques en la que esta técnica ha sido adaptada para Linux, siendo este el primer caso confirmado de dicha transición.

Anteriormente, mediante ClickFix, los atacantes forzaban a los usuarios de Windows a ejecutar manualmente scripts de PowerShell, disfrazando los comandos como notificaciones del sistema o errores, lo que conducía a la instalación de software malicioso, incluidos infostealers y ransomware.

La esencia de esta técnica radica en convencer a la víctima de que introduzca voluntariamente un comando malicioso, supuestamente para resolver un problema detectado. Ahora se aplica el mismo enfoque contra usuarios de Linux, lo que evidencia el creciente uso del método y su versatilidad.

En la nueva campaña, atribuida al grupo APT36 vinculado a Pakistán (también conocido como Transparent Tribe), se utiliza un sitio falso que simula ser un recurso del Ministerio de Defensa de la India. Se invita al usuario a seguir un enlace hacia un supuesto comunicado de prensa oficial. El recurso malicioso primero identifica el sistema operativo del visitante y luego adapta el escenario de ataque a la plataforma específica.

Si el sistema es Windows, se muestra una advertencia a pantalla completa sobre restricciones de acceso, tras lo cual un script en JavaScript copia al portapapeles un comando MSHTA diseñado para ejecutar un cargador malicioso en .NET. Para disimular, se abre un documento PDF falso para que el usuario no sospeche.

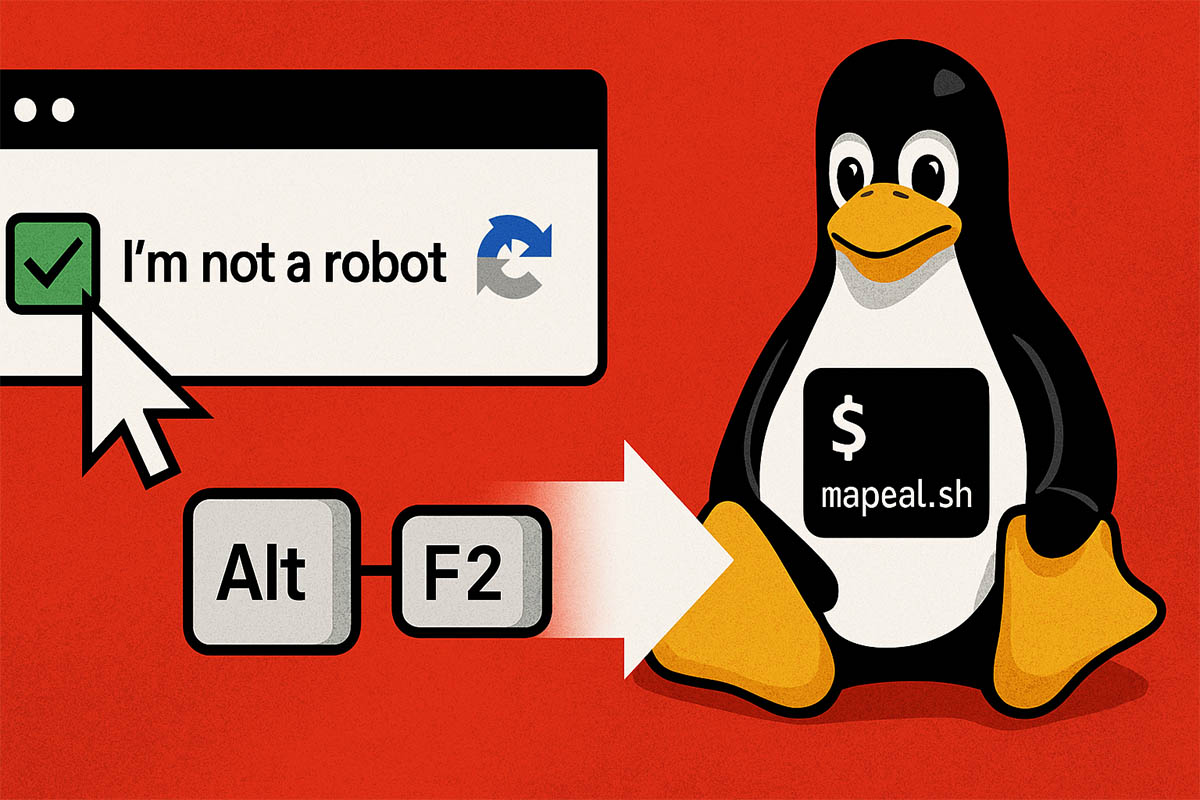

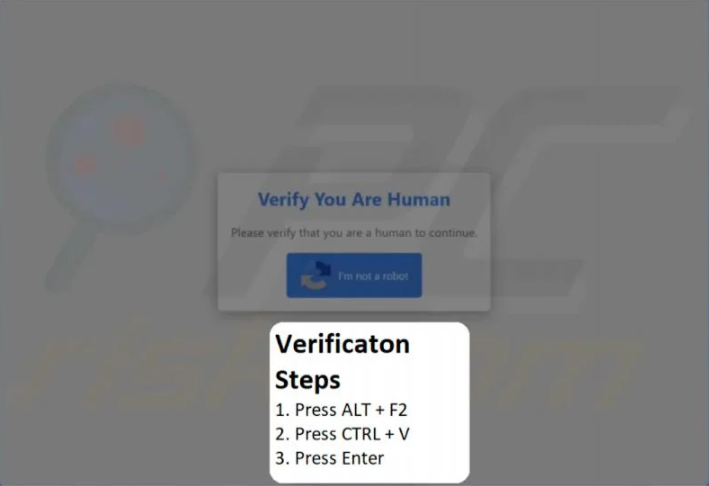

Si se detecta Linux, el usuario es dirigido a una página con CAPTCHA, donde al hacer clic en el botón “No soy un robot” se copia al portapapeles un comando de shell. La instrucción indica presionar ALT+F2 — un método estándar para abrir el diálogo de ejecución de comandos en entornos gráficos de Linux — y pegar allí el script. Este se guarda en el equipo como un archivo llamado mapeal.sh y luego se ejecuta.

Según Hunt.io, la versión actual del script no realiza acciones maliciosas — solo descarga y abre una imagen JPEG desde un servidor remoto. Sin embargo, esta “inocuidad” probablemente sea temporal: basta con sustituir la imagen por un script shell completo para iniciar la instalación de malware, garantizar la persistencia en el sistema y establecer conexión con un servidor C2.

Por ahora no hay indicios de que los atacantes hayan incorporado mecanismos de persistencia o de movimiento lateral en red al script para Linux, pero los investigadores consideran que APT36 podría estar simplemente probando la efectividad de la ingeniería social en entornos Linux antes de adoptar acciones más agresivas.

Ya en 2024 esta técnica se había empleado también contra macOS mediante falsos errores de Google Meet. El hecho de que ClickFix ahora se utilice contra las tres principales plataformas de escritorio — Windows, macOS y Linux — indica su alta eficacia.

Los investigadores enfatizan: ningún comando debe copiarse ni ejecutarse manualmente desde el portapapeles sin estar completamente seguro de su propósito. Tales acciones pueden conducir a la instalación de código malicioso y a la posible filtración de datos confidenciales.