El último clavo en el ataúd de Intel: incluso los nuevos procesadores filtran datos sobre cualquier sistema operativo

La inyección de privilegios de rama afecta a todas las CPU desde la novena generación en adelante.

El equipo de ETH Zurich descubrió una nueva vulnerabilidad a nivel de arquitectura en todos los procesadores Intel modernos a partir de la novena generación. El problema ha sido denominado «Branch Privilege Injection» y se rastrea bajo el identificador CVE-2024-45332. Permite a los atacantes extraer información sensible de áreas privilegiadas de la memoria, incluyendo datos del núcleo del sistema operativo, contraseñas, claves criptográficas y contenido de otros procesos.

El problema está relacionado con mecanismos de predicción de saltos, como el Branch Target Buffer (BTB) y el Indirect Branch Predictor (IBP), que aceleran la ejecución de instrucciones al predecir la dirección de los saltos en el código. Estas predicciones se realizan de forma especulativa y, si resultan incorrectas, se revierten. Sin embargo, ETH Zurich demostró que, en determinadas condiciones, las actualizaciones del predictor pueden no estar sincronizadas con la ejecución real de las instrucciones, rompiendo los límites de privilegios.

Si durante la actualización del predictor ocurre un cambio entre el modo de usuario y el modo privilegiado, por ejemplo, durante una llamada al sistema, se genera una breve ventana durante la cual la actualización puede asociarse con un nivel de privilegios incorrecto. Esto brinda al atacante la posibilidad de provocar la ejecución de un salto predicho dentro del núcleo, iniciando la lectura de datos protegidos que luego se filtran a través de un canal lateral.

El exploit desarrollado por los investigadores puede entrenar al procesador para saltar a código preparado previamente («gadget») mediante una llamada al sistema, lo que lleva a una ejecución especulativa a nivel de núcleo. El proceso utiliza la lectura de datos secretos cargados en la caché, y estos datos se recuperan posteriormente por el atacante a través de los efectos secundarios del almacenamiento en caché.

La implementación experimental del ataque demostró la capacidad de leer el archivo «/etc/shadow» en Ubuntu 24.04 con las protecciones activadas. La velocidad de filtrado alcanzó los 5,6 KB/s con una precisión del 99,8%.

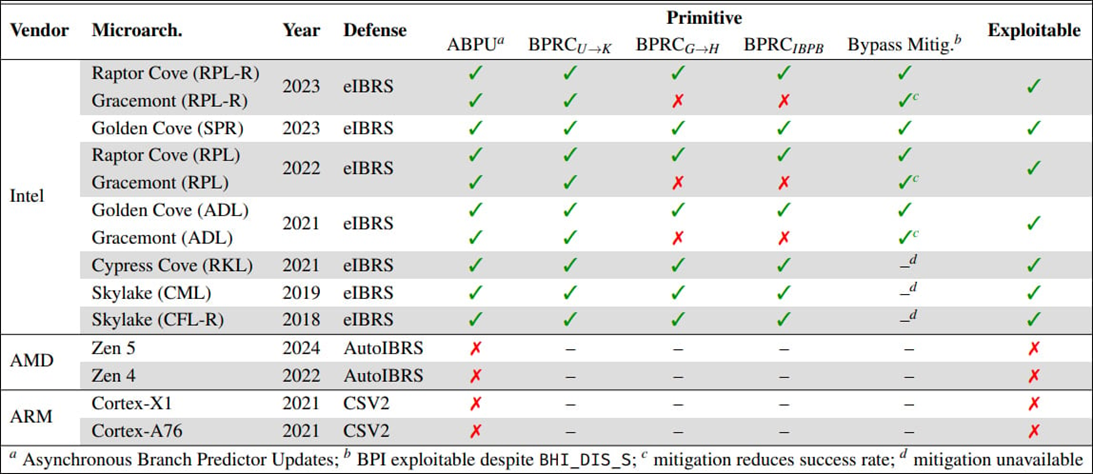

La vulnerabilidad afecta a todos los procesadores Intel desde la novena generación inclusive: Coffee Lake, Comet Lake, Rocket Lake, Alder Lake y Raptor Lake. Los expertos también observaron que se puede eludir la protección Indirect Branch Prediction Barrier (IBPB) incluso en chips de séptima generación (Kaby Lake). Las arquitecturas más antiguas no fueron evaluadas, pero según los investigadores, es probable que sean vulnerables a ataques clásicos similares a Spectre v2, ya que no admiten eIBRS.

También se estudiaron los procesadores Arm Cortex-X1, Cortex-A76, así como AMD Zen 4 y Zen 5. Ninguna de estas arquitecturas mostró el mismo comportamiento asincrónico en los predictores, por lo que no son vulnerables a CVE-2024-45332.

Aunque la demostración de la vulnerabilidad se realizó en Linux, el problema existe a nivel de hardware, lo que significa que también podría ser explotado en Windows. Intel fue notificada sobre la vulnerabilidad en septiembre de 2024 y ya ha lanzado actualizaciones de microcódigo que corrigen el problema en los modelos afectados.

Según la empresa, la implementación de la protección a nivel de firmware conlleva una disminución del rendimiento de aproximadamente un 2,7%, mientras que las medidas de software pueden ralentizar el sistema entre un 1,6% y un 8,3% dependiendo del procesador específico. No obstante, el riesgo real para la mayoría de los usuarios sigue siendo bajo, ya que la explotación de la vulnerabilidad requiere el cumplimiento de una serie de condiciones. Se recomienda instalar las actualizaciones actuales del BIOS/UEFI y del sistema operativo utilizado.

Los detalles del ataque se presentarán en la conferencia USENIX Security 2025. Intel, en su comentario oficial, expresó su agradecimiento al equipo de ETH Zurich por la divulgación coordinada y destacó que no se han registrado casos reales de explotación de CVE-2024-45332 hasta el momento.