SAP encadena su segundo 0Day — la infraestructura de Fortune 500, al borde del colapso

SAP subestimó las consecuencias de Visual Composer.

Los ataques contra los servidores SAP NetWeaver, que comenzaron con la explotación de una vulnerabilidad de día cero, resultaron ser mucho más graves de lo que se pensaba inicialmente. Investigadores descubrieron que los atacantes aprovecharon dos vulnerabilidades críticas que permitían eludir la autenticación y ejecutar código arbitrario en los servidores sin privilegios. Ambas fallas ya cuentan con identificadores: CVE-2025-31324 y CVE-2025-42999. La primera fue corregida en abril, y la segunda, el 12 de mayo.

El problema de CVE-2025-31324 radica en la posibilidad de cargar archivos no autorizados en SAP Visual Composer, lo que abre la puerta a la inyección de webshells. La segunda vulnerabilidad, CVE-2025-42999, está relacionada con una deserialización insegura que permite ejecutar comandos con los privilegios del usuario con rol VisualComposerUser. Aunque SAP no ha confirmado oficialmente la explotación de la segunda falla, expertos de Onapsis detectaron ataques combinados que involucraban ambas vulnerabilidades desde enero de 2025.

La explotación de estas vulnerabilidades no fue teórica. Según ReliaQuest, los servidores comprometidos se utilizaron para subir webshells basados en JSP, así como para alojar la herramienta maliciosa Brute Ratel, diseñada para ataques de tipo red teaming. Los equipos de watchTowr y Onapsis confirmaron una actividad similar y reportaron casos de instalación de backdoors en instancias públicas de NetWeaver sin protección.

La situación se agravó tras la publicación de datos por parte de Forescout y Vedere Labs, que vincularon parte de los ataques con un grupo cibernético chino identificado como Chaya_004. Según estos informes, el grupo apuntó a grandes empresas internacionales, utilizando las vulnerabilidades descubiertas para acceder discretamente a su infraestructura de TI.

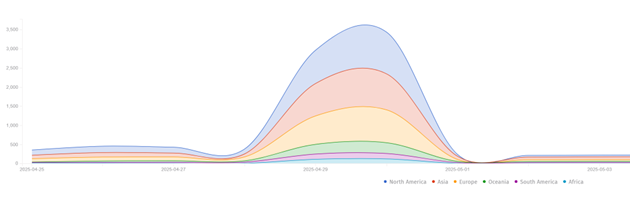

A finales de abril, se estimaba que había 1.284 servidores vulnerables, de los cuales 474 ya estaban bajo control de los atacantes. Así lo informó el director técnico de Onyphe, quien destacó que entre las víctimas había al menos 20 empresas listadas en Fortune 500 y Global 500. Según Shadowserver Foundation, a mediados de mayo había más de 2.040 servidores SAP NetWeaver vulnerables expuestos en Internet.

Cantidad de instancias vulnerables (Shadowserver)

Los expertos de Onapsis advierten que la combinación de ambas fallas permite eludir completamente la autenticación y ejecutar comandos de forma remota, incluso si solo se ha aplicado una actualización parcial. Esta cadena es especialmente peligrosa en sistemas donde el rol VisualComposerUser se asigna por defecto o no se gestiona adecuadamente.

SAP ha publicado actualizaciones y pide a sus clientes que instalen de inmediato las notas de seguridad con los números 3594142 y 3604119. Como medidas de seguridad adicionales, se recomienda desactivar temporalmente el componente Visual Composer, restringir el acceso a los servicios de carga de metadatos y monitorear cuidadosamente cualquier actividad sospechosa en los servidores.

La agencia CISA incluyó la vulnerabilidad CVE-2025-31324 en su catálogo KEV, exigiendo a todas las agencias federales que la mitiguen antes del 20 de mayo conforme a la directiva BOD 22-01. En su advertencia, CISA destacó que vulnerabilidades de este tipo suelen ser el punto de entrada de los atacantes y representan una amenaza grave para toda la infraestructura.

Tu privacidad está muriendo lentamente, pero nosotros podemos salvarla