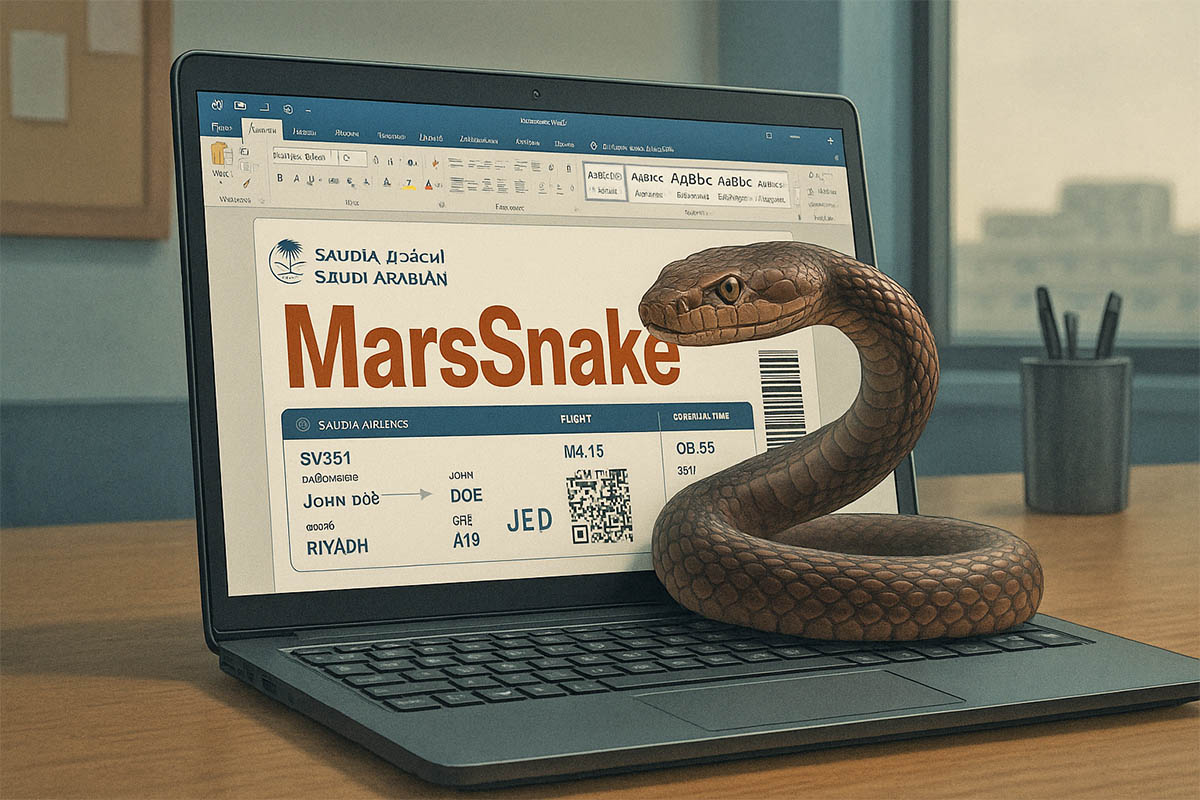

MarsSnake: Cómo un "billete de avión engañoso" llegó al corazón de la infraestructura de Oriente Medio

Las APT chinas vuelven a la acción: ¿qué olvidan en las macros de Microsoft Word?

Los especialistas de la empresa ESET revelaron la actividad de un grupo cibernético poco conocido pero activo, vinculado a China y denominado UnsolicitedBooker. Según el informe, el grupo apuntó a una organización internacional en Arabia Saudita utilizando una herramienta maliciosa previamente no documentada llamada MarsSnake. El primer ataque registrado ocurrió en marzo de 2023, y luego se repitieron intentos de intrusión al menos dos veces más: en 2024 y 2025.

Durante la campaña, los atacantes enviaron correos de phishing con un billete de avión como señuelo, supuestamente enviado por la aerolínea Saudia. Al correo se adjuntaba un documento de Microsoft Word con una macro VBA. Al abrirlo, el documento ejecutaba código malicioso que guardaba en el sistema un archivo ejecutable con el nombre «smssdrvhost.exe». Este archivo actuaba como cargador, activando MarsSnake: una puerta trasera que establece conexión con un servidor remoto en «contact.decenttoy[.]top».

El contenido del correo utilizaba un billete real encontrado en la plataforma Academia, donde se publican materiales científicos. De esta manera, los atacantes hacían pasar el documento falso por auténtico, reforzando el ataque con ingeniería social.

El grupo UnsolicitedBooker también ha utilizado anteriormente programas maliciosos chinos conocidos como Chinoxy, DeedRAT, Poison Ivy y BeRAT. Sus métodos de ataque se solapan con los de los clústeres Space Pirates y Zardoor. Este último fue usado recientemente en ataques contra una organización islámica sin fines de lucro en Arabia Saudita.

Según el informe de ESET, UnsolicitedBooker opera activamente contra objetivos en Asia, África y Medio Oriente. Los ataques repetidos a la misma organización durante tres años indican un interés constante en el objetivo y, probablemente, una importancia estratégica de la víctima.

Paralelamente, los especialistas detectaron actividad de otro grupo APT chino — PerplexedGoblin, también conocido como APT31. En diciembre de 2024, atacó a una organización gubernamental en Europa Central, introduciendo la puerta trasera espía NanoSlate.

Además, sigue bajo vigilancia el grupo DigitalRecyclers, activo al menos desde 2018. También se enfoca en estructuras gubernamentales de la Unión Europea y utiliza la red proxy ORB (relé operativo KMA VPN) para ocultar el tráfico de red. Entre los programas maliciosos utilizados se encuentran RClient, HydroRShell y GiftBox. Cabe destacar que HydroRShell emplea los protocolos Google Protobuf y la biblioteca Mbed TLS para comunicarse con el servidor C2.

ESET vincula a DigitalRecyclers con otros grupos chinos conocidos como Ke3chang y BackdoorDiplomacy, que forman parte del ecosistema APT15. Dado el espectro de herramientas utilizadas y la magnitud de las campañas, todos los grupos mencionados representan una amenaza seria en el escenario internacional del ciberespionaje.