Hackeo en 15 segundos, conociendo solo el nombre y una parte del número. Gracias, Google

Las solicitudes provenían de millones de direcciones IPv6 y, por alguna razón, la protección no funcionó.

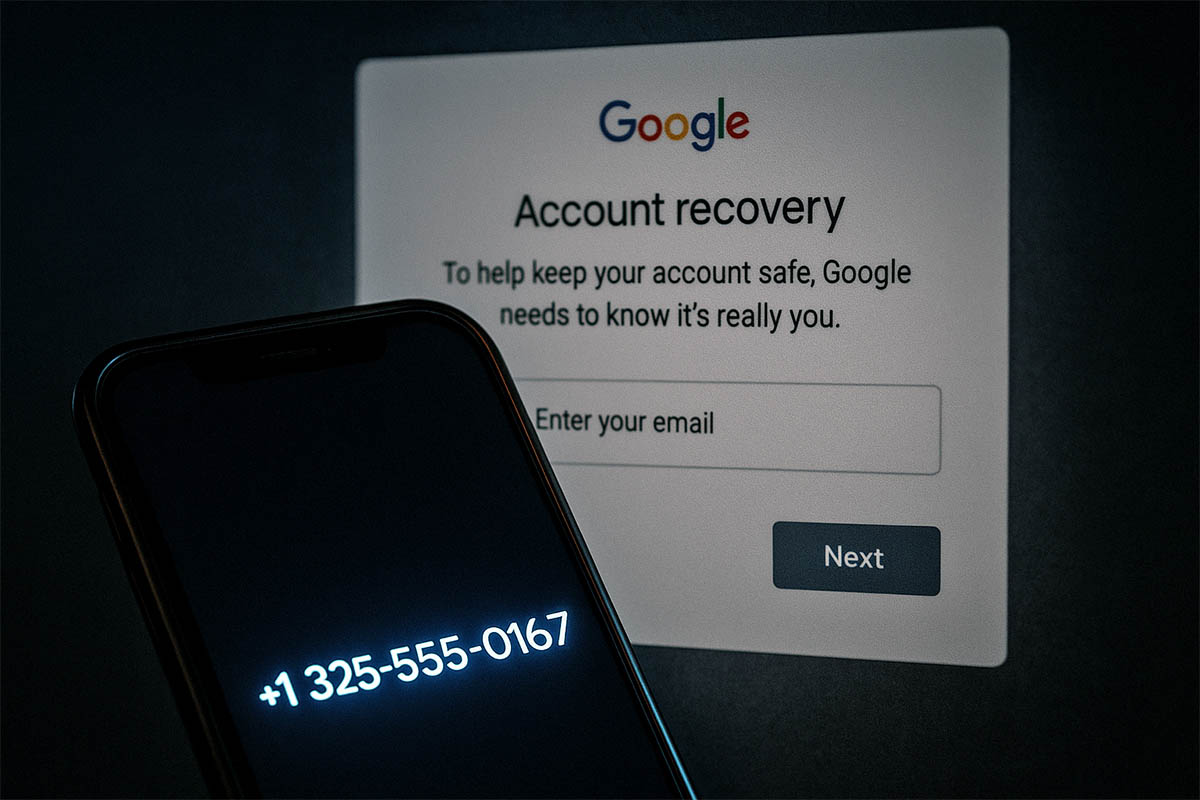

Una vulnerabilidad en el formulario obsoleto de recuperación del nombre de usuario de Google permitía adivinar el número de teléfono completo vinculado a una cuenta, con solo conocer el nombre mostrado y una parte del número. Esta brecha aumentaba significativamente el riesgo de ataques dirigidos, desde phishing hasta interceptación de tarjetas SIM.

La vulnerabilidad fue descubierta por el investigador bajo el seudónimo BruteCat, quien anteriormente ganó notoriedad por haber revelado direcciones de correo electrónico privadas de propietarios de cuentas de YouTube. Esta vez encontró una forma de eludir las restricciones del formulario de recuperación de nombre de usuario de Google, diseñado para navegadores sin soporte de JavaScript. A diferencia de la versión actual, el formulario antiguo no contenía mecanismos modernos de protección contra acciones automáticas y seguía estando disponible para solicitudes.

BruteCat notó que el formulario permitía saber si un número de teléfono estaba vinculado a una cuenta de Google específica, si se conocía el nombre del perfil y parte del número. Comenzó a enviar solicitudes POST, probando diferentes combinaciones, y logró evadir con éxito la limitación básica de número de intentos. Para ello utilizó una rotación escalable de direcciones IPv6 — gracias a subredes /64 se podía generar prácticamente una cantidad infinita de IP únicas sin activar bloqueos.

Además, el investigador encontró una forma de eludir la protección CAPTCHA asignando al parámetro “bgresponse=js_disabled” un token válido de BotGuard, obtenido de la versión en JavaScript del mismo formulario. Este token lo extraía automáticamente utilizando un navegador Chrome sin interfaz gráfica, escribiendo un script separado para su generación.

Sobre la base de estas técnicas se creó una herramienta llamada gpb, que probaba números de teléfono según patrones característicos de diferentes países, utilizando la biblioteca Google libphonenumber y una base de máscaras precompilada. Con una velocidad de prueba de 40 000 solicitudes por segundo, encontrar un número completo en EE.UU. tomaba alrededor de 20 minutos, en el Reino Unido — 4 minutos, y en los Países Bajos — menos de 15 segundos.

Para iniciar un ataque era necesario conocer el e-mail de la víctima, pero incluso este obstáculo fue superado por BruteCat. Creaba un documento en Looker Studio y transfería la propiedad al usuario víctima. Después de esto, el nombre de usuario se mostraba al creador del documento, incluso sin que la víctima realizara ninguna acción.

Solo quedaba precisar el número, y para ello se utilizaban otros servicios. Por ejemplo, al intentar restablecer una contraseña en PayPal se muestran más dígitos del número de teléfono que los que revela Google — esto era suficiente para reducir el rango de valores posibles. Así, BruteCat recopilaba números completos vinculados a cuentas y, según él, en la gran mayoría de los casos se trataba de los teléfonos principales de los propietarios.

Los datos obtenidos permitían a los hackers organizar ataques dirigidos — desde ingeniería social hasta la toma del número telefónico a través de operadores. Este enfoque era especialmente peligroso en combinación con direcciones de correo electrónico previamente expuestas y otras filtraciones.

El investigador informó de la vulnerabilidad a Google el 14 de abril de 2025. Inicialmente, la empresa evaluó el riesgo como bajo, pero un mes después, el 22 de mayo, elevó el nivel de amenaza a medio e implementó medidas de protección temporales. Por su investigación, BruteCat recibió una recompensa de $5,000.

El 6 de junio Google desactivó por completo el formulario vulnerable, haciendo imposible la explotación posterior de la brecha. Sin embargo, sigue sin saberse si esta técnica fue utilizada por alguien antes del cierre oficial de la vulnerabilidad.