Descargué un mod para Minecraft y perdí mi billetera de criptomonedas. Cuando el juego se vuelve más caro que la realidad

Las propias víctimas inician la cadena de infección, siguiendo estrictamente las instrucciones de GitHub.

En la primavera de 2025, los especialistas de la empresa Check Point detectaron una compleja campaña maliciosa dirigida específicamente a los jugadores de Minecraft. El mecanismo del ataque se compone de varias etapas y se basa en la sustitución de mods y trampas populares, como Oringo y Taunahi, que se distribuyen en GitHub bajo la apariencia de archivos Java legítimos. Sin embargo, en realidad estos archivos inician una cadena de descarga que culmina con la instalación de un infostealer escrito en .NET.

El ataque comienza cuando se invita al usuario a descargar un “mod” desde GitHub. El anzuelo son cientos de repositorios diseñados para parecer software crackeado o herramientas de trampas para el juego. La distribución está a cargo de una red clandestina llamada Stargazers Ghost Network, que utiliza unos 500 repositorios falsos, impulsados mediante estrellas otorgadas por 70 cuentas falsas distintas.

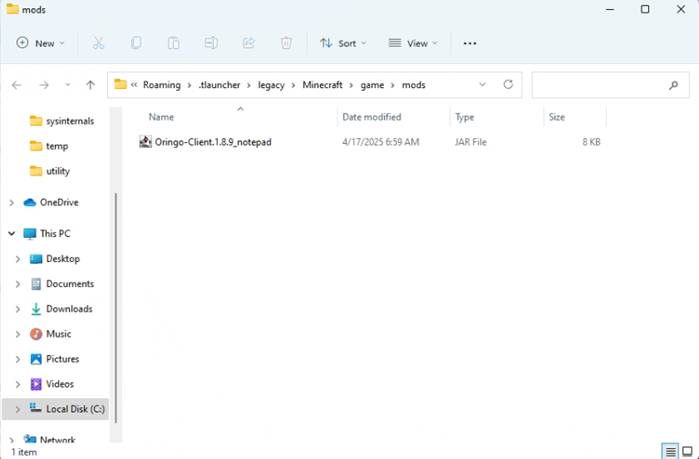

La primera etapa consiste en la descarga de un archivo JAR (por ejemplo, “Oringo-1.8.9.jar”) que contiene mecanismos para evadir análisis y virtualización. Su objetivo es lanzar un segundo archivo Java que, al iniciarse Minecraft, extrae el componente malicioso principal: un ladrón de datos. La dirección de descarga de esta segunda etapa se almacena codificada en Pastebin, lo que permite a los atacantes utilizar Pastebin como “centro de recolección” sin una conexión directa con el host final.

Para que el malware funcione, el jugador debe mover manualmente el archivo JAR al directorio de mods de Minecraft:

Cuando se inicia el juego, el cargador integrado lee el contenido de la carpeta y activa la lógica maliciosa incrustada. La segunda etapa no solo permite la descarga del stealer .NET, sino que también es capaz por sí misma de robar tokens de Discord y Minecraft, así como información vinculada a Telegram.

El stealer final está orientado a la recolección masiva de datos confidenciales. Extrae contraseñas de navegadores, copia el contenido de billeteras de criptomonedas, analiza el funcionamiento de aplicaciones como Steam y FileZilla. También incluye funciones para hacer capturas de pantalla, leer el portapapeles y obtener información sobre la dirección IP externa del dispositivo.

Todos los datos recolectados se empaquetan y se envían al atacante mediante un Webhook de Discord, es decir, directamente a un canal privado. Según los investigadores, esta cadena maliciosa podría haber infectado más de 1.500 dispositivos.

El informe pone especial énfasis en cómo la comunidad gamer, especialmente la relacionada con Minecraft, se utiliza como un canal eficaz para la distribución de malware. Los intentos por descargar modificaciones para mejorar la experiencia de juego terminan con infecciones mediante un esquema sofisticado que evade antivirus y causa daños reales — desde la filtración de contraseñas hasta el acceso a monederos de criptomonedas y cuentas en mensajerías.