Notepad++ ahora no solo abre archivos de texto, sino también puertas para los hackers

Matanbuchus no escribe en el disco, no requiere permisos, pero aun así obtiene el control.

La nueva versión del cargador malicioso Matanbuchus, identificada como 3.0, ha atraído una atención especial de los especialistas en seguridad de la información. Ha recibido una actualización importante destinada a mejorar su sigilo y eludir los sistemas de protección modernos. Matanbuchus se distribuyó inicialmente como un servicio por $2,500 desde febrero de 2021 en foros de hackers, y servía como conducto para la carga de otros componentes maliciosos, como Cobalt Strike y programas de ransomware.

Desde su aparición, Matanbuchus se ha utilizado activamente para infectar víctimas mediante diversos métodos. Entre ellos se incluyen correos electrónicos de phishing con enlaces maliciosos a Google Drive, descargas ocultas desde sitios comprometidos, instaladores MSI maliciosos e incluso anuncios publicitarios con código malicioso incrustado. A través de él, se descargaban y ejecutaban otros programas maliciosos, incluyendo DanaBot y QakBot, que a menudo preceden a los ataques de ransomware.

La actualización Matanbuchus 3.0 ha incrementado significativamente el potencial del programa malicioso. Según datos de la empresa Morphisec, en la última versión se introdujo un protocolo de comunicación mejorado con el servidor de comando, la capacidad de ejecutar código en memoria, una ofuscación del código más avanzada, así como compatibilidad con shells inversos mediante CMD y PowerShell. Además, ahora el cargador puede ejecutar componentes DLL, EXE y shellcode adicionales.

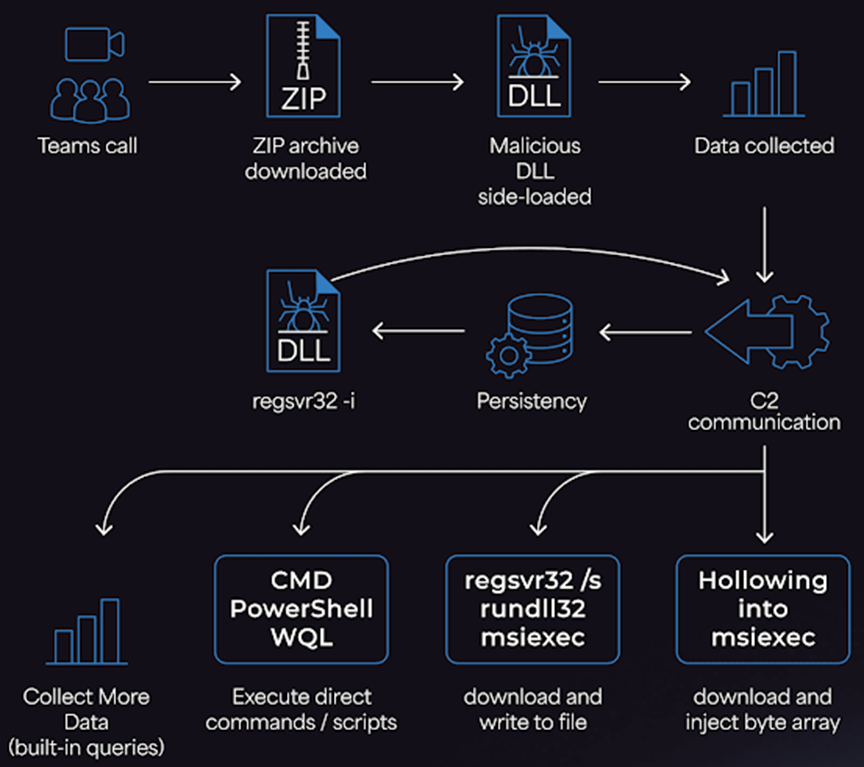

En la práctica, la nueva versión se demostró en un incidente reciente, cuando una empresa anónima fue objetivo de un ataque mediante llamadas a Microsoft Teams. Los atacantes se hacían pasar por soporte técnico, convencían a los empleados de ejecutar la herramienta Quick Assist para acceso remoto, y luego de ejecutar un script PowerShell que instalaba Matanbuchus. Técnicas similares de ingeniería social ya se habían observado en ataques relacionados con el grupo Black Basta.

En particular, los atacantes utilizaron un archivo comprimido con una actualización modificada de Notepad++ (GUP), un archivo XML de configuración alterado y una biblioteca DLL que contenía el propio cargador. De esta manera, el código malicioso se introducía en el sistema a través del reemplazo de un componente legítimo.

El costo del alquiler de Matanbuchus 3.0 ahora es de $10,000 al mes por la versión con HTTPS y $15,000 por la versión con DNS. Tras su ejecución, el programa malicioso recopila información del sistema, verifica la presencia de software antivirus y privilegios de administrador, y luego envía los datos recopilados al servidor de comando. Desde el servidor se descargan componentes maliciosos adicionales, generalmente en forma de archivos MSI o ejecutables EXE.

La persistencia en el sistema se logra mediante la creación de una tarea programada. Sin embargo, en lugar de usar herramientas estándar, el cargador emplea métodos complejos: inyección de shellcode y trabajo con el modelo de objetos COM. El código se inyecta en procesos utilizando la técnica de inyección de shellcode, y la ejecución de la tarea se realiza mediante manipulaciones con ITaskService.

También, Matanbuchus 3.0 permite extraer remotamente la lista de procesos activos, servicios y aplicaciones instaladas. La compatibilidad con comandos como regsvr32, rundll32, msiexec y técnicas como Process Hollowing lo convierte en una herramienta versátil en el arsenal de los ciberdelincuentes.

Los especialistas destacan que esta versión se ha convertido en parte de una tendencia más amplia de aparición de cargadores sigilosos que utilizan activamente componentes del sistema legítimos, la captura de objetos COM y stagers de PowerShell. Todo esto les permite permanecer mucho tiempo sin ser detectados en sistemas infectados. Al mismo tiempo, para el acceso inicial, los atacantes cada vez utilizan más herramientas corporativas de comunicación como Microsoft Teams y Zoom.