Ni virus, ni hackeo, ni error. Es simplemente Windows. Y ya grabó todo tu día — fotograma por fotograma

La tecnología de Microsoft protege tus contraseñas… siempre que estén etiquetadas como “contraseña”.

En otoño de 2024, Microsoft reintrodujo en Windows la función Recall: una inteligencia artificial que captura periódicamente pantallas para que el usuario pueda buscar más tarde entre todo lo que ha ocurrido en su PC. Esta tecnología se presenta como un asistente útil, diseñado para facilitar la vida digital. Sin embargo, en la práctica, Recall corre el riesgo de convertirse en un archivo de vulnerabilidades, esperando a que alguien con malas intenciones acceda a él.

Recall es una función exclusiva de los portátiles Copilot+ con un procesador neuronal dedicado (NPU), diseñado para acelerar tareas de IA. Aunque Microsoft asegura que todas las capturas están cifradas y almacenadas en un entorno protegido, las pruebas demuestran que el sistema de filtrado de datos sensibles no siempre funciona correctamente.

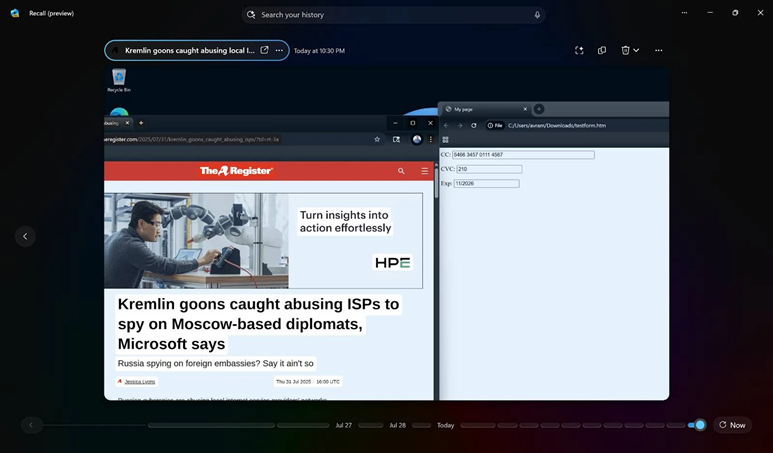

La activación de Recall se sugiere de forma destacada al usuario durante la configuración inicial de Windows. Por defecto, promete no capturar información confidencial como contraseñas o números de tarjetas de crédito. No obstante, incluso una revisión superficial revela que esta protección es incompleta. En varios casos, Recall sí almacenó capturas de páginas con saldos bancarios, formularios de pago, credenciales o listas de contraseñas —sobre todo cuando estos elementos no incluían palabras clave como “password” o “credit card”. Errores que, aunque parezcan menores, convierten a estas imágenes en un riesgo serio si alguien obtiene acceso al sistema.

Las pruebas del mecanismo de filtrado, cuyo objetivo es excluir datos sensibles de los archivos generados, revelaron muchas inconsistencias. En algunos casos, Recall ignoró correctamente páginas que incluían contraseñas o datos bancarios, especialmente si estos tenían etiquetas evidentes como “password”. Sin embargo, en otros, almacenó elementos claramente sensibles. Por ejemplo, al iniciar sesión en un banco, se capturaba la página principal con el saldo visible, aunque se filtraran los datos de la cuenta. En el sitio de Microsoft, los campos de número de tarjeta, CVC y fecha aparecían vacíos al añadir un nuevo método de pago, pero si se generaba un formulario personalizado y se eliminaban las etiquetas comunes, Recall capturaba todos los números sin filtrar.

(The Register)

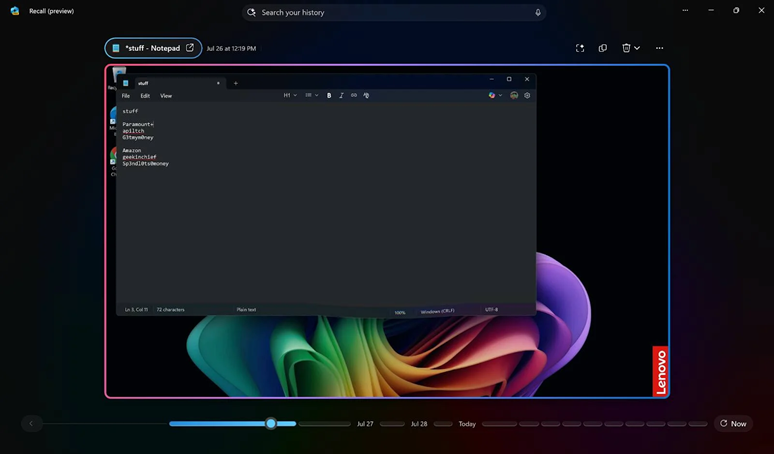

Se detectaron vulnerabilidades similares en documentos de texto. Si un archivo contenía la palabra “password”, Recall lo omitía. Pero si las mismas credenciales se presentaban sin identificadores, la captura se realizaba. Lo mismo ocurría en archivos de Word: etiquetas como “My SS#:” activaban parcialmente el filtro, pero bastaba con usar “Soc:” para que el número completo quedara registrado.

(The Register)

Un caso particularmente revelador fue el de una foto de pasaporte. Mientras la imagen ocupaba toda la pantalla, Recall la ignoraba. Pero en cuanto fue parcialmente cubierta por otra ventana, el sistema tomó una captura. Esto sugiere que el filtrado se basa también en el contexto visual —con resultados impredecibles.

Microsoft implementó medidas de seguridad tras las críticas recibidas en primavera de 2024. Actualmente, las capturas se almacenan en un entorno VBS protegido, y solo son accesibles tras autenticación mediante Windows Hello. Sin embargo, esta autenticación permite tanto biometría como códigos PIN, que pueden ser observados o adivinados. Además, el acceso remoto a Recall es posible con herramientas como TeamViewer si el PIN se introduce en un segundo dispositivo. En otras palabras, no se requiere acceso físico al portátil.

Existe una opción para crear una lista negra de aplicaciones o sitios web que el usuario no desea que Recall registre. Pero esta solución requiere planificación cuidadosa. De hecho, para evitar capturas no deseadas, habría que bloquear navegadores por completo —lo cual anula el propósito mismo de la función.

Algunos navegadores ya han reaccionado. Los desarrolladores de Brave han implementado una defensa activa, etiquetando todas las pestañas como privadas para forzar a Recall a ignorarlas. La razón: proteger a usuarios vulnerables como víctimas de violencia doméstica, que podrían ver expuesta su actividad —por ejemplo, al consultar información sobre refugios o ayuda médica— con solo tener acceso al equipo.

La compañía también señala que Recall sigue siendo una “versión preliminar”. Pero si la función viene integrada en el proceso de instalación del sistema y se activa por defecto en nuevos portátiles, ese estatus parece más simbólico que real. Expertos en seguridad, incluidos investigadores de Huntress Security, advierten sobre posibles ataques a entornos virtualizados a través de canales laterales en VBS o Hyper-V, especialmente si la máquina no está actualizada o si el hyperthreading está habilitado. Estas técnicas ya se han usado anteriormente para robar claves desde entornos protegidos, por lo que Recall podría convertirse en un objetivo en el futuro.

En resumen, la idea de un asistente de IA que registra todo lo que ocurre en pantalla para comodidad del usuario choca con importantes limitaciones: desde errores técnicos hasta riesgos de seguridad. El usuario puede no saber qué datos han sido guardados por el sistema, ni quién podría acceder a ellos. Y la protección, presentada como sólida, resulta permeable ante ataques básicos.

Quienes necesiten verdadera privacidad tienen solo dos opciones: bloquear manualmente todos los navegadores y apps en la configuración de Windows —lo que anula completamente la utilidad de Recall—, o desactivar la función por completo. En su estado actual, Recall sigue siendo un compromiso riesgoso entre conveniencia y privacidad, donde el usuario no siempre sale ganando.

Expertos en ciberseguridad reconocen que Microsoft intenta reforzar Recall, pero aún quedan demasiadas incógnitas. El software moderno no puede prever todas las formas en que la gente estructura su información en pantalla. Incluso un algoritmo confiable no puede diferenciar entre una lista de usuarios y datos sensibles sin indicadores evidentes. Además, los ataques a VBS y Hyper-V siguen siendo posibles a través de vulnerabilidades de canal lateral, sobre todo si el hyperthreading está activo.