Una app de seguridad filtraba secretos 2FA en los registros: vergüenza para Proton

De la confidencialidad al «copiar y pegar» — un solo clic.

La empresa Proton, reconocida por su enfoque en la privacidad y la seguridad, cometió un error embarazoso en su nueva aplicación Proton Authenticator para la autenticación en dos pasos. En la versión para iOS, los secretos TOTP utilizados para generar códigos de un solo uso se guardaban en los registros de eventos en texto plano. Esto implicaba que cualquier archivo de log exportado podía contener potencialmente acceso completo a todas las cuentas 2FA vinculadas, incluso —como se comprobó— a Bitwarden.

El problema salió a la luz cuando un usuario que probaba la aplicación notó que algunas de sus entradas habían desaparecido y decidió enviar un informe de errores. Al preparar su mensaje, abrió el archivo de registro y se encontró con que los secretos TOTP se estaban registrando de forma visible. Aunque el archivo era local, podía ser enviado accidentalmente a soporte técnico o subido a plataformas públicas al buscar ayuda con problemas técnicos.

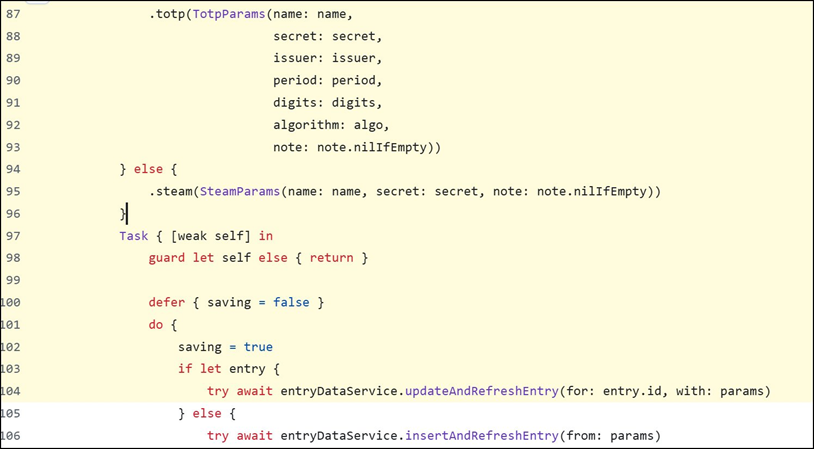

La raíz de la vulnerabilidad residía en el sistema de registro de la versión iOS de la app [1, 2]. Al actualizar o añadir una nueva entrada TOTP, la variable params, que contenía todos los atributos incluyendo el secreto, se pasaba a funciones que automáticamente registraban su contenido. Así, aunque los servidores de Proton nunca veían esos datos y todo se almacenaba cifrado, los propios usuarios podían comprometer involuntariamente sus cuentas.

El secreto TOTP se pasa a la variable “params”, que luego se añade a los registros

La compañía confirmó la existencia del fallo y lanzó la versión 1.1.1, que corrige el problema. En su comunicado, Proton insistió en que los secretos nunca se enviaban en texto plano a sus servidores y que toda la sincronización se realizaba con cifrado de extremo a extremo. Sin embargo, añadieron que si el dispositivo ya está comprometido, ninguna medida del lado de la app puede evitar una fuga: el atacante puede acceder a los secretos TOTP directamente sin necesidad de revisar los logs.

Aunque esta vulnerabilidad no permitía accesos remotos, el riesgo radicaba en la posible filtración accidental de registros. Las aplicaciones que ofrecen funciones como exportación o envío automático de logs deben ser especialmente cuidadosas con la información que pueden incluir estos archivos.

Proton Authenticator fue presentada como una solución multiplataforma para gestionar la autenticación en dos pasos, disponible para Windows, macOS, Linux, Android y iOS. Pero fue precisamente la versión para iOS la que demostró una negligencia crítica en el tratamiento de datos sensibles. A pesar de la pronta corrección, el incidente invita a reflexionar sobre la fiabilidad real incluso de productos que se promocionan como seguros por defecto.

Las huellas digitales son tu debilidad, y los hackers lo saben