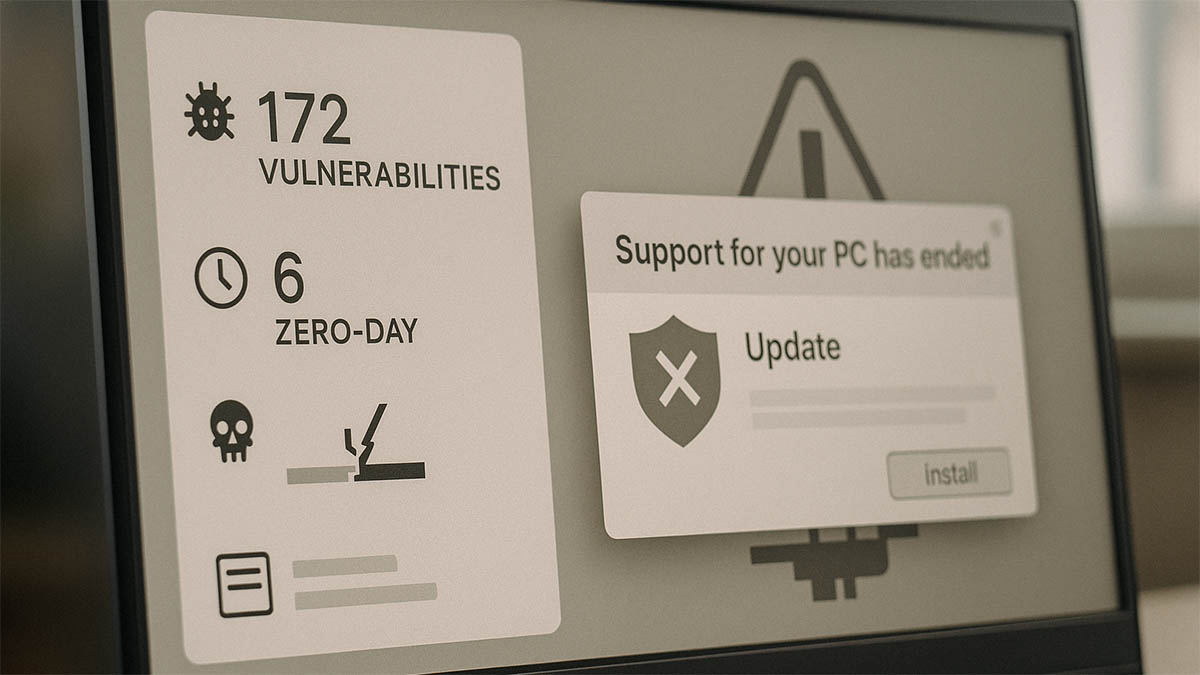

172 vulnerabilidades, 6 de día cero y fin del soporte: lo que debes saber sobre el Patch Tuesday de octubre

Tres exploits se emplearon en ataques reales antes de que Microsoft cerrara las vulnerabilidades.

Ayer Microsoft publicó el paquete tradicional de actualizaciones de seguridad de octubre, corrigiendo 172 vulnerabilidades en sus productos. Entre las correcciones hay seis peligrosas vulnerabilidades de día cero, además de ocho errores críticos, cinco de los cuales permiten la ejecución remota de código y los otros tres están relacionados con el aumento de privilegios.

Las actualizaciones afectan a una amplia gama de componentes: se corrigieron 80 vulnerabilidades que permiten el aumento de privilegios local, 31 relacionadas con la ejecución remota de código, 28 con filtración de información, 11 relacionadas con la elusión de mecanismos de protección, 11 que provocan denegación de servicio y 10 con falsificación de datos. Al mismo tiempo, según el equipo, en esa lista no se incluyeron correcciones publicadas anteriormente este mes para Azure, Mariner, Microsoft Edge y otras plataformas.

Esta publicación tiene especial importancia también porque Windows 10 finaliza oficialmente el soporte: este es el último martes en que Microsoft distribuye gratuitamente actualizaciones de seguridad para esa versión. Si lo desean, los usuarios domésticos pueden suscribirse al servicio de pago Extended Security Updates por un año, y los clientes corporativos tienen opciones por tres años.

Dentro de la actualización de octubre se corrigen seis vulnerabilidades de día cero, dos de las cuales ya se habían divulgado públicamente antes de la publicación de los parches. La primera es un fallo en Windows SMB Server, la segunda en SQL Server. Además, Microsoft corrigió tres 0day que estaban siendo explotados activamente.

Una de ellas es un problema en el controlador Agere Modem (CVE-2025-24990), suministrado con Windows por defecto. Su eliminación ahora forma parte del paquete acumulativo de octubre; sin embargo, después de esto los módems con soporte de fax dejarán de funcionar. La vulnerabilidad permitía obtener privilegios de administrador en el sistema.

Otra vulnerabilidad (CVE-2025-59230) estaba relacionada con el administrador de conexiones remotas de Windows y permitía elevar privilegios al nivel SYSTEM. Los equipos MSTIC y MSRC se encargaron de corregirla. El tercer problema (CVE-2025-47827) afectaba a la elusión del mecanismo Secure Boot en IGEL OS y fue descrito en GitHub por el especialista Zak Didcott.

Entre los errores divulgados públicamente pero aún no corregidos también figura una vulnerabilidad en los procesadores de servidor AMD EPYC con soporte SEV-SNP (CVE-2025-0033). Está relacionada con una condición de carrera al inicializar la tabla de mapeo de memoria y potencialmente permite que el hipervisor modifique datos antes de su sellado, afectando la integridad de las máquinas virtuales protegidas. El problema fue descubierto por investigadores de ETH Zurich, y los detalles fueron publicados por AMD.

En una vulnerabilidad separada (CVE-2025-24052), similar a la descrita arriba para Agere Modem, Microsoft aclara que el exploit puede activarse incluso si el propio módem no se utiliza en el sistema. También se corrigió una vulnerabilidad en la implementación de TPM 2.0 por TCG (CVE-2025-2884), relacionada con una verificación incorrecta del esquema de firma y con una posible filtración de información o denegación de servicio. Fue descubierta por un experto anónimo y publicada por el grupo TCG.

La actualización final para Windows 10 y el amplio parche de octubre subrayan cuán vulnerable puede ser la infraestructura digital moderna sin protección oportuna. Cuando decenas de fallos permiten elevar privilegios, eludir Secure Boot y ejecutar código arbitrario, retrasar la instalación de parches se convierte en un riesgo directo. Y la finalización del soporte gratuito de Windows 10 hace especialmente relevante la pregunta: ¿está el sistema preparado para funcionar sin parches regulares, y cuán graves pueden ser las consecuencias si se deja sin protección?