Los hackers ya no fuerzan sistemas: piden acceso — el cuadro Ejecutar (Win+R) se ha convertido en la herramienta perfecta para atacar

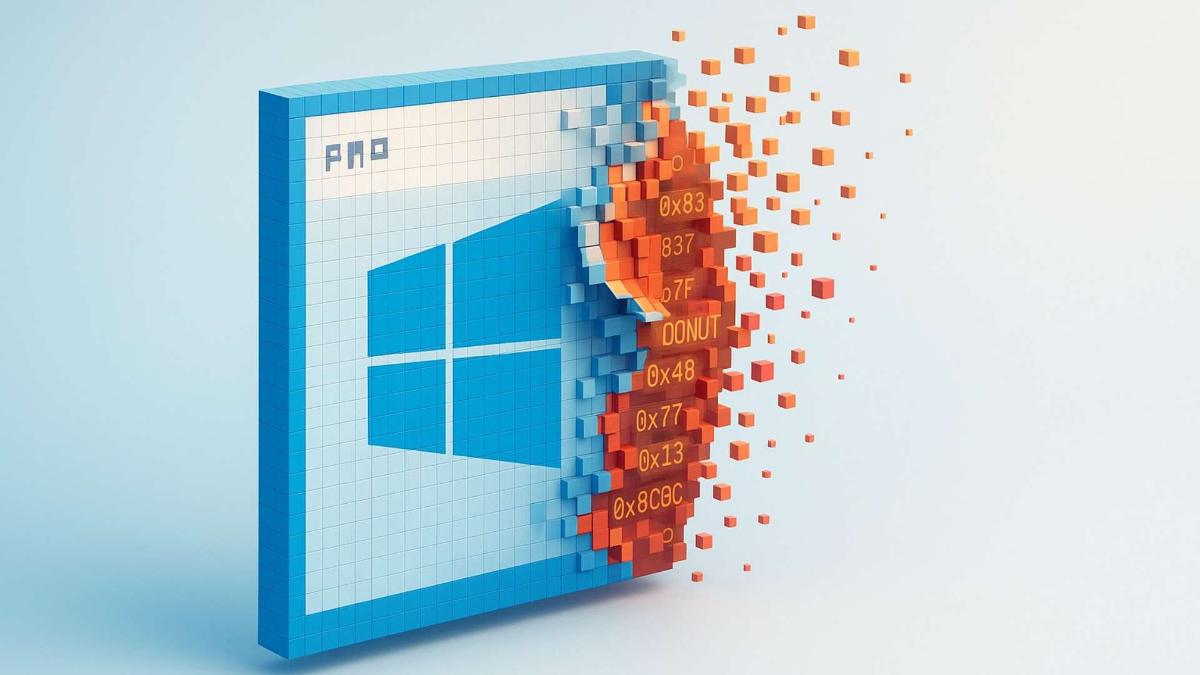

Actualizaciones falsas de Windows ocultan la cadena de arranque de un cargador esteganográfico.

Las actualizaciones falsas de Windows entraron en un nuevo ciclo de campañas ClickFix, de las que informaron especialistas de Huntress. Los atacantes sustituyen cada vez más las comprobaciones de robots por ventanas azules a pantalla completa que imitan una actualización del sistema. En el primer párrafo Microsoft subraya que ClickFix se convirtió en el método más común de acceso inicial, y que muchas agrupaciones con distintos niveles de preparación adoptaron ese procedimiento.

Los ataques comienzan cuando se visita un sitio malicioso que pone el navegador en modo pantalla completa y muestra una página cuyo aspecto coincide con la interfaz de actualización de Windows. Se induce a la víctima a ejecutar una actualización crítica de forma manual, siguiendo el típico escenario ClickFix: abrir la ventana Ejecutar (Win+R), pegar una cadena preparada y ejecutarla. En esa fase el usuario inicia de hecho la cadena maliciosa por sí mismo.

La línea de comandos activa mshta.exe con una URL en la que el segundo octeto de la IP siempre está codificado en hexadecimal. A continuación PowerShell descarga un fragmento de código .NET que, tras descifrarse, se carga directamente en memoria y cede el control al siguiente componente. Ese componente es un módulo .NET encargado de la entrega oculta de malware mediante esteganografía. Extrae la carga útil cifrada Donut de los datos de píxeles de archivos PNG, usando canales de color separados para reconstruir la carga útil. Este enfoque ayuda a evadir los mecanismos de detección basados en firmas.

Según Huntress, entre el 29 de septiembre y el 30 de octubre de 2025 el equipo analizó 76 incidentes que afectaron a organizaciones en EE. UU., países de EMEA y regiones APJ. Uno de los episodios incluyó tráfico hacia 141.98.80[.]175. En todos los casos la cadena empleaba URL con el segundo octeto en hexadecimal que conducían al cargador esteganográfico. Los investigadores hallaron comentarios en ruso en el código fuente de las páginas que imitaban la actualización, pero no pudieron atribuir la campaña.

A pesar de las operaciones del 13 de noviembre Operation Endgame, dirigidas contra la infraestructura Rhadamanthys, los sitios con actualizaciones falsas continuaron operando al menos hasta el 19 de noviembre. Todos los cebos detectados enlazaban con la misma estructura de direcciones con octetos hexadecimales previamente asociada a la entrega de Rhadamanthys, aunque el propio malware ya no se alojaba en esos recursos. Los investigadores advierten que la infraestructura puede cambiar rápidamente.

Ambas variantes de cebos que simulaban la actualización de Windows acababan descargando Rhadamanthys en los dispositivos, que roba credenciales de usuario. Para reducir el riesgo de ataques de este tipo se recomienda bloquear la posibilidad de invocar la ventana Ejecutar, informar a los empleados sobre la naturaleza de los escenarios ClickFix y recordar que ninguna actualización legítima requiere insertar comandos manualmente. Las soluciones EDR ayudan a detectar situaciones en las que explorer.exe inicia mshta.exe, powershell.exe u otros ejecutables con argumentos atípicos.