Apenas has cargado la página, y tu proveedor ya sabe en qué vas a pensar durante los próximos 10 minutos

Incluso con HTTPS, se puede ver dónde trabajas, qué te gusta y a quién apoyas — y no es un fallo, sino el estándar.

A pesar de la amplia adopción de HTTPS, que protege el contenido de los sitios web frente a la interceptación, una parte significativa de los datos sobre la actividad de los usuarios sigue siendo visible. Una de las áreas vulnerables son los nombres de dominio de los sitios web, que pueden ser fácilmente interceptados por operadores móviles, proveedores de Wi-Fi y atacantes. Estos datos, incluso en volúmenes mínimos, pueden ser utilizados para elaborar perfiles, realizar chantajes o lanzar ataques dirigidos contra ciertos grupos, incluidos funcionarios gubernamentales y otras poblaciones vulnerables.

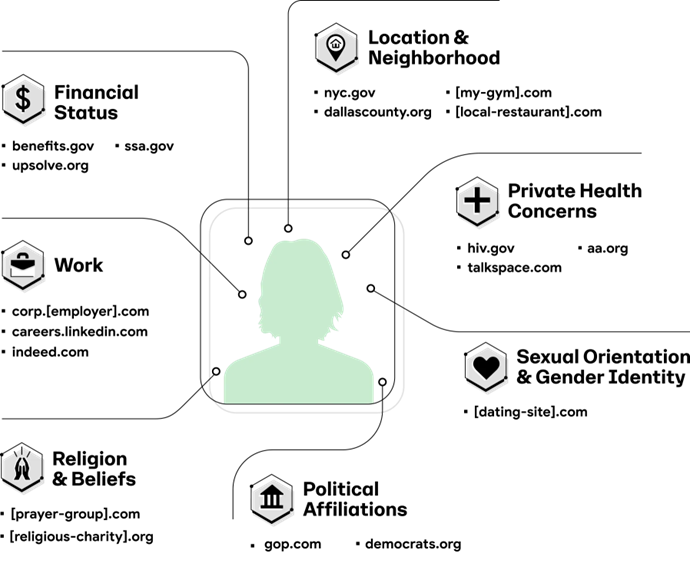

Una simple navegación superficial por sitios web puede revelar más sobre una persona de lo que esta imagina. Un empleado de Google realizó un experimento sencillo: recopiló los nombres de dominio de todos los sitios que visitó en el transcurso de una hora. Esto bastó para inferir su ubicación actual, lugar de trabajo, intereses profesionales y personales, así como posibles relaciones. Estas conclusiones pueden obtenerse y escalarse automáticamente mediante sistemas de análisis modernos.

Ejemplos de lo que los nombres de dominio pueden revelar sobre el usuario (Medium.com)

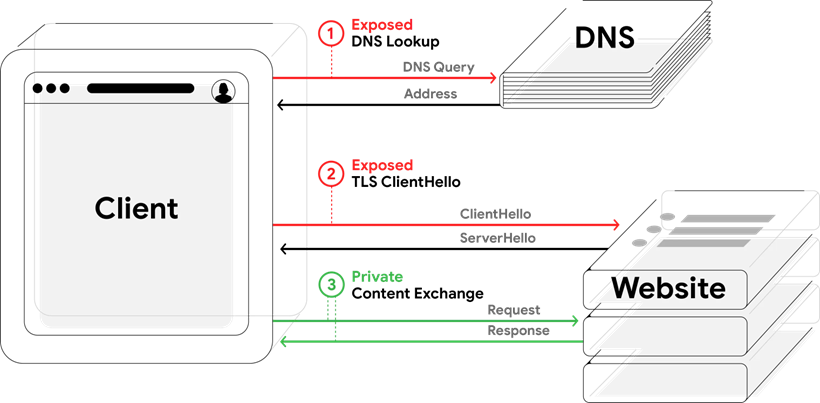

El problema es que incluso con una conexión HTTPS, los nombres de dominio se filtran en al menos dos puntos. El primero es la consulta DNS: cuando el navegador intenta resolver la dirección IP de un sitio. Históricamente, estas consultas se han transmitido sin cifrado, lo que permitía rastrear qué recursos se visitaban. El segundo es la fase ClientHello del protocolo TLS, en la que el navegador inicia la conexión con el servidor y envía los parámetros de cifrado. Antes de que comience el cifrado propiamente dicho, el mensaje incluye el nombre del sitio en texto claro, necesario para seleccionar el certificado adecuado en el servidor. La protección completa del tráfico solo comienza tras el mensaje ServerHello.

Ambos puntos han sido vulnerables durante años, y las causas principales se resumen en dos bucles cerrados. Primero, los desarrolladores no veían sentido en corregir solo uno de los canales de fuga si el otro seguía expuesto —la protección parcial parecía inútil. Segundo, las soluciones del lado del cliente y del servidor no avanzaban al mismo ritmo: navegadores y sistemas operativos no implementaban soporte para DNS cifrado porque los servidores no lo ofrecían, y viceversa.

Pasos para acceder a un sitio web (Medium.com)

Para romper este ciclo, Google comenzó por proteger las consultas DNS. En colaboración con el equipo de Jigsaw, la empresa fue una de las impulsoras de los grupos de trabajo de la Internet Engineering Task Force (IETF), orientados al desarrollo y adopción de protocolos DNS seguros. La implementación del DNS cifrado se llevó a cabo en Android, Chrome, el servicio Google Public DNS, y a través de la app de Jigsaw Intra. Con la colaboración de otras empresas como Cloudflare, Mozilla Firefox y Quad9, se logró proteger a más de mil millones de usuarios en todo el mundo.

En este contexto, las agencias gubernamentales también comenzaron a prestar atención a la vulnerabilidad del DNS. En Estados Unidos, la Oficina de Gestión y Presupuesto (OMB) exigió a todas las agencias federales adoptar DNS cifrado antes de finales de 2024, destacando la necesidad de fortalecer la ciberseguridad de la infraestructura gubernamental. En Europa, disposiciones similares están presentes en el Reglamento de implementación de la Directiva NIS2, donde se recogen “las mejores prácticas de seguridad para el DNS”.

Tras un importante progreso en el lado del DNS, Google dirigió sus esfuerzos al segundo punto clave de fuga: el cifrado del mensaje ClientHello. Este paso ha sido debatido durante mucho tiempo en el IETF, pero recientemente se concretó en el estándar Encrypted Client Hello (ECH). Además, se desarrolló una especificación adicional para distribuir las claves de cifrado ECH, lo que no solo asegura la transferencia de datos, sino que también acelera el establecimiento de conexiones seguras.

El nuevo estándar ya se encuentra implementado en el navegador Chrome y en la biblioteca criptográfica BoringSSL, que se utiliza en múltiples aplicaciones. Para probar la compatibilidad y acelerar su adopción, Google colaboró estrechamente con Cloudflare y demostró que la tecnología funciona de manera estable en la práctica. En las próximas semanas, el IETF publicará oficialmente el estándar ECH, allanando el camino para su implementación en diversos navegadores y plataformas.

Este nuevo nivel de cifrado no implica pérdida de control por parte de administradores de redes, escuelas o empresas. En Android y Chrome, la implementación de DNS cifrado permite configurar su comportamiento mediante políticas corporativas y elegir el proveedor preferido. Los protocolos están diseñados para cifrar el canal de transmisión, pero manteniendo el control a nivel del cliente. Esto significa que el control parental y la protección frente a sitios maliciosos siguen funcionando, ya sea mediante soluciones en el cliente o a través de proveedores DNS. La agencia CISA publicó recomendaciones para la implementación de DNS cifrado, orientadas a lograr un equilibrio entre privacidad y cumplimiento normativo.

A medida que aumentan las amenazas, potenciadas por redes neuronales e IA generativa, la necesidad de cifrar todo el tráfico se vuelve más evidente. Google afirma estar comprometido con la privacidad y continuará invirtiendo en el desarrollo y la difusión de tecnologías como el DNS cifrado y ECH. Una cooperación amplia con otras empresas, gobiernos y la comunidad técnica podría transformar la arquitectura de internet, haciéndola realmente segura y privada.

Las huellas digitales son tu debilidad, y los hackers lo saben