Ahora los eventos del calendario pueden activar troyanos — es hora de revisar Google Calendar

Abriste un PDF y diste acceso a tus datos a hackers chinos.

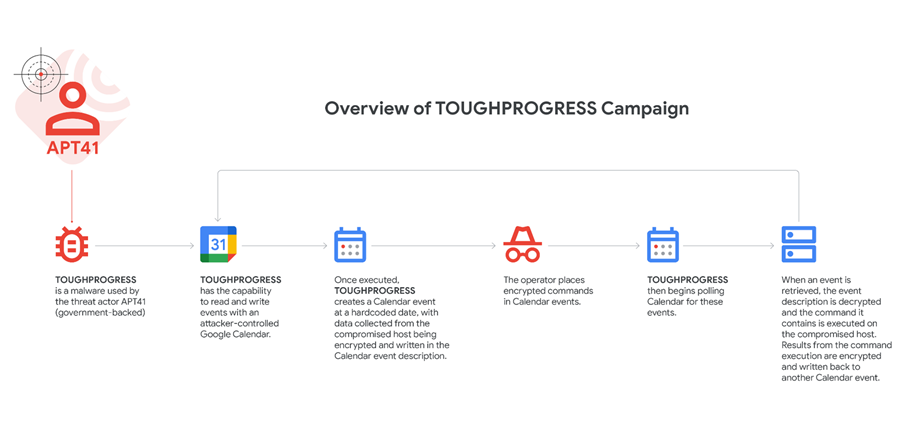

A finales de octubre de 2024, los analistas de Google Threat Intelligence Group detectaron una nueva campaña dirigida en la que los atacantes utilizaron un sitio web gubernamental comprometido para distribuir un malware llamado TOUGHPROGRESS. La característica principal del ataque fue el uso de Google Calendar como canal de comando y control (C2), lo que permite ocultar la actividad maliciosa entre el tráfico legítimo de red.

La campaña se atribuye al grupo chino APT41, también conocido como HOODOO. Este grupo opera a nivel global y anteriormente atacó organizaciones en logística, automoción, TI y medios de comunicación. En esta nueva ofensiva, APT41 distribuyó correos electrónicos de phishing con enlaces a un archivo ZIP alojado en un recurso gubernamental comprometido. El archivo contenía un acceso directo en formato LNK disfrazado de PDF y una carpeta con imágenes de insectos. Sin embargo, dos archivos de esa carpeta —«6.jpg» y «7.jpg»— eran en realidad una DLL maliciosa y una carga útil cifrada.

El mecanismo de infección consistía en tres fases: el módulo PLUSDROP cargaba la siguiente etapa en la memoria; PLUSINJECT inyectaba código malicioso en el proceso legítimo svchost.exe; y finalmente TOUGHPROGRESS ejecutaba tareas en el sistema infectado y establecía conexión con el C2 mediante eventos del calendario. TOUGHPROGRESS muestra un alto nivel técnico —desde cifrado y ofuscación hasta operaciones aritméticas complejas y desbordamientos de registros de 64 bits para ocultar llamadas a funciones.

Cadena de infección de TOUGHPROGRESS (Google TAG)

En Google Calendar, el malware creaba eventos de duración cero que contenían información cifrada extraída del dispositivo de la víctima. Los comandos se transmitían mediante otros eventos predefinidos, se descifraban y ejecutaban en el sistema objetivo. Las respuestas también se cifraban y se almacenaban en nuevos eventos de calendario. El protocolo de cifrado se basaba en compresión LZNT1, doble clave XOR y una estructura de encabezados compleja.

En colaboración con Mandiant, los especialistas de Google desarrollaron firmas únicas que permitieron detectar y desmantelar la infraestructura de APT41, incluyendo proyectos en Google Workspace y calendarios maliciosos. También se actualizaron los mecanismos de Safe Browsing, añadiendo a las listas negras todos los dominios y URLs implicados, incluidos subdominios de Cloudflare Workers, InfinityFree, TryCloudflare y numerosos enlaces acortados. Esto permitió frenar la propagación de TOUGHPROGRESS y prevenir nuevas infecciones.

Además, Google notificó a las organizaciones afectadas y proporcionó datos del tráfico de red e indicadores técnicos de compromiso. APT41 ya había empleado tácticas similares anteriormente, aprovechando servicios en la nube para ocultar el control de otros malware, como VOLDEMORT y DUSTTRAP, incluso mediante Google Sheets y Google Drive.

A pesar de haber sido expuestos, el grupo continúa utilizando plataformas gratuitas de alojamiento para distribuir sus cargas maliciosas y explotar la confianza en servicios populares en la nube. Esto subraya la necesidad de una protección integral, incluyendo análisis de tráfico en la nube y detección temprana de actividad anómala en la infraestructura corporativa.