¿Te amenazan con bloquear la cuenta? No te apresures a seguir las recomendaciones: lee esto primero.

Nuevo ataque elude la mayor parte de las defensas y aparenta ser completamente legal.

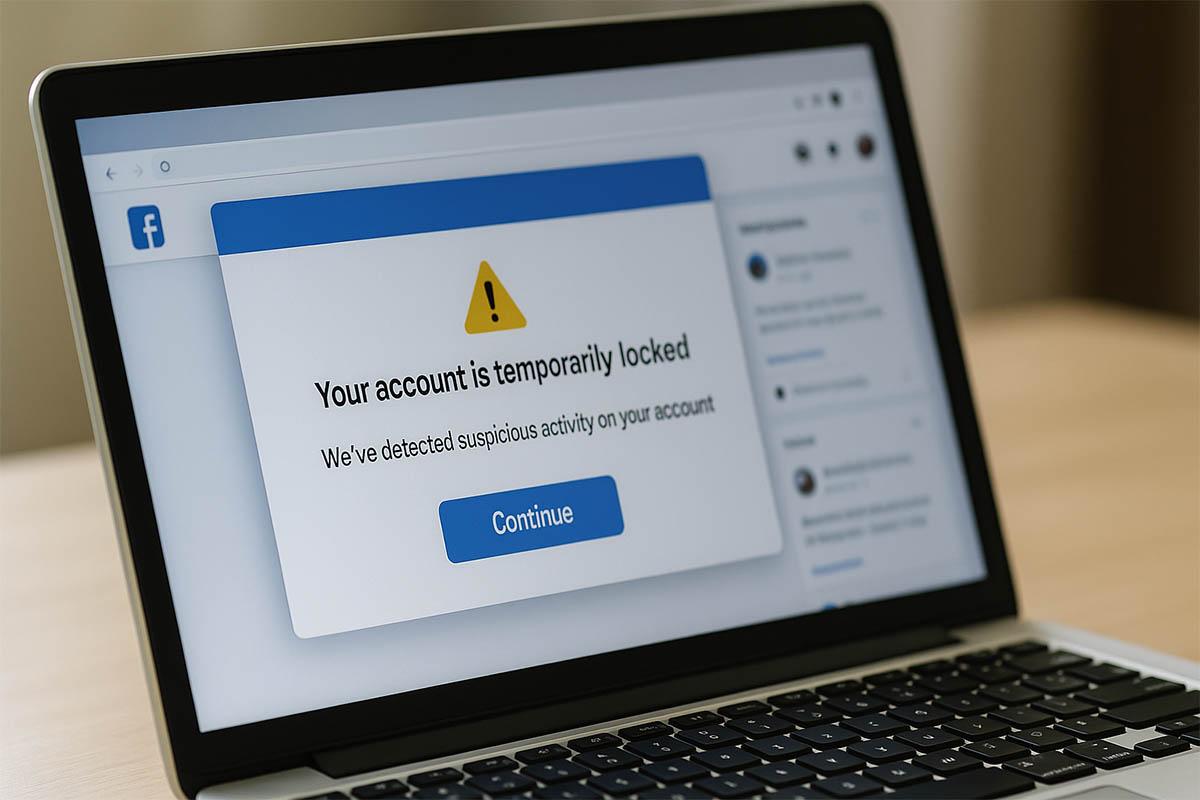

Los investigadores de Acronis informaron sobre una nueva serie de ataques en la que se utiliza una técnica FileFix modificada para entregar el exfiltrador de datos StealC. Los atacantes desplegaron una campaña de phishing multilingüe convincente, en la que se falsifican páginas de varios servicios, por ejemplo, "Facebook Security". En la página, el usuario recibe un mensaje que indica que en su cuenta se ha detectado "actividad sospechosa". Luego se invita a la víctima a realizar una serie de acciones para "resolver el problema".

FileFix se diferencia del método ClickFix descrito anteriormente en que no obliga a la víctima a abrir el cuadro "Ejecutar" e insertar un comando para superar una supuesta CAPTCHA. En su lugar, los atacantes usan la función estándar de descarga de archivos del navegador y sugieren copiar la "ruta al documento" en la barra de direcciones del Explorador de archivos.

En realidad, al pulsar el botón "Copy" en el portapapeles se copia un comando ya preparado con espacios al final; al pegarlo en el Explorador de archivos solo se muestra la ruta segura, mientras que al final queda una llamada oculta a PowerShell. Un botón adicional "Open File Explorer" abre de inmediato la ventana necesaria para que la secuencia parezca natural.

El script ejecutado por la víctima primero descarga desde Bitbucket una imagen que contiene el siguiente nivel de la carga útil, la decodifica y ejecuta un cargador escrito en Go. Ese cargador despliega código shell y cede el control a StealC. Este diseño permite ocultar la carga útil en gráficos, dividir la lógica en segmentos y minimizar artefactos sospechosos en el disco.

El método descrito tiene una ventaja táctica sobre ClickFix: se apoya en la capacidad habitual de los navegadores para manejar archivos, una función difícil de prohibir con políticas sin afectar procesos. No obstante, los defensores disponen de un contraargumento: la ejecución de un comando del sistema por un proceso web es más visible en la telemetría que la ejecución desde explorer.exe a través del cuadro "Ejecutar", lo que aumenta la probabilidad de que los sistemas EDR detecten el incidente.

Paralelamente, la empresa Doppel describió una actividad similar, en la que se usan portales de soporte falsos, páginas de "error Cloudflare CAPTCHA" y el secuestro del portapapeles según el esquema ClickFix. A la víctima la inducen a ejecutar PowerShell, que descarga y ejecuta un script de AutoHotkey. Ese script recopila información del sistema y aporta herramientas adicionales de acceso remoto, como AnyDesk y TeamViewer, además de programas que roban información y programas que manipulan el portapapeles. También se han registrado variantes que ejecutan mshta en una dirección disfrazada de dominio de Google — wl.google-587262[.]com — para obtener y ejecutar código remoto.

Acronis subraya que los atacantes invirtieron en la infraestructura y en el empaquetado: desde contenido multilingüe y motivos creíbles hasta la entrega segmentada y el ocultamiento en imágenes. Como resultado, la cadena parece rutinaria en cada paso, hasta que en segundo plano se ejecuta un programa que roba información.