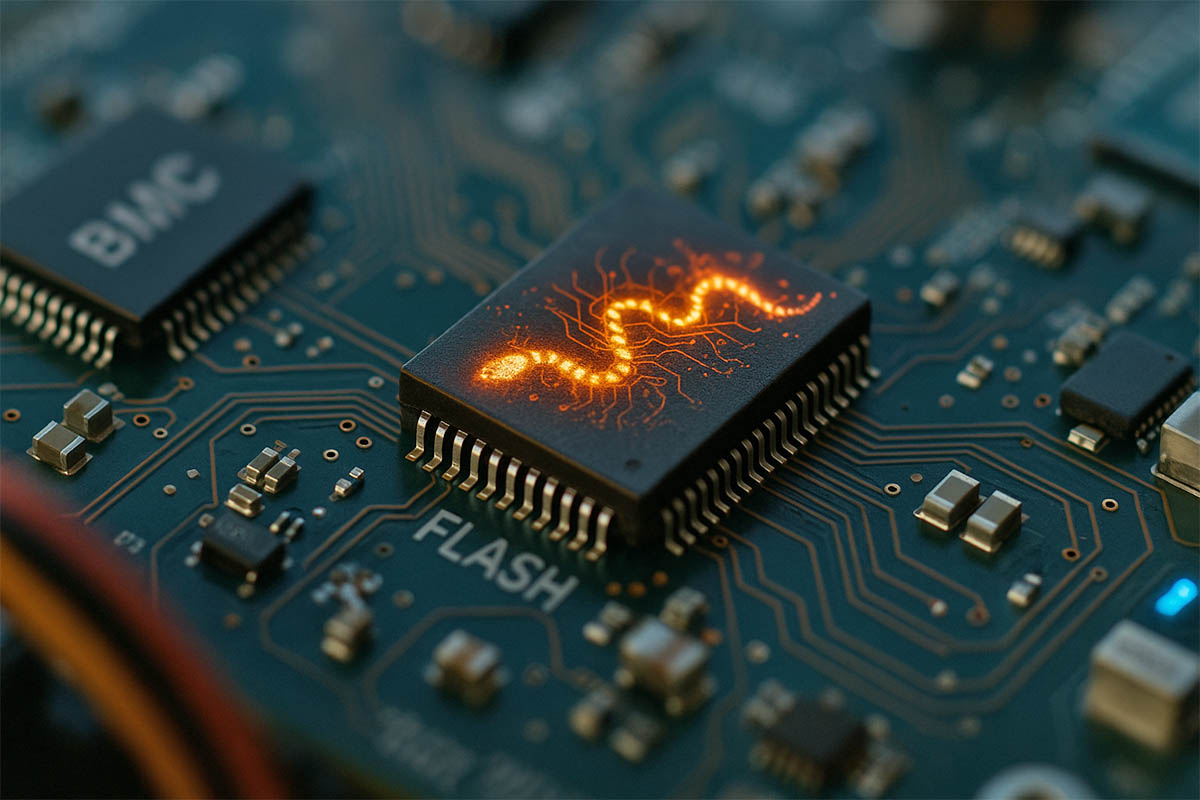

Puerta trasera permanente: ni siquiera reinstalar el sistema garantiza la seguridad de su servidor

Investigadores descubren cómo crear malware prácticamente indestructible

Las placas de servidor de Supermicro contienen vulnerabilidades críticas en el controlador de gestión de placa — la empresa Binarly descubrió la posibilidad de cargar firmware malicioso que se ejecuta antes del sistema operativo y resulta prácticamente irreversible. Según se informa, uno de los problemas es consecuencia de una corrección incompleta publicada anteriormente, y el segundo resultó aún más profundo y ofrece a los atacantes una persistencia similar, pero más firme, en la infraestructura, incluidos los centros de datos para sistemas de inteligencia artificial.

Los controladores básicos de gestión de placa (BMC) de Supermicro se encargan de la administración remota, el monitoreo de temperaturas, el control de ventiladores y la reprogramación del UEFI responsable del arranque del sistema operativo. Las vulnerabilidades CVE-2025-7937 y CVE-2025-6198 permiten sustituir imágenes de firmware verificadas mediante firma digital por otras maliciosas, eludiendo los mecanismos de verificación, ya que los atacantes obtienen la capacidad de modificar las tablas y áreas de memoria donde se almacenan las firmas y los cargadores de arranque.

La técnica de explotación recuerda al incidente con el rootkit ILObleed: el firmware malicioso permanece en la placa incluso tras reinstalar el sistema operativo y cambiar los discos, lo que deja ineficaces los procedimientos estándar de desinfección. Según Binarly, la explotación es posible en dos escenarios: mediante la toma directa de la interfaz administrativa del BMC a través de otras vulnerabilidades, o por la comprometida cadena de suministro, cuando los servidores reciben actualizaciones aparentemente oficiales con imágenes suplantadas.

En el primer caso, al atacante le basta realizar la actualización con una imagen maliciosa; en el segundo, el administrador final recibe a distancia una actualización «confiable» que el BMC no bloquea.

La raíz técnica del problema es la lógica de verificación de la imagen cargada y la organización del fwmap, donde se contienen las direcciones de las áreas firmadas. Tras la corrección de enero, Supermicro añadió comprobaciones que cerraron el exploit en un desplazamiento de memoria, pero Binarly encontró una vía de evasión a través de otro desplazamiento y demostró que el área destinada al cargador original puede ser reemplazada por código arbitrario. Esto hace que un ataque potencial no solo sea persistente, sino que además otorgue control total incluso antes del arranque del sistema operativo.

Supermicro informó del lanzamiento de actualizaciones del BMC y está probando productos, recomendando a los clientes consultar las notas de la versión para confirmar la solución de los problemas. Por su parte, representantes de Binarly constataron la ausencia de correcciones disponibles en el sitio del fabricante y señalaron que la eliminación del fallo parece compleja y requerirá tiempo.

La explotación de vulnerabilidades como estas pone en riesgo tanto a clústeres corporativos como a grandes parques de cómputo, por lo que se aconseja a los propietarios de servidores verificar el estado del firmware del BMC y fortalecer el control de la cadena de suministro de las actualizaciones.

¿Estás cansado de que Internet sepa todo sobre ti?