Tu Android muestra «actualización del sistema», pero el malware Sturnus está vaciando tu cuenta justo ahora

Un virus registra las pulsaciones, examina la interfaz, controla la pantalla y elabora el perfil ideal del dispositivo para ataques dirigidos.

Expertos en ciberseguridad describieron un nuevo troyano bancario para Android llamado Sturnus. Está diseñado para robar credenciales y tomar el control completo del dispositivo, lo que permite a los atacantes cometer fraude financiero prácticamente sin la intervención de la víctima.

Una de las características clave de Sturnus, según los investigadores de ThreatFabric señalan, es la capacidad de evadir la protección en mensajeros cifrados. El malware no intenta romper los protocolos de cifrado, sino que simplemente captura el contenido de la pantalla tras el descifrado y así puede monitorear las conversaciones en WhatsApp, Telegram y Signal.

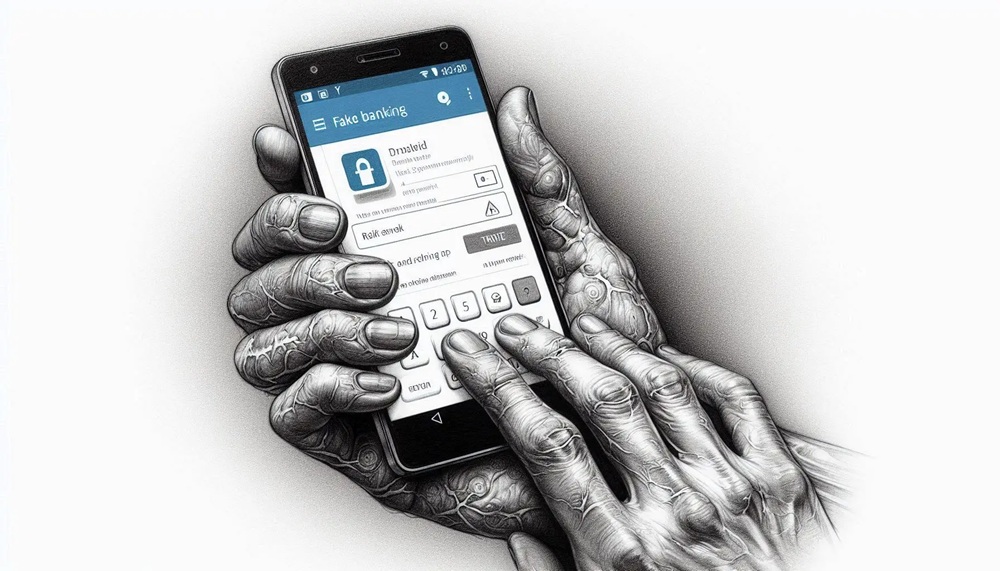

El troyano también admite las clásicas ataques de overlay, cuando sobre una aplicación bancaria legítima se muestra un formulario de inicio de sesión falso. El usuario introduce usuario y contraseña pensando que se autentica en la aplicación del banco, y los datos se envían inmediatamente a los atacantes. Según la compañía holandesa ThreatFabric, Sturnus se distribuye de forma privada y actualmente está en fase de evaluación. Las muestras detectadas se hacen pasar por aplicaciones Google Chrome con el paquete "com.klivkfbky.izaybebnx" y Preemix Box con el paquete "com.uvxuthoq.noscjahae". El malware se dirige a bancos del sur y centro de Europa y utiliza diseños regionales de pantallas fraudulentas.

El nombre Sturnus no fue elegido al azar. Los investigadores lo relacionan con la forma en que el troyano establece comunicación con los servidores de comando, combinando texto en claro y cifrado AES y RSA. Esto recuerda al estornino europeo Sturnus vulgaris, que emplea una gran variedad de silbidos y es capaz de imitar otros sonidos.

Tras iniciarse, el troyano se conecta a un servidor remoto mediante canales WebSocket y HTTP, registra el dispositivo y recibe comandos cifrados y módulos adicionales. Un canal WebSocket separado se utiliza para la interacción remota con el dispositivo infectado durante sesiones VNC, lo que de hecho brinda a los atacantes la posibilidad de operar el teléfono como si lo tuvieran en sus manos.

Para espiar la actividad del usuario, Sturnus abusa activamente de los servicios de accesibilidad de Android. Puede leer pulsaciones de teclas sin que se note, registrar interacciones con la interfaz y mostrar pantallas de phishing sobre bancos. En cuanto la víctima introduce su usuario y contraseña en un formulario falso, el overlay para ese banco concreto se desactiva para no levantar sospechas.

Otra técnica de Sturnus consiste en el reemplazo de la interfaz a pantalla completa. El troyano puede mostrar una pantalla que imita una actualización del sistema Android y bloquear por completo la retroalimentación visual. En ese momento el propietario del dispositivo cree que se está instalando una actualización, mientras que en segundo plano pueden ejecutarse operaciones de transferencia de dinero o de configuración de acceso remoto.

Las capacidades del malware no se limitan a esto. Puede vigilar la actividad del dispositivo, usar los servicios de accesibilidad para recopilar el contenido de chats en Signal, Telegram y WhatsApp cuando se abren, y también enviar al servidor una descripción detallada de todos los elementos de la interfaz visibles en pantalla. Esto permite a los operadores del troyano reconstruir la disposición de la pantalla y luego controlar el dispositivo de forma remota: pulsar botones, introducir texto, desplazar listas, lanzar aplicaciones, confirmar permisos y, si es necesario, activar una pantalla negra.

Dentro de Sturnus existe también un mecanismo alternativo de control remoto. Emplea el marco del sistema para captura de imagen de la pantalla para retransmitir la pantalla del dispositivo en tiempo real. Esto acerca aún más el control a una sesión interactiva completa, en la que el atacante ve exactamente lo mismo que el propietario del smartphone.

Los investigadores destacan por separado la protección de Sturnus contra la eliminación. Cuando el usuario intenta acceder a los ajustes donde se pueden revocar los derechos de administrador de la aplicación, el troyano, mediante el monitoreo de los servicios de accesibilidad, detecta la navegación a esas pantallas, localiza los controles necesarios y redirige automáticamente al usuario a otra página. Mientras los derechos de administrador no sean revocados manualmente, eliminar el malware por medios habituales o mediante ADB resulta extremadamente difícil.

Además del control directo, Sturnus recopila constantemente información sobre el entorno del dispositivo. Puede obtener datos de sensores, información sobre el estado de la red, la plataforma de hardware y las aplicaciones instaladas. Ese perfil de dispositivo se utiliza como un canal de retroalimentación permanente que ayuda a los operadores a adaptar sus acciones, evadir defensas y reducir la probabilidad de detección.

Según ThreatFabric, actualmente la difusión de Sturnus sigue siendo limitada, pero el enfoque geográfico estrecho y la atención a aplicaciones bancarias indican que los autores del malware están puliendo sus herramientas antes de un despliegue más amplio o coordinado de ataques.

Tu privacidad está muriendo lentamente, pero nosotros podemos salvarla