28 países infectados en horas — mientras AWS cayó a nivel mundial, el botnet ShadowV2 se propagó silenciosamente a través de dispositivos IoT

Construir una infraestructura criminal en medio del caos generalizado resultó bastante fácil.

Durante el gran fallo de Amazon Web Services, que en octubre paralizó el funcionamiento de numerosos servicios en línea, los investigadores de FortiGuard Labs observaron un aumento paralelo de actividad sospechosa. Mientras los grandes sitios permanecieron inaccesibles, en la red surgió de forma repentina una nueva variante del botnet Mirai, llamada ShadowV2. Según los especialistas, su aparición breve pareció más una ejecución de prueba —un intento de comprobar qué tan rápido sería posible formar una red distribuida de dispositivos infectados en medio del caos tecnológico general.

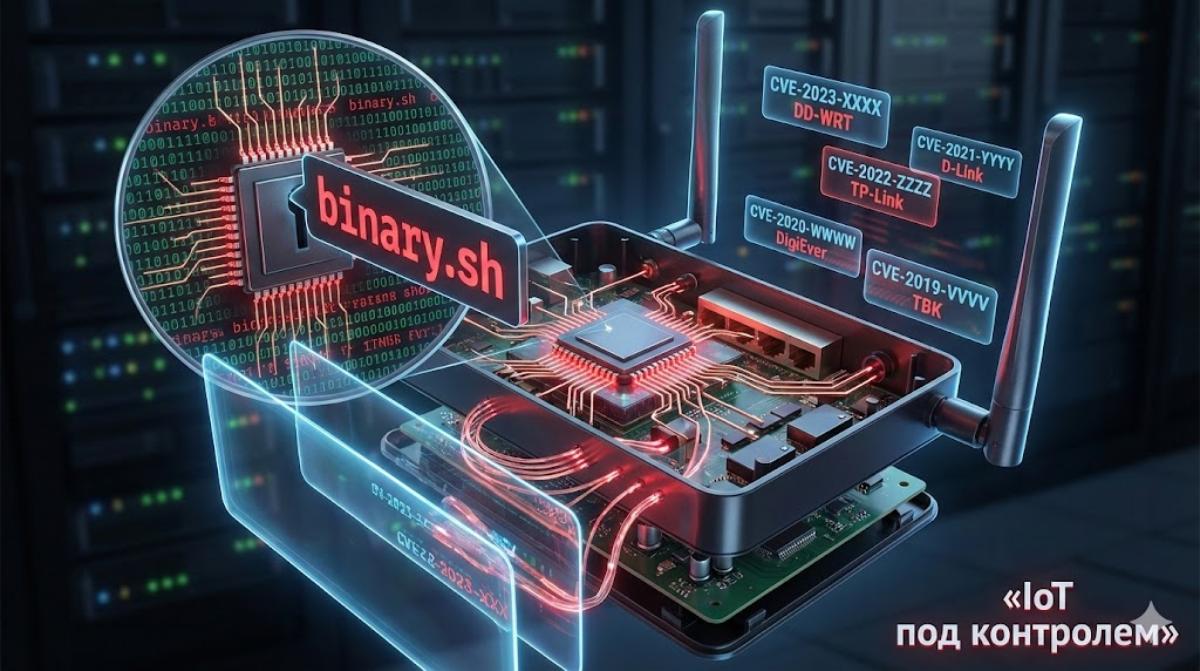

Esta variante, al igual que la versión clásica de Mirai, está dirigida a equipos IoT: enrutadores domésticos, cámaras de vigilancia, grabadores de red y otros dispositivos que rara vez reciben actualizaciones y que se convierten fácilmente en "zombis" si se logra explotar una vulnerabilidad. Tras la compromisión, dichos aparatos se transforman en nodos controlables que ejecutan las órdenes del operador —desde el simple intercambio de señales hasta la generación de tráfico para potentes ataques DDoS. ShadowV2 funciona de manera similar: los atacantes utilizaron un conjunto de exploits para cargar en el dispositivo el script binary.sh, que luego descargaba binarios maliciosos desde el servidor 81[.]88[.]18[.]108. En los archivos aparece la línea ShadowV2 Build v1.0.0 IoT version —probablemente se trata de la primera edición, orientada precisamente a dispositivos físicos y no solo a instancias en la nube.

El listado de vulnerabilidades explotadas resultó bastante amplio y abarcó equipos de distintas marcas. Entre ellas, fallos en los firmware DD-WRT (CVE-2009-2765), D-Link (CVE-2020-25506, CVE-2022-37055, CVE-2024-10914, CVE-2024-10915), DigiEver (CVE-2023-52163), TBK (CVE-2024-3721) y TP-Link (CVE-2024-53375). Esa combinación permitió al botnet abarcar rápidamente dispositivos heterogéneos y penetrar en redes de empresas de sectores muy distintos.

Según Fortinet, la "ejecución de prueba" de ShadowV2 afectó a organizaciones del sector tecnológico, del comercio minorista, de la hostelería, de la industria manufacturera, de las telecomunicaciones, de organismos gubernamentales, del ámbito educativo, así como a proveedores de servicios gestionados. Se registraron infecciones en 28 países: desde Canadá y EE. UU. hasta Japón, Australia, países de Europa, Oriente Medio, Sudáfrica, Rusia y China. El número exacto de dispositivos aún no se revela —los analistas prometieron presentar datos adicionales más adelante.

El propio botnet, en su estructura, recuerda a una variante de Mirai llamada LZRD: también emplea una configuración con cifrado XOR, se conecta a un centro de mando y es capaz de ejecutar órdenes para generar ataques DDoS. Sin embargo, el reciente pico de actividad fue breve —justo el tiempo que duró la avería de AWS. Al concluir el incidente, la actividad desapareció tan rápido como había surgido.

En Fortinet recuerdan que de redes como esas suelen surgir botnets enormes que participan en ataques récord. Cabe destacar que poco después de la aparición de ShadowV2 Microsoft informó sobre la mayor carga DDoS en la nube hasta la fecha: Azure sufrió un flujo de 15,72 Tbit/s, generado por el botnet Aisuru. Los mecanismos de protección absorbieron casi 3,64 mil millones de paquetes por segundo y los clientes no notaron interrupciones, pero la cifra misma demuestra cuán rápidamente crece la escala de este tipo de operaciones.

Los investigadores publicaron la lista completa de indicadores de compromiso que ayudarán a los administradores a identificar nodos infectados. Subrayan que el episodio de ShadowV2 es otro recordatorio: los dispositivos IoT sin actualizaciones ni control se convierten en puntos vulnerables, transformando las redes locales en espacios idóneos para los experimentos de los atacantes. Como señala el analista Vincent Li, "ShadowV2 muestra claramente que el equipo del Internet de las cosas sigue siendo un punto débil en el sistema global de seguridad".

Tu privacidad está muriendo lentamente, pero nosotros podemos salvarla