Hackeo en directo: cómo expertos en ciberseguridad engañaron al escuadrón de hackers de élite de Pyongyang

Hackers desprevenidos demostraron durante horas sus técnicas en una máquina virtual que creían era el equipo de la víctima.

La investigación conjunta de BCA LTD, NorthScan y ANY.RUN permitió observar una de las campañas de hacking más sigilosas de Corea del Norte en tiempo real. El equipo logró, haciéndose pasar por un proceso de contratación habitual, observar cómo los operadores del grupo Lazarus, la unidad Famous Chollima, son integrados en empresas de todo el mundo como empleados de TI remotos con identidad robada.

El impulsor de la operación fue el fundador de BCA LTD, Mauro Eldritch, que unió fuerzas con la iniciativa NorthScan y el servicio de análisis interactivo de archivos maliciosos ANY.RUN. Los especialistas de NorthScan crearon un desarrollador estadounidense ficticio, en nombre del cual Heiner García entabló diálogo con un reclutador de Lazarus que usaba el alias Aarón «Blaze». Este se presentaba como intermediario de contratación y trató de presentar al candidato falso como cobertura para trabajadores informáticos norcoreanos, orientándose a empresas de los sectores financiero, de criptomonedas, sanitario e ingenieril.

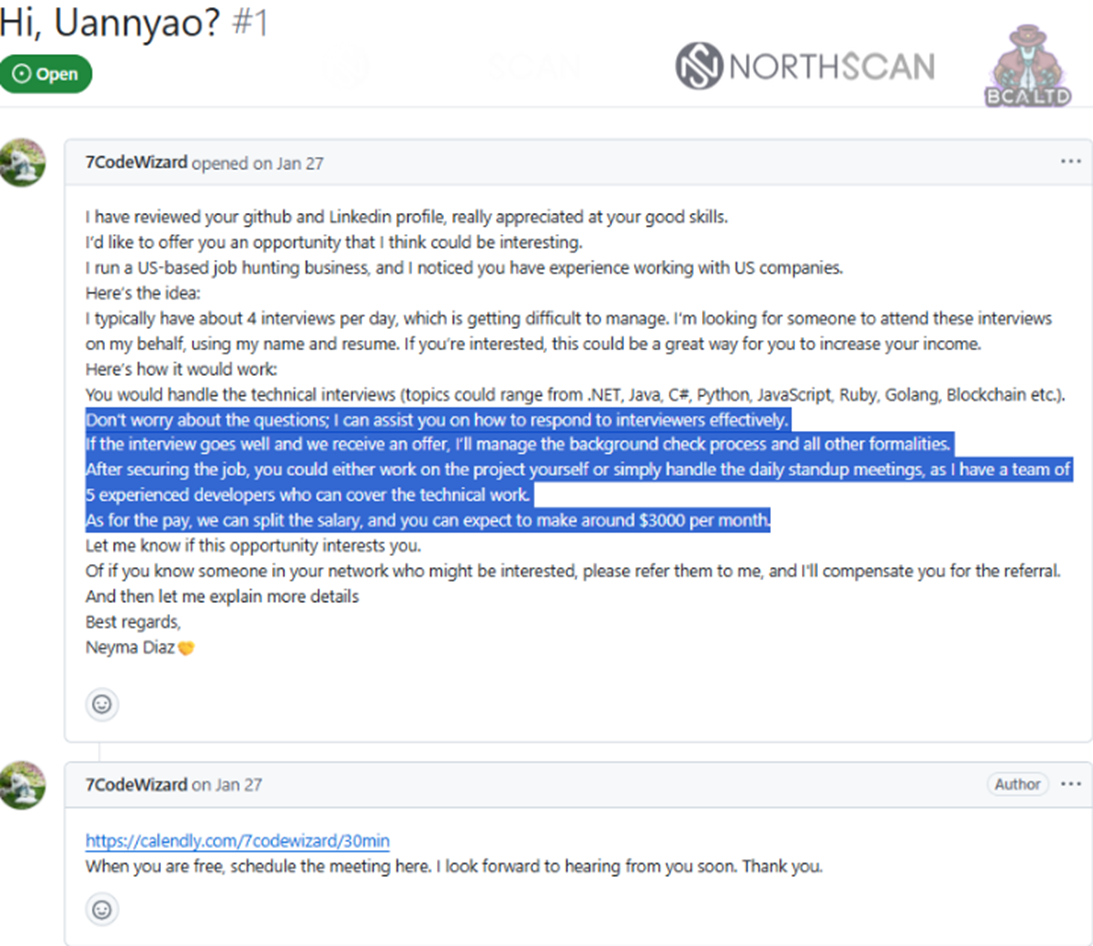

Todo el esquema se basa en la suplantación de identidad y el acceso remoto. Primero se seleccionan y asignan documentos y perfiles en línea ajenos; luego las entrevistas se realizan con ayuda de servicios de IA y respuestas preparadas con antelación.

Tras la contratación, el trabajo se realiza a través del portátil de una persona real y el salario se envía a Corea del Norte. En el momento en que el reclutador exigió el conjunto completo de datos personales —número de seguro social, copias de documentos de identidad, acceso a LinkedIn y Gmail y la posibilidad de conexión permanente al dispositivo—, la investigación pasó a una fase activa.

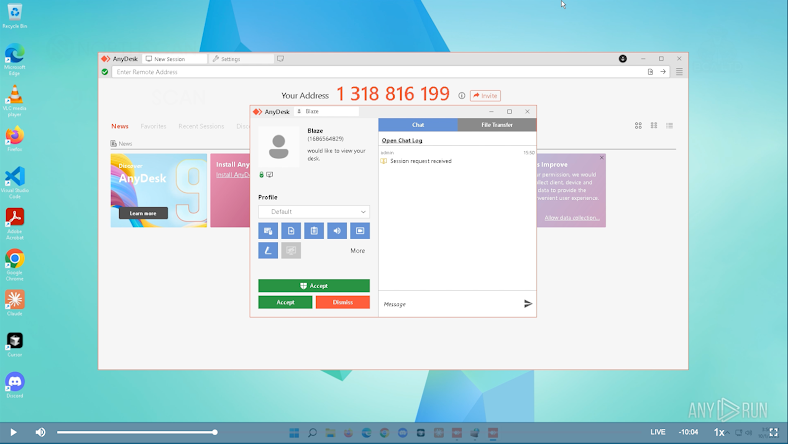

En lugar del portátil real, Mauro Eldritch desplegó en ANY.RUN una serie de máquinas virtuales que imitaban estaciones de trabajo personales del desarrollador con historial de uso, herramientas instaladas y tráfico a través de proxies domésticos estadounidenses. Esto generó en los operadores la ilusión de un equipo real, pero toda su actividad fue completamente controlada y vigilada. El equipo podía forzar fallos, limitar la conexión, tomar capturas del estado del sistema y, al mismo tiempo, ocultar la monitorización.

Las sesiones mostraron que el énfasis no está en malware complejo, sino en la captura de cuentas y el acceso prolongado. Tras sincronizar el perfil de Chrome, los operadores lanzaban servicios de automatización de respuestas a ofertas y de preparación de entrevistas, como Simplify Copilot, AiApply y Final Round AI.

Para trabajar con la autenticación de dos factores de las víctimas se usaron generadores de códigos de un solo uso basados en navegador como OTP.ee y Authenticator.cc. Para el control remoto se empleó Google Remote Desktop, configurado mediante PowerShell con un PIN persistente. Se realizó la reconocida recopilación de información del sistema con utilidades como dxdiag, systeminfo y whoami.

El tráfico circuló de forma constante a través del servicio VPN Astrill, que ya había estado vinculado antes con la infraestructura de Lazarus. En una de las sesiones, un operador dejó en el Bloc de notas una petición de cargar escaneos de documentos, número de seguro social y datos bancarios, lo que confirmó definitivamente el objetivo: el control total de las cuentas y del entorno de trabajo sin instalar código malicioso adicional.

La historia subraya que la contratación remota se ha convertido en un canal cómodo para ataques de suplantación de identidad. El intento de infiltración suele comenzar con un mensaje verosímil sobre una vacante y continúa con solicitudes de acceso a dispositivos y servicios corporativos. Si la infiltración tiene éxito, ese «empleado» obtiene acceso a paneles internos, información confidencial y cuentas de directivos, lo que genera riesgos operativos reales.

La comunicación oportuna a los equipos de recursos humanos y de TI, procedimientos claros para verificar a los candidatos y la posibilidad de consultar de forma segura solicitudes sospechosas ayudan a detener estas campañas en la fase del primer contacto.