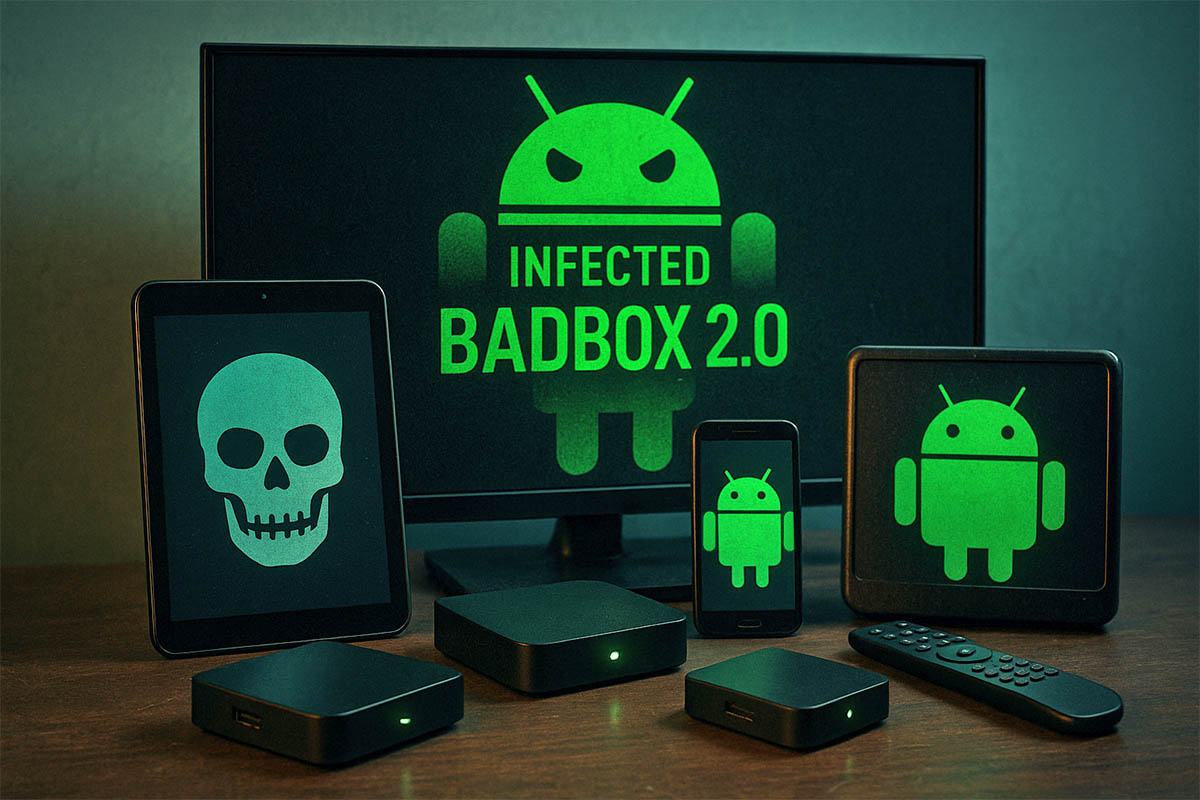

BADBOX 2.0 ya está en tu casa: la infección ocurre antes de la compra, es casi imposible escapar

¿Quieres contenido gratis? ¡Consigue una botnet gratis!

El FBI lanza una alerta: ya hay más de un millón de dispositivos domésticos infectados en todo el mundo con el malware BADBOX 2.0, que convierte la electrónica común en herramientas para ciberdelincuentes. Están en riesgo los dispositivos Android económicos fabricados en China, incluidos televisores, reproductores multimedia, proyectores, tabletas y otros gadgets IoT.

El núcleo del ataque radica en que los atacantes usan los dispositivos infectados como proxies residentes, lo que les permite enmascarar su actividad redirigiendo el tráfico malicioso a través de las direcciones IP de usuarios desprevenidos. Además, los dispositivos comprometidos participan en fraude por clics, reproducción automática de anuncios y ataques a cuentas mediante contraseñas previamente robadas.

Lo especialmente peligroso es la forma de infección. BADBOX 2.0 puede venir preinstalado en el dispositivo antes de su compra —directamente desde la fábrica— o llegar durante la instalación de actualizaciones o aplicaciones desde mercados de terceros. Según los especialistas, la principal infección ocurre durante la configuración inicial, cuando el dispositivo descarga aplicaciones obligatorias que contienen una puerta trasera.

Tras su activación, el malware se conecta a los servidores de control de los atacantes, recibiendo órdenes para su uso posterior. Una de sus funciones principales es participar en redes proxy, a través de las cuales los criminales operan de forma anónima en Internet. Esto también les permite ocultar ataques masivos a sitios, realizar fraudes publicitarios y utilizar IP comprometidas para ataques de fuerza bruta con contraseñas.

Los primeros casos de infección con BADBOX se detectaron ya en 2023 en TV boxes Android baratos —como el T95 y similares—. En ese momento, el malware fue neutralizado por especialistas alemanes que bloquearon la comunicación entre los dispositivos infectados y sus servidores de control mediante tecnología sinkhole. Sin embargo, apenas una semana después, nuevas versiones de BADBOX se detectaron ya en 192.000 dispositivos, incluidos equipos de marcas más conocidas como Hisense e incluso Yandex TV.

Para principios de 2025, la escala de la infección superó el millón de dispositivos, según informaron los analistas de HUMAN Satori Threat Intelligence. BADBOX 2.0 se ha convertido en un problema global —se han registrado infecciones en 222 países y territorios. Los países con mayor número de dispositivos infectados son Brasil (37,6%), EE. UU. (18,2%), México (6,3%) y Argentina (5,3%).

Todos los dispositivos infectados utilizan la versión abierta de Android Open Source Project (AOSP), y no el sistema operativo certificado Android TV OS. Esto significa que no cuentan con la protección de Google Play Protect. La mayoría de estos dispositivos provienen de fábricas chinas y se venden en todo el mundo bajo decenas de marcas poco conocidas.

Entre los modelos infectados se encuentran decenas, incluyendo X96Q, X96mini, TX3mini, MX10PRO, televisores inteligentes de Fujicom y otros dispositivos mencionados en el informe de HUMAN. Muchos de ellos se promocionan como “desbloqueados” o “con soporte para contenido gratuito”, lo cual atrae a los usuarios, pero en realidad los convierte en objetivos.

La infección puede detectarse mediante señales características: aplicaciones sospechosas, protección de Google desactivada, tráfico de red inusual, marca desconocida del dispositivo. A veces incluso el nombre del modelo, como “TVBOX” o “Smart”, puede indicar una amenaza potencial.

En marzo de 2025, Google, HUMAN, Trend Micro y The Shadowserver Foundation realizaron una operación conjunta que interrumpió temporalmente la comunicación de más de 500.000 dispositivos con sus servidores de control. Pero a pesar del éxito, nuevos dispositivos continúan conectándose a la red BADBOX 2.0, y la amenaza sigue vigente.

El FBI insta a todos los propietarios de dispositivos IoT a revisar urgentemente su equipamiento, evitar la descarga de aplicaciones desde fuentes no oficiales y monitorear cuidadosamente el tráfico en sus redes domésticas. Ante la más mínima sospecha de infección, se recomienda aislar inmediatamente el dispositivo de Internet, lo cual podría interrumpir su conexión al botnet y dificultar el control por parte de los atacantes.