Solo cortaron la energía. Y obtuvieron todas las contraseñas

Parecía que todo se había borrado — pero Volt Boot demostró lo contrario.

A primera vista, la memoria estática SRAM parecía un refugio seguro para datos sensibles. Al estar integrada directamente en el chip del procesador y no conservar información tras cortar la energía, se asumía que era inmune a los ataques de arranque en frío.

Sin embargo, una nueva investigación ha demostrado que esa confianza era infundada. Un equipo de expertos presentó un ataque llamado Volt Boot, que desafía los fundamentos de seguridad de la memoria embebida. A diferencia de los ataques cold boot tradicionales, que requieren congelación física extrema, Volt Boot explota una vulnerabilidad en la arquitectura de distribución energética de los sistemas en chip (SoC) modernos, permitiendo extraer datos de cachés, registros y memorias internas con una precisión absoluta.

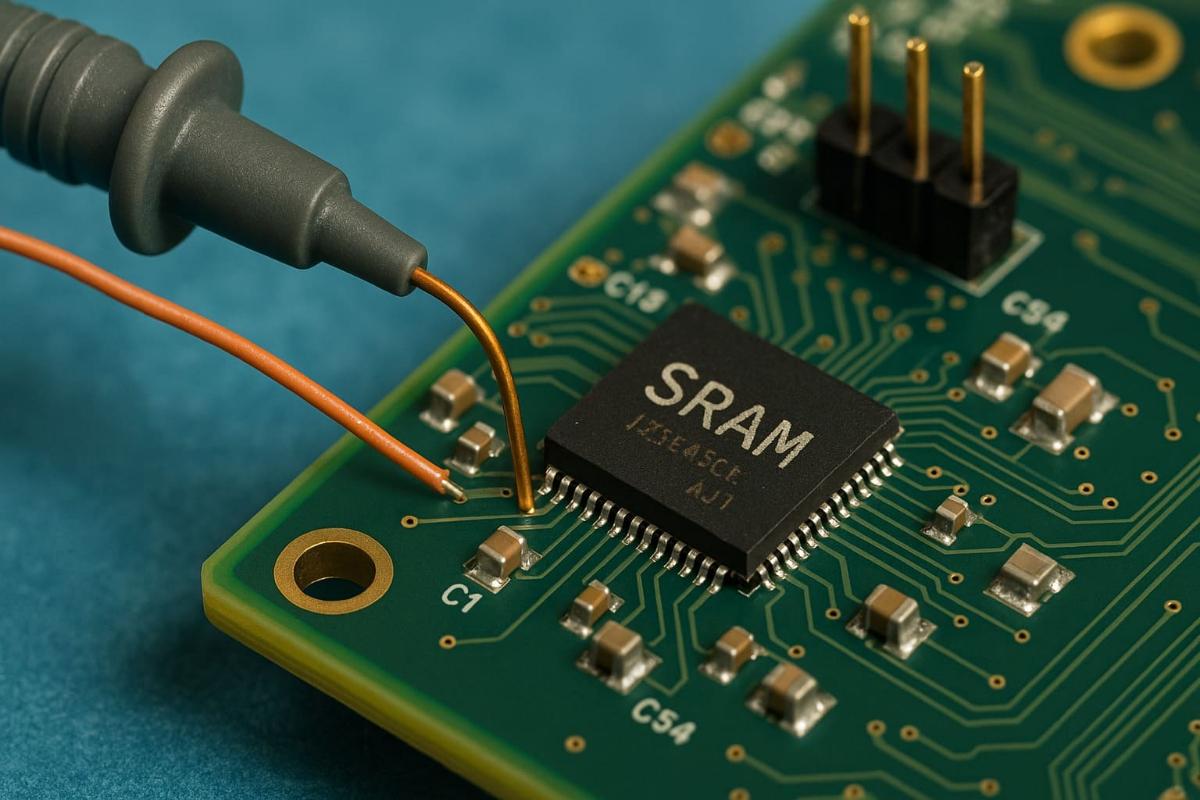

El ataque se basa en la segmentación física del suministro eléctrico en los SoC. Esta división en dominios —memoria, núcleos, periféricos— busca optimizar el consumo energético y el rendimiento. Pero precisamente esta separación permite mantener activo un dominio mientras se desconectan los demás. Accediendo a puntos de prueba en la placa base, un atacante puede alimentar selectivamente el dominio de memoria, prolongando artificialmente la retención de datos en la SRAM que, tras el reinicio, aún contiene información confidencial no eliminada.

Para ejecutar el ataque, sólo se necesita acceso físico al dispositivo y una fuente de alimentación externa. Al cortar la energía principal a través del PMIC, una sonda mantiene la tensión en el dominio de memoria, garantizando así que el contenido de la SRAM persista. A diferencia de los métodos clásicos, no se requieren temperaturas extremadamente bajas: la persistencia no depende del frío, sino de mantener el voltaje adecuado.

Durante los experimentos, se logró comprometer tres SoC populares basados en ARM Cortex-A: los modelos BCM2711 y BCM2837 de Broadcom y el i.MX535 de NXP. Los investigadores lograron extraer datos de cachés L1, registros SIMD y memoria interna con un 100% de precisión en el caso de cachés y registros. Incluso al arrancar el sistema operativo, Volt Boot pudo conservar parte del contenido de la caché, a pesar de la actividad de procesos en segundo plano, demostrando la solidez del método.

Las aplicaciones criptográficas resultaron especialmente vulnerables. Siguiendo buenas prácticas de seguridad, evitan escribir claves en DRAM y las almacenan en registros y cachés internos. Volt Boot permite recuperar esas claves sin alteración, anulando las defensas basadas en la creencia de que la SRAM se borra automáticamente al reiniciar.

El estudio también reveló que la mayoría de los procesadores modernos no implementan un borrado forzoso de SRAM al arrancar. Incluso al ejecutar comandos para limpiar la caché, estos sólo la vuelven inaccesible para usos normales, pero no eliminan físicamente su contenido. Un atacante con acceso a instrucciones de bajo nivel o interfaces de depuración como JTAG aún puede extraer los datos.

Para mitigar Volt Boot, los autores propusieron medidas como la autenticación obligatoria del sistema de arranque, la inicialización forzosa de SRAM durante el encendido, el borrado físico de la memoria al cortar la energía y el uso de TrustZone para proteger los datos críticos. Sin embargo, estas defensas requieren rediseños a nivel de hardware y, en su mayoría, no están presentes en dispositivos comerciales convencionales.

Volt Boot desmonta la idea de que los cálculos en chip son intrínsecamente seguros. Muestra que la transición a SRAM no elimina el riesgo de extracción física de datos si no se contemplan las particularidades del suministro eléctrico y la falta de limpieza automática. En otras palabras, la SRAM ya no es una fortaleza segura. Sólo lo parece —hasta que su dominio de energía cae en manos del atacante.