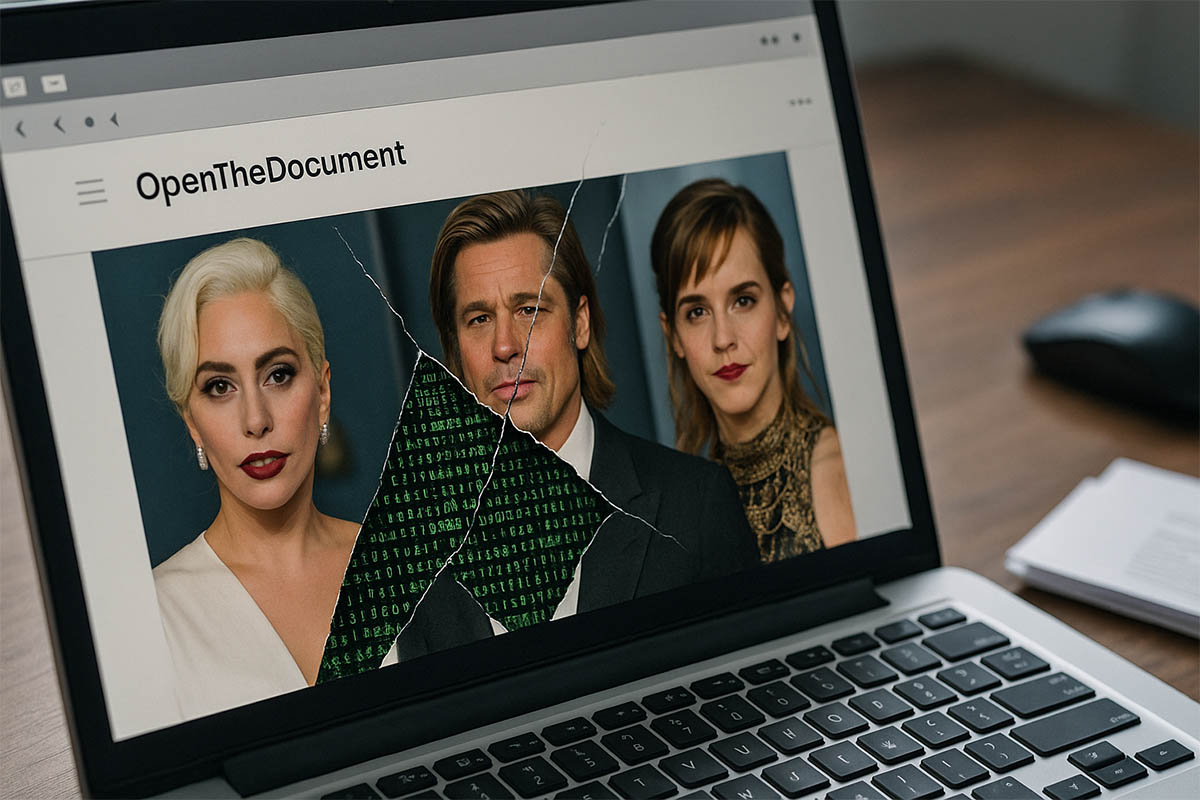

Detectan nueva técnica de hackers: esconden un "código secreto" tras los rostros de los famosos con un truco insólito

Cómo una nueva técnica de phishing convierte correos electrónicos comunes en cebo peligroso

Los investigadores de FortiGuard Labs registraron una nueva campaña que emplea el troyano de acceso remoto MostereRAT, que afecta sistemas Windows y utiliza herramientas legítimas como AnyDesk y TightVNC para acceso encubierto.

El ataque se propaga mediante correos electrónicos de phishing cuidadosamente elaborados dirigidos a usuarios japoneses, en los que se les pide abrir un «documento» con un archivo incrustado. En su interior hay un archivo ejecutable document.exe, compilado a partir de un ejemplo de GitHub y complementado con imágenes de celebridades, detrás de las cuales se oculta código cifrado.

Al ejecutarse, se descomprimen componentes en el directorio C:\ProgramData\Windows, incluidos archivos en el lenguaje Easy Programming Language (EPL), que requieren la biblioteca krnln.fnr. El uso de EPL complica el análisis, ya que este tipo de desarrollos se encuentran raramente.

La primera biblioteca clave maindll.db se encarga de la persistencia en el sistema, de evadir soluciones de seguridad y de la elevación de privilegios. Para el arranque persistente se crean las tareas «Microsoft\Windows\winrshost» y «Microsoft\Windows\winresume», que se ejecutan en nombre de SYSTEM y del administrador. En casos aislados se utiliza la cuenta TrustedInstaller, que proporciona los máximos permisos. En el código se emplean técnicas del proyecto NSudo para clonar tokens de procesos y ejecutar nuevas instancias con control total.

El segundo módulo elsedll.db implementa el control remoto principal. Se conecta a los servidores de los operadores mediante mTLS y admite 37 comandos: subir y descargar archivos, ejecutar programas, obtener capturas de pantalla y recopilar información sobre los usuarios. El intercambio de datos está estructurado utilizando un «número mágico» fijo 1234567890, tras el cual se envían la longitud del paquete y el identificador del comando.

Un aspecto de especial interés es la neutralización de soluciones de seguridad. En el código se enumeran las rutas y los nombres de populares antivirus y paquetes de protección, incluidos Windows Defender, ESET, Avast, Avira, Malwarebytes, así como los productos chinos 360 Safe, Kingsoft y Tencent. Para suprimir su actividad se aplican filtros de la Windows Filtering Platform que impiden el envío de telemetría y notificaciones a los servidores de los fabricantes.

La fase final del ataque es la instalación de herramientas legítimas de acceso remoto. Los programas AnyDesk, TightVNC y RDP Wrapper se configuran de forma especial para proporcionar a los atacantes acceso prioritario, al tiempo que ocultan su presencia con modificaciones en el registro y la ocultación de ventanas. Esto permite a los operadores mantener la presencia incluso si se detecta parte de los componentes maliciosos.

En conjunto de técnicas, MostereRAT muestra un progreso significativo respecto a troyanos anteriores. La combinación de ingeniería social, el uso de un lenguaje de programación poco conocido, la interacción no convencional con el gestor de servicios mediante un cliente RPC propio y la implantación de herramientas legítimas de administración hace que la amenaza sea especialmente persistente. Los expertos de FortiGuard recomiendan prestar atención a la monitorización de instalaciones inesperadas de software de acceso remoto, mantener actualizadas las soluciones de seguridad y aumentar la concienciación del personal sobre el phishing para minimizar el riesgo de intrusiones similares.

¿Estás cansado de que Internet sepa todo sobre ti?