Secure Boot vulnerado por cuarta vez: HybridPetya logra burlar la principal defensa de los ordenadores modernos

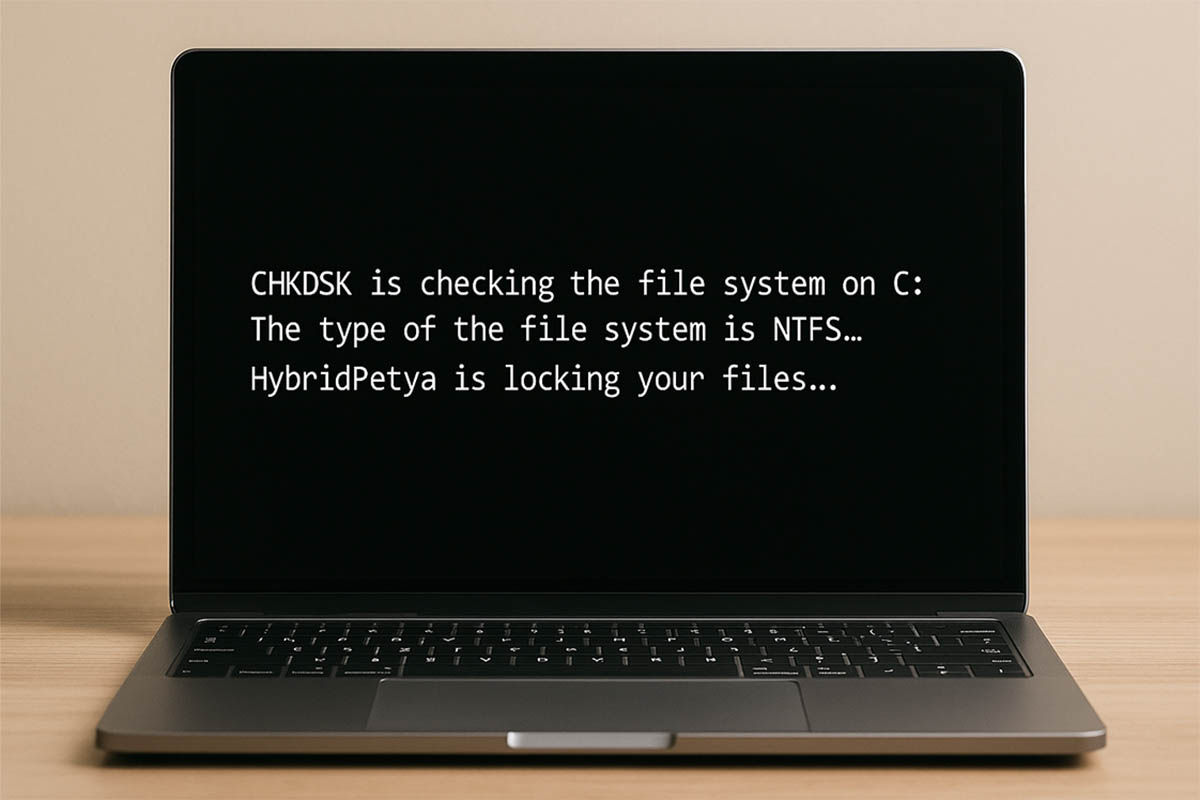

Malware se hace pasar por una comprobación de disco y, cuando el usuario lo descubre, ya es demasiado tarde.

Investigadores de la empresa ESET informaron sobre la aparición de un nuevo programa de extorsión llamado HybridPetya. Combina técnicas de los conocidos Petya y NotPetya, y además tiene la capacidad de eludir el mecanismo Secure Boot en sistemas con UEFI. Para ello los atacantes aprovecharon la vulnerabilidad CVE-2024-7344, corregida en enero de 2025, que permitía ejecutar una aplicación EFI falsa sin comprobación de integridad.

Las muestras del código malicioso aparecieron por primera vez en VirusTotal en febrero de 2025. A diferencia de las modificaciones anteriores de Petya, la nueva versión puede inyectar su componente EFI en la partición EFI System Partition y usarlo para cifrar la tabla maestra de archivos (Master File Table, MFT), donde se almacena la metainformación sobre todos los datos en las particiones NTFS. Al mismo tiempo, HybridPetya muestra al usuario un mensaje falso de comprobación de disco, ocultando el proceso de bloqueo del contenido.

La arquitectura del malware se compone de dos partes principales — el instalador y el bootkit. Este último se encarga de leer la configuración y controlar el estado del cifrado. En el sistema se usa una bandera con tres valores: «0» — listo para cifrar, «1» — disco ya cifrado, «2» — rescate pagado, iniciada la rutina de descifrado. Si está activado el primer modo, el bootkit, mediante el algoritmo Salsa20, cifra el archivo \EFI\Microsoft\Boot\verify y crea en la partición EFI un archivo de servicio counter, donde se lleva el registro de los clústeres cifrados.

Cuando el proceso termina, al usuario se le muestra una nota que exige transferir 1000 dólares en bitcoin a la cartera indicada. De febrero a mayo de 2025, a esa dirección llegaron apenas unos 183 dólares; ahora está vacía.

Tras el pago, la víctima recibe una clave que debería desbloquear el archivo verify y poner la bandera en el valor «2». Para restaurar el acceso, el bootkit lee el archivo counter, descifra los clústeres de forma secuencial y restaura desde copias de seguridad los cargadores originales bootx64.efi y bootmgfw.efi. Al terminar el proceso se sugiere reiniciar Windows.

Una característica de HybridPetya es que las modificaciones de los cargadores hechas por el instalador durante la implantación provocan un fallo y la aparición de una «pantalla azul». Esto garantiza el arranque del módulo EFI malicioso en el siguiente inicio del equipo. En algunas variantes se utiliza un exploit para CVE-2024-7344 en el componente Howyar Reloader (reloader.efi). Ese archivo binario, renombrado como bootmgfw.efi, al arrancar busca en la partición el archivo cloak.dat, donde se guarda el bootkit cifrado, y lo carga, ignorando por completo las comprobaciones de integridad. Ese enfoque permite eludir la protección Secure Boot. Microsoft, en la actualización de enero, retiró la versión vulnerable del binario.

Según ESET, no se han registrado infecciones en entornos reales hasta ahora, y las muestras encontradas podrían ser un proyecto demostrativo. Los investigadores relacionan la aparición de HybridPetya con un prototipo de versión UEFI de Petya desarrollado anteriormente y publicado por la investigadora independiente Aleksandra Donech. Por tanto, el nuevo hallazgo puede ser tanto una amenaza real como un experimento.

HybridPetya se ha convertido en el cuarto ejemplo públicamente conocido de código de arranque capaz de eludir Secure Boot. Antes de él, capacidades similares fueron demostradas por BlackLotus (explotación CVE-2022-21894), BootKitty (ataque LogoFail) y Hyper-V Backdoor PoC (explotación CVE-2020-26200). ESET enfatiza que este tipo de evasiones se están volviendo cada vez más comunes y de interés tanto para investigadores como para grupos atacantes.