La fortaleza se derrumbó desde dentro: BitLocker protegía el disco, pero filtró todas las claves a través de PXE

Investigadores convierten el reinicio en la llave maestra de cualquier equipo cifrado

Investigadores de SySS GmbH divulgaron una vulnerabilidad crítica en Windows Boot Manager, denominada BitPixie. El error permite eludir la protección de BitLocker y obtener acceso administrativo completo al sistema. La vulnerabilidad está relacionada con PXE —el mecanismo de arranque por red— que permite al equipo iniciar el sistema operativo directamente por la red, sin utilizar el disco local ni una memoria USB.

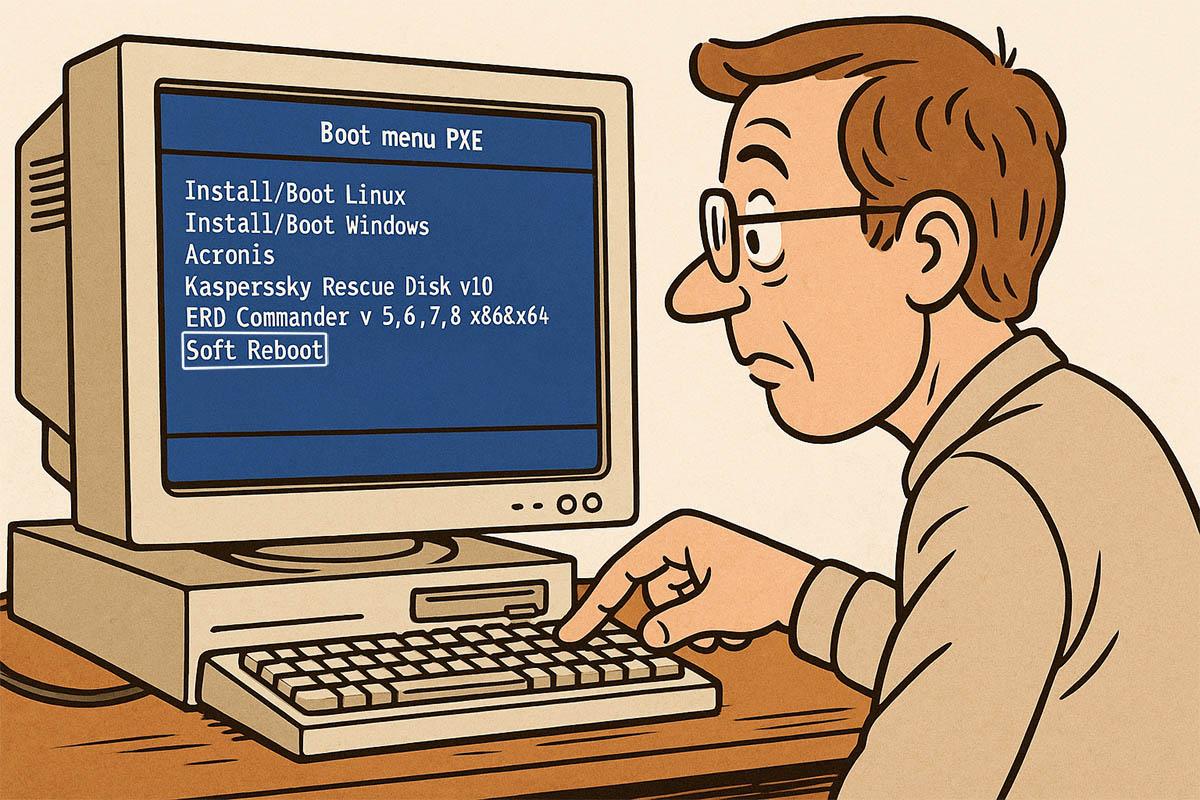

Con este tipo de arranque se admite un modo especial de «reinicio suave» (Soft Reboot), cuando la máquina no se apaga por completo y solo reinicia el proceso de arranque, conservando parte de los datos en la memoria RAM. Ahí radica el problema: en la memoria permanecen las claves de cifrado de BitLocker, lo que permite eludir la protección. La vulnerabilidad afecta a una amplia gama de dispositivos fabricados entre 2005 y 2022.

Aunque Microsoft solucionó el error en nuevas versiones del cargador de arranque, los atacantes pueden emplear una técnica de degradación de versión, cargando un Boot Manager antiguo y vulnerable (degradación de versión). Para localizar la clave, escanean la memoria en busca de la firma «-FVE-FS-», que indica el inicio del área de BitLocker. La clave maestra extraída de 32 bytes anula por completo la protección del cifrado y permite acceder a la partición cifrada.

El ataque se realiza en dos fases: primero se prepara un archivo BCD especialmente creado, adaptado al dispositivo concreto; luego se efectúa la carga mediante PXE, lo que permite eludir BitLocker incluso cuando está activa la autenticación previa al arranque y se usa un código PIN.

Las pruebas mostraron que el ataque tiene éxito incluso en esos sistemas, si el atacante conoce el PIN y procesa correctamente las distintas variantes de ubicación de la clave en la memoria. Al obtener la VMK, el atacante puede modificar directamente las cuentas en el disco cifrado con herramientas como chntpw, obteniendo de facto el control total.

La demostración completa de la explotación de la vulnerabilidad fue realizada por el investigador Thomas Lambertz en la conferencia 38C3. Mostró acceso directo de lectura y escritura a la partición de BitLocker, lo que confirmó la realidad de la amenaza. El problema posibilita la escalada de privilegios incluso para usuarios locales con permisos limitados, si conocen el PIN de BitLocker.

Microsoft publicó la actualización KB5025885 en mayo de 2023, reemplazando el certificado Microsoft de 2011 por el nuevo Windows UEFI CA 2023. Esta medida bloquea la carga de versiones antiguas del Boot Manager, eliminando la posibilidad de explotar la vulnerabilidad mediante su suplantación.

Además, la actualización tiene en cuenta la fecha de caducidad del certificado antiguo, que expira en 2026, proporcionando protección futura a los sistemas. Sin embargo, sin la instalación de esta actualización los dispositivos siguen siendo vulnerables a BitPixie y pueden quedar totalmente comprometidos.